CORS là gì? Tìm hiểu cơ chế Cross-Origin Resource Sharing trong phát triển web

CORS (Cross-Origin Resource Sharing) là cơ chế bảo mật mở rộng từ chính sách Same-Origin Policy, cho phép các ứng dụng web truy cập tài nguyên giữa các domain khác nhau một cách an toàn và có kiểm soát. Khi một trình duyệt gửi yêu cầu đến server khác origin, CORS xác định xem origin đó có được phép truy cập không thông qua các HTTP header như Access-Control-Allow-Origin, Allow-Methods, hay Allow-Credentials. Cơ chế này giúp hạn chế rò rỉ dữ liệu và ngăn chặn tấn công CSRF, XSS, đồng thời hỗ trợ mô hình phát triển frontend–backend tách biệt, microservices và tích hợp API bên thứ ba. Hiểu và cấu hình đúng CORS là điều kiện thiết yếu để đảm bảo an toàn, tương thích và hiệu suất trong hệ thống web hiện đại đa nền tảng.

CORS là gì

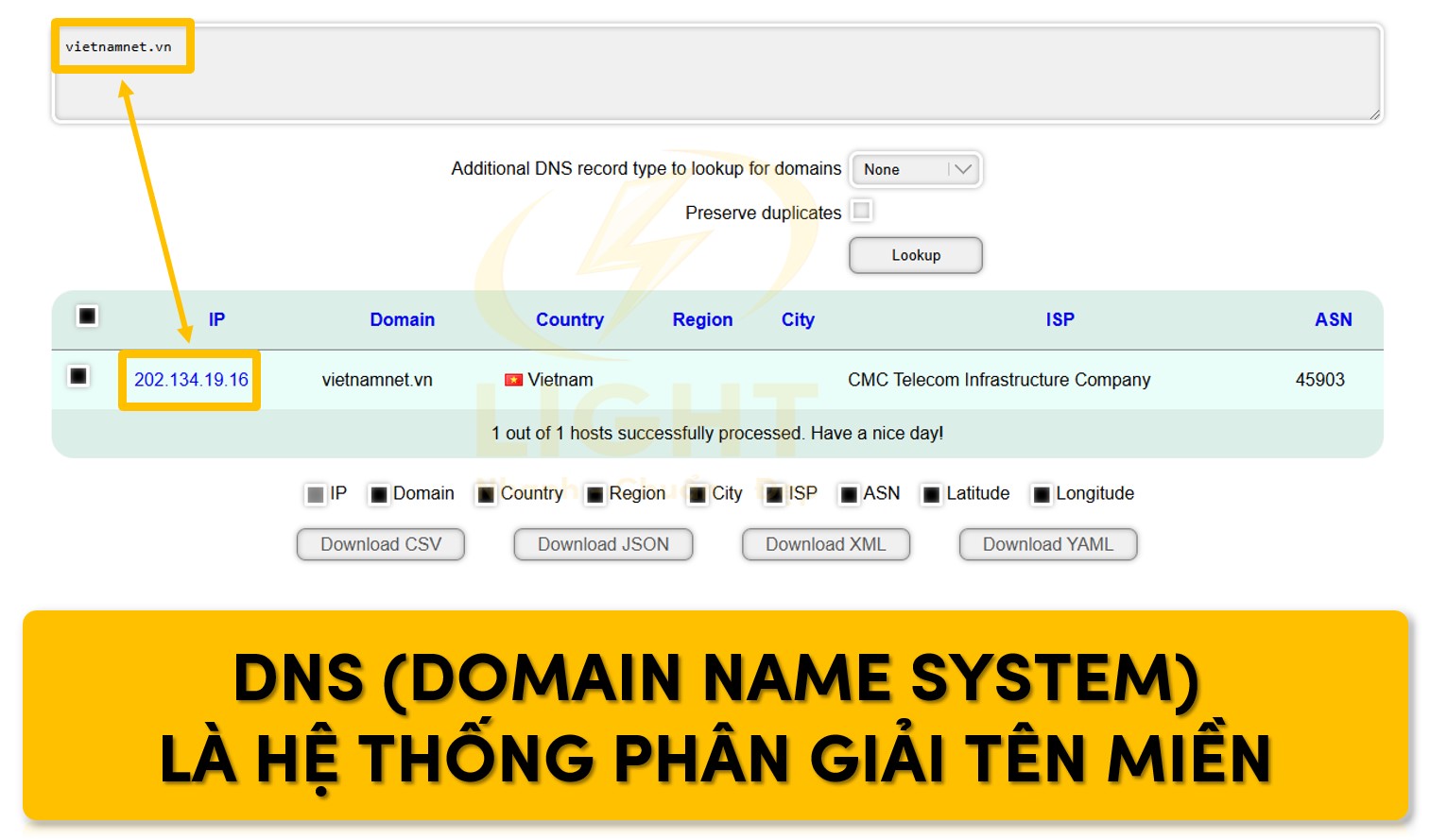

CORS (Cross-Origin Resource Sharing) là một tiêu chuẩn bảo mật do W3C đề xuất, cho phép một máy chủ chỉ định rõ ràng những nguồn (origin) bên ngoài nào được phép truy cập tài nguyên trên máy chủ thông qua các request HTTP. Trong bối cảnh web, một origin được xác định duy nhất bởi bộ ba: scheme (giao thức, ví dụ: http, https), hostname (tên miền) và port (cổng). Hai tài nguyên chỉ được xem là cùng origin khi cả ba thành phần này trùng khớp hoàn toàn.

Theo Same-Origin Policy (SOP), trình duyệt mặc định ngăn các script trên một trang web truy cập dữ liệu từ một trang web khác có origin khác nhằm phòng chống các nguy cơ bảo mật, đặc biệt là đánh cắp dữ liệu hoặc khai thác các session đang đăng nhập. Tuy nhiên, trong thực tế phát triển, nhu cầu tương tác giữa các dịch vụ web ở nhiều domain khác nhau ngày càng lớn. CORS ra đời nhằm mở rộng cơ chế SOP mà không làm mất đi các kiểm soát bảo mật thiết yếu.

Cơ chế CORS vận hành dựa trên việc trình duyệt kiểm tra các header phản hồi từ phía máy chủ đích khi nhận được yêu cầu cross-origin. Theo nghiên cứu của WHATWG Fetch Standard, thông tin xác thực trong CORS được quản lý thông qua ba chế độ: bỏ qua (omit), cùng nguồn gốc (same-origin), và bao gồm (include). Đặc biệt quan trọng, theo báo cáo từ MDN Web Docs, với các yêu cầu xuyên nguồn gốc có thông tin xác thực, máy chủ phải chỉ định rõ ràng nguồn gốc của client trong header Access-Control-Allow-Origin và không thể sử dụng ký tự đại diện (*). Một số header chủ đạo:

-

Access-Control-Allow-Origin: Chỉ định origin nào (cụ thể hoặc wildcard) được phép truy cập tài nguyên. -

Access-Control-Allow-Methods: Xác định các phương thức HTTP nào được chấp nhận (GET, POST, PUT, DELETE...). -

Access-Control-Allow-Headers: Quy định các custom header nào có thể được gửi trong request. -

Access-Control-Allow-Credentials: Cho phép gửi cookie và thông tin xác thực qua cross-origin request.

Hai loại request chính trong CORS:

-

Simple Request: Gửi trực tiếp nếu đáp ứng các điều kiện về method, header, content-type theo tiêu chuẩn.

-

Preflight Request: Nếu request không phải “simple”, trình duyệt tự động gửi một HTTP request với phương thức

OPTIONStrước (gọi là preflight) để hỏi máy chủ xem có chấp nhận request tiếp theo không. Chỉ khi server trả về các header phù hợp, trình duyệt mới thực hiện request chính.

Minh họa luồng xử lý CORS:

-

Trình duyệt gửi request cross-origin.

-

Máy chủ nhận được request, kiểm tra origin gửi lên.

-

Máy chủ phản hồi với các header CORS tương ứng.

-

Trình duyệt kiểm tra header phản hồi, quyết định có cho phép truy cập dữ liệu hay không.

Vai trò trong phát triển web hiện đại

CORS giữ vai trò nền tảng trong các kiến trúc ứng dụng web hiện đại, nhất là mô hình client-server phân tách rõ rệt và phát triển đa nền tảng (web, mobile, IoT). Khi tách frontend–backend rõ rệt, CORS chỉ là một lớp kiểm soát truy cập. Kiến trúc, SEO, tốc độ tải, tối ưu trải nghiệm và khả năng mở rộng cần được hoạch định ngay từ giai đoạn thiết kế website. Việc xác định domain/subdomain, đường dẫn API, chiến lược cache, cùng quy tắc bảo mật đầu vào/đầu ra giúp giảm rủi ro cấu hình CORS sai và hạn chế vòng đời lỗi. Một bản thiết kế có nguyên tắc giúp kiểm soát quyền truy cập tài nguyên, thuận lợi cho triển khai, kiểm thử và vận hành dài hạn.

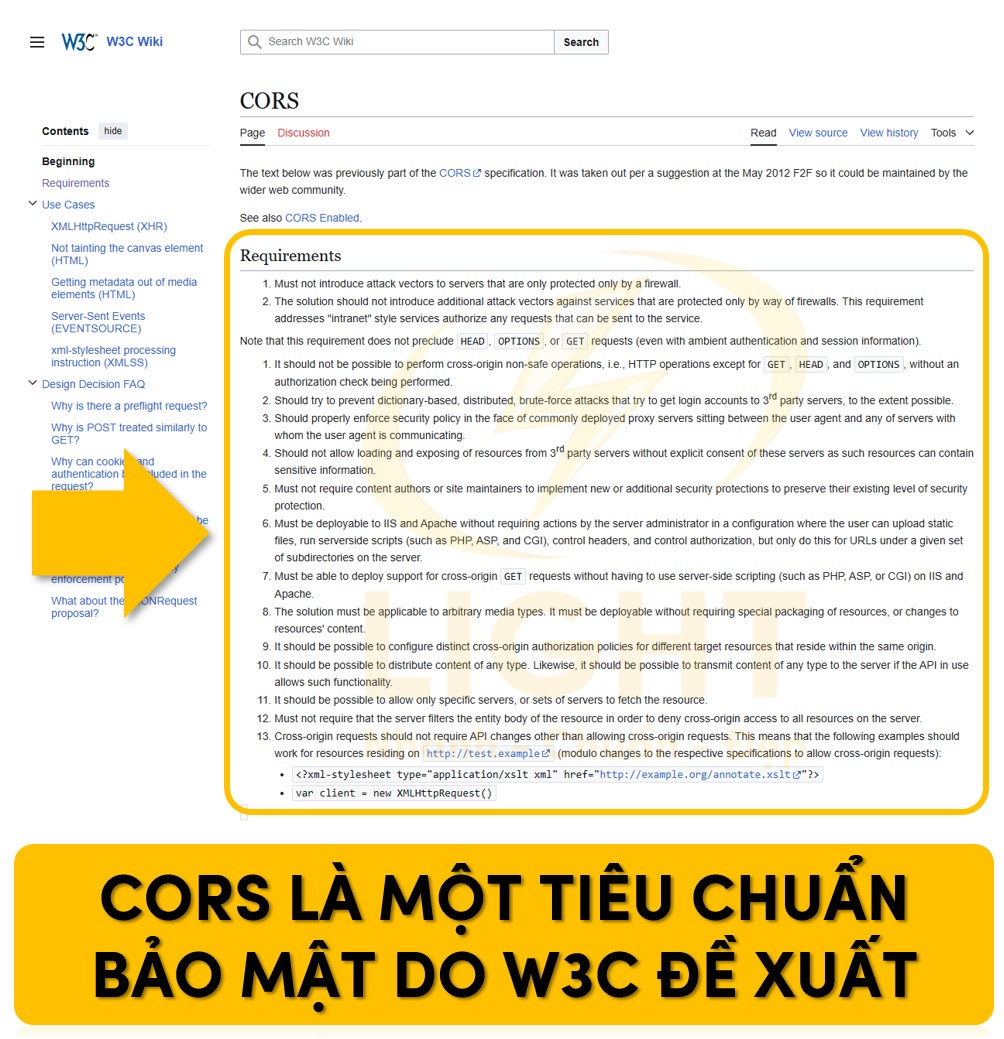

Một số vai trò và giá trị cốt lõi của CORS:

-

Bảo vệ dữ liệu và quyền riêng tư: Bằng cách chỉ cho phép các origin được chỉ định truy cập tài nguyên, CORS giảm thiểu nguy cơ rò rỉ dữ liệu và các cuộc tấn công CSRF, XSS, session hijacking.

-

Hỗ trợ phát triển microservices và API Gateway: Các hệ thống lớn thường tách biệt frontend và backend ở các domain/subdomain khác nhau. CORS cho phép frontend truy cập backend API mà vẫn kiểm soát tốt về mặt bảo mật.

-

Cho phép tích hợp bên thứ ba: CORS giúp xây dựng các dịch vụ công khai API (public API), phục vụ nhu cầu tích hợp giữa các ứng dụng, nền tảng mà không cần gộp về chung một domain, đồng thời vẫn kiểm soát được mức độ chia sẻ tài nguyên.

Các tình huống ứng dụng điển hình của CORS:

-

SPA (Single Page Application) sử dụng React, Angular, Vue truy cập dữ liệu từ RESTful API đặt ở domain khác.

-

Ứng dụng di động truy vấn dữ liệu từ web service nằm ở server riêng biệt.

-

Dịch vụ CDN phục vụ tài nguyên tĩnh cho nhiều website với các domain khác nhau, nhưng kiểm soát quyền truy cập qua CORS.

Bảng so sánh các trạng thái phản hồi CORS:

| Trường hợp cấu hình CORS | Kết quả phản hồi | Ứng dụng client có thể truy cập? |

|---|---|---|

| Allow-Origin: https://client.com | 200 OK + dữ liệu | Có |

| Allow-Origin: * | 200 OK + dữ liệu | Có (trừ khi gửi cookie) |

| Không có header CORS | 200 OK (trình duyệt chặn) | Không |

| Allow-Credentials: true + Allow-Origin: * | Lỗi CORS (theo chuẩn) | Không |

Các yếu tố cần cân nhắc khi triển khai CORS

-

Xác định chính xác các origin tin cậy, không lạm dụng wildcard (

*). -

Kiểm soát rõ các HTTP method và header cho phép.

-

Cẩn trọng với việc bật

Allow-Credentials, tránh rò rỉ session hoặc cookie. -

Xem xét việc log lại các request bị chặn do vi phạm CORS để sớm phát hiện bất thường.

-

Kiểm thử cross-origin ở nhiều trình duyệt, môi trường staging/production.

Việc hiểu sâu cơ chế CORS, cấu hình phù hợp với từng môi trường và tuân thủ các khuyến nghị bảo mật là yếu tố bắt buộc với đội ngũ phát triển backend, frontend, devops nhằm đảm bảo an toàn hệ thống và trải nghiệm người dùng.

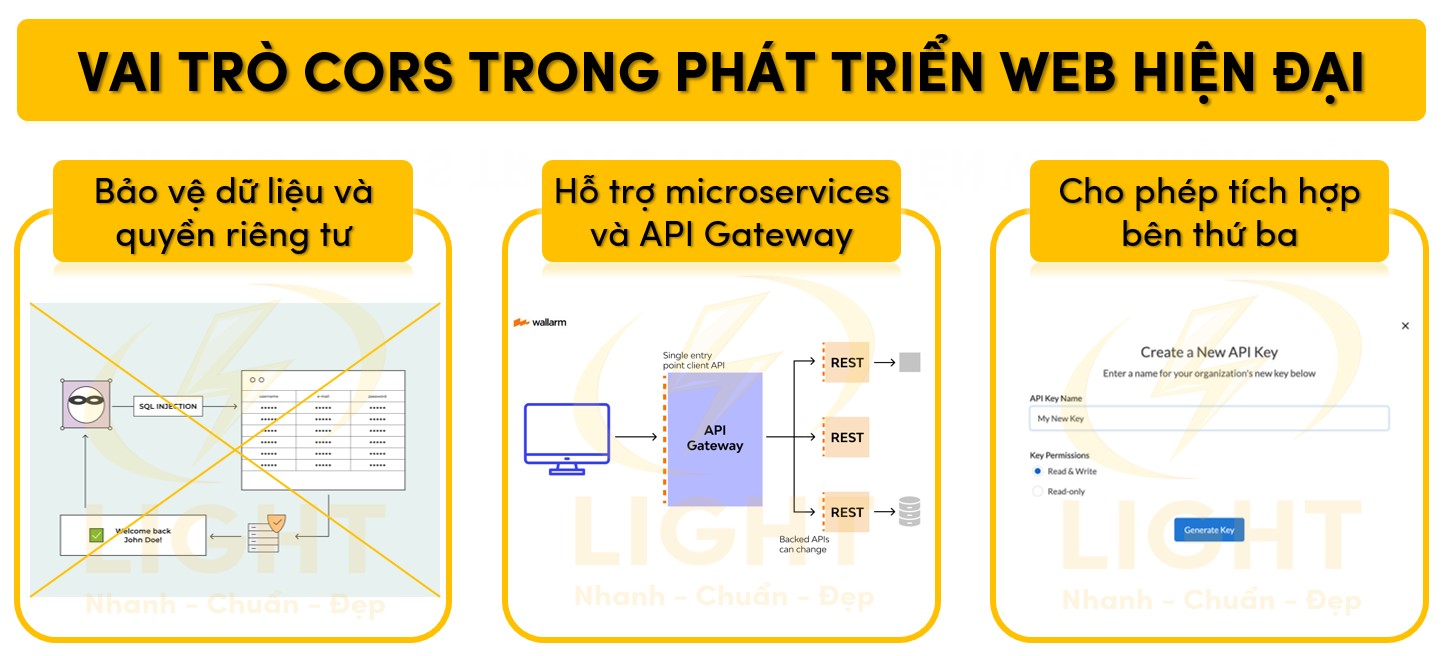

Cross-Origin Resource Sharing hoạt động như thế nào?

Khái niệm “Cross-Origin”

Trong môi trường trình duyệt, origin là tập hợp bộ ba: protocol (giao thức), host (tên miền), và port (cổng). Cross-origin xuất hiện khi một tài nguyên web cố gắng truy cập tài nguyên từ một origin khác.

Phân biệt cùng origin và khác origin:

| URL 1 | URL 2 | Cùng Origin? | Khác biệt |

|---|---|---|---|

| https://light.com | https://light.com | Có | Không |

| https://light.com | http://light.com | Không | Protocol |

| https://light.com | https://api.light.com | Không | Domain |

| https://light.com:443 | https://light.com:8443 | Không | Port |

Ví dụ điển hình về cross-origin:

-

Trang A (

https://abc.com) muốn gọi API từhttps://api.xyz.com. -

JavaScript trên trang A sẽ gửi request đến domain khác, dẫn đến cross-origin.

Lý do cần kiểm soát cross-origin:

Cơ chế Same-Origin Policy (SOP) ngăn chặn trang web này truy cập tài nguyên nhạy cảm từ trang web khác, giảm nguy cơ XSS và CSRF. Tuy nhiên, nhiều ứng dụng hiện đại cần tích hợp dịch vụ đa nền tảng nên phải cho phép cross-origin có kiểm soát – đó là vai trò của CORS.

Luồng xử lý request và response CORS

CORS sử dụng tập hợp các HTTP header giúp server xác định cho phép hoặc từ chối request từ origin khác. Quy trình xử lý gồm ba giai đoạn:

1. Gửi request cross-origin

Khi JavaScript thực thi một request (fetch, XMLHttpRequest) tới endpoint khác origin, trình duyệt sẽ:

-

Gắn thêm header

Originchứa thông tin origin của request. -

Kiểm tra method, header, và dữ liệu gửi đi để xác định có cần preflight hay không.

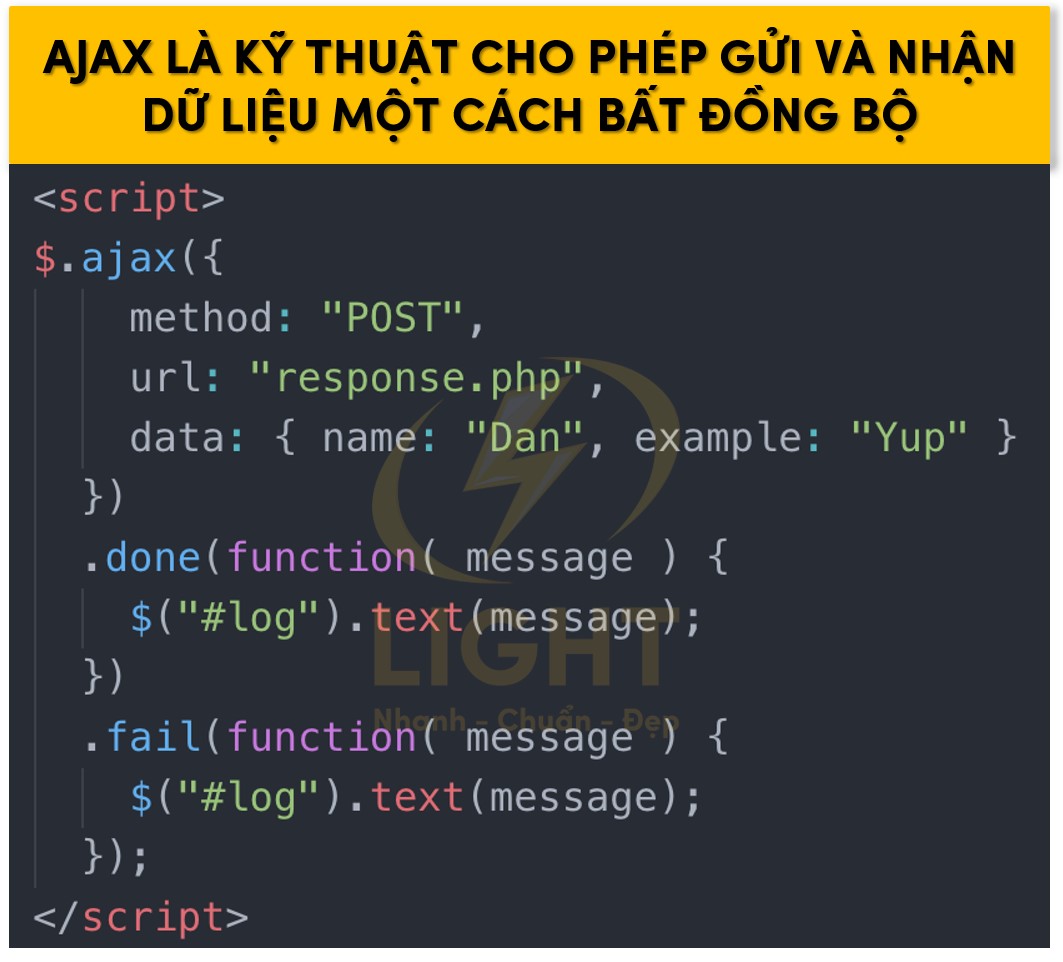

Ví dụ (AJAX Request):

fetch('https://api.xyz.com/data', {

method: 'POST',

headers: {

'Content-Type': 'application/json'

},

body: JSON.stringify({ key: 'value' })

})

Request sẽ có header:

Origin: https://abc.com

2. Xử lý tại server

Server nhận được request cross-origin cần có logic kiểm tra và phản hồi đúng chuẩn CORS. Các header phản hồi phải phù hợp với từng tình huống cụ thể.

Bảng tổng hợp các header phản hồi quan trọng của CORS:

| Header | Ý nghĩa | Ví dụ |

|---|---|---|

| Access-Control-Allow-Origin | Chỉ định origin được phép truy cập | *, https://abc.com |

| Access-Control-Allow-Methods | Liệt kê phương thức HTTP cho phép với resource | GET, POST, PUT |

| Access-Control-Allow-Headers | Chỉ định custom header mà client có thể gửi | Content-Type, Authorization |

| Access-Control-Allow-Credentials | Cho phép gửi cookies, credentials khi request cross-origin | true |

| Access-Control-Expose-Headers | Chỉ định các header client có thể đọc từ response | X-Custom-Header |

| Access-Control-Max-Age | Thời gian (giây) mà preflight response được cache | 86400 |

Ví dụ response từ server:

HTTP/1.1 200 OK

Access-Control-Allow-Origin: https://abc.com

Access-Control-Allow-Methods: GET, POST, OPTIONS

Access-Control-Allow-Headers: Content-Type, Authorization

3. Xử lý tại trình duyệt

-

Trình duyệt nhận response, kiểm tra các header CORS.

-

Nếu hợp lệ, JavaScript được phép truy cập response.

-

Nếu không hợp lệ (header thiếu, giá trị sai), trình duyệt sẽ chặn truy cập kết quả, dù request đã được gửi đi.

Danh sách kiểm tra hợp lệ tại client:

-

So sánh origin request và giá trị trả về trong

Access-Control-Allow-Origin. -

Đảm bảo phương thức request nằm trong

Access-Control-Allow-Methods. -

Các custom header gửi đi phải nằm trong danh sách

Access-Control-Allow-Headers.

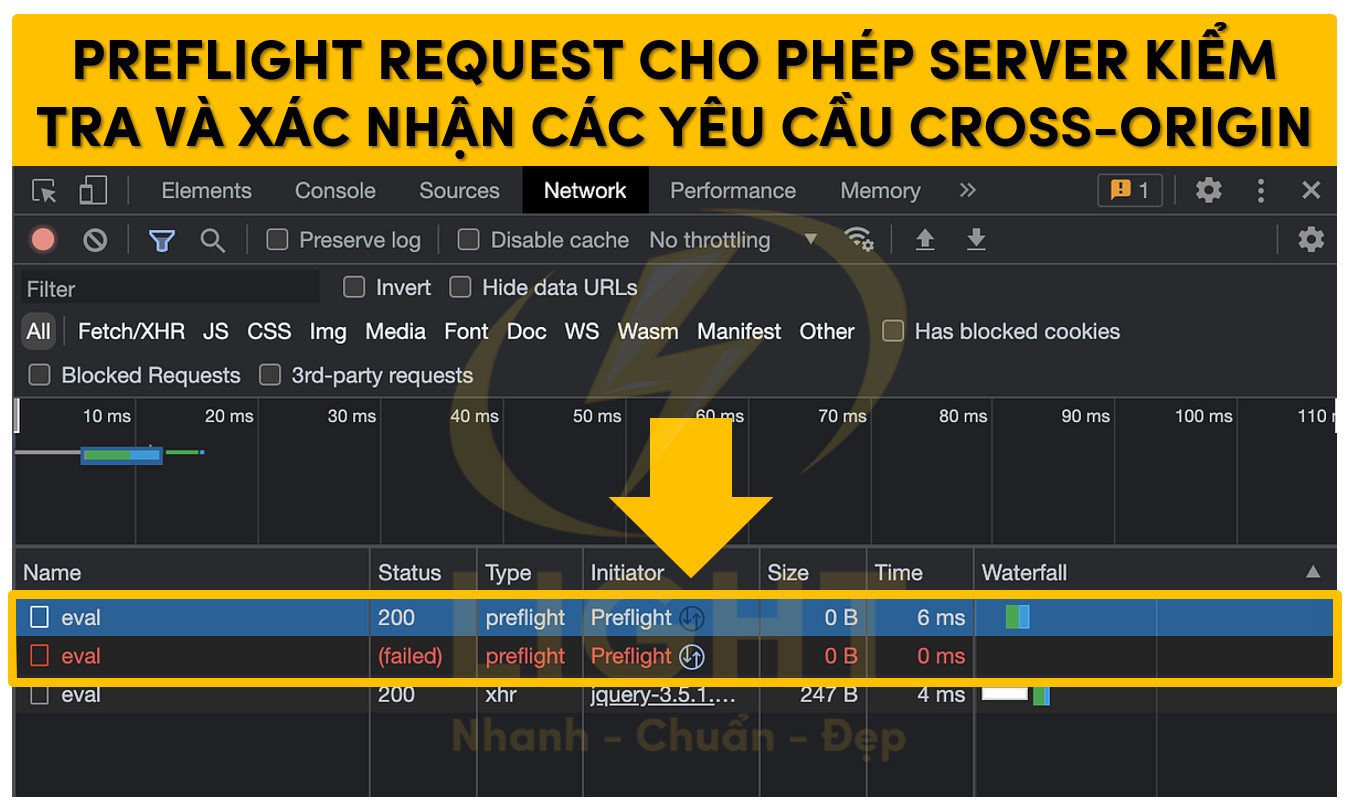

Preflight Request là gì?

Preflight Request là một thành phần quan trọng trong cơ chế CORS, giúp server kiểm soát các yêu cầu phức tạp trước khi cho phép truy cập tài nguyên cross-origin. Việc hiểu rõ preflight giúp lập trình viên tối ưu bảo mật và hiệu năng ứng dụng web khi làm việc với các API đa nền tảng.

Khi request cross-origin sử dụng:

-

HTTP method không thuộc nhóm “đơn giản” (GET, POST, HEAD)

-

Hoặc có custom header ngoài nhóm “đơn giản”

-

Hoặc sử dụng loại content-type đặc biệt (ngoài application/x-www-form-urlencoded, multipart/form-data, text/plain)

...trình duyệt sẽ tự động thực hiện Preflight Request.

Quy trình Preflight:

-

Trình duyệt gửi request HTTP method

OPTIONSđến resource cần truy cập. -

Kèm theo các header:

-

Origin -

Access-Control-Request-Method -

Access-Control-Request-Headers(nếu có custom header)

-

Ví dụ request Preflight:

OPTIONS /data HTTP/1.1

Host: api.xyz.com

Origin: https://abc.com

Access-Control-Request-Method: PUT

Access-Control-Request-Headers: Content-Type, X-Custom-Token

Server response Preflight:

HTTP/1.1 204 No Content

Access-Control-Allow-Origin: https://abc.com

Access-Control-Allow-Methods: GET, POST, PUT

Access-Control-Allow-Headers: Content-Type, X-Custom-Token

Access-Control-Max-Age: 86400

Nếu tất cả thông tin hợp lệ, trình duyệt mới gửi request chính thức với method và headers mong muốn. Nếu bất kỳ giá trị nào không được chấp nhận, request chính sẽ không bao giờ được gửi.

Ưu điểm của Preflight:

-

Đảm bảo server có quyền kiểm soát truy cập trước khi dữ liệu thực được gửi đi.

-

Giảm nguy cơ tấn công bảo mật thông qua method hoặc header nguy hiểm.

Tóm tắt quyết định Preflight:

-

Nếu chỉ dùng GET/POST/HEAD và header tiêu chuẩn → không preflight.

-

Nếu có custom header, method khác GET/POST/HEAD, hoặc content-type đặc biệt → luôn preflight.

Khi nào cần sử dụng CORS?

Việc hiểu rõ khi nào cần sử dụng CORS, các trường hợp ứng dụng thực tế và cách triển khai chuẩn giúp kiểm soát truy cập tài nguyên hiệu quả, đảm bảo bảo mật và duy trì sự tương tác mượt mà giữa các hệ thống. Các nội dung dưới đây cung cấp cái nhìn chuyên sâu, thực tiễn về nhu cầu và cách sử dụng CORS trong phát triển web.

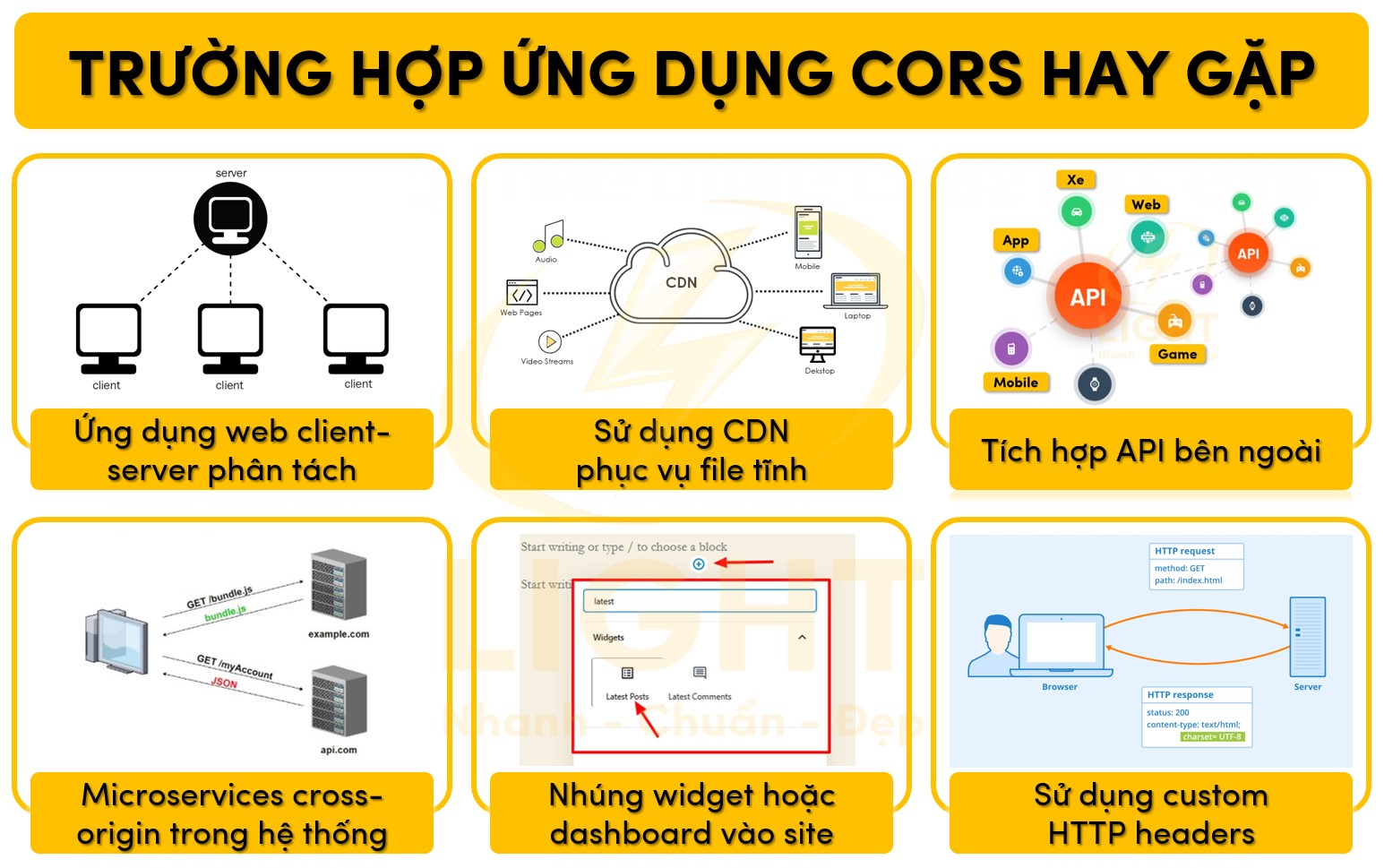

Trường hợp ứng dụng CORS phổ biến

Trong quá trình phát triển hệ thống web, một số mô hình triển khai và tích hợp dịch vụ thường xuyên phát sinh nhu cầu sử dụng CORS để đảm bảo truy cập tài nguyên xuyên domain một cách an toàn, hợp lệ. Dưới đây là các tình huống phổ biến nhất.

1. Ứng dụng web client-server phân tách (API + SPA)

-

Mô hình:

-

Client: https://myapp.com

-

API: https://api.myapp.com

-

-

Tình huống:

Client gửi request tới API trên domain khác => CORS phải được bật trên API server, chỉ định các header cho phép.

2. Sử dụng CDN phục vụ file tĩnh

-

Ví dụ:

-

Font: https://cdn.fonts.net/font.woff2

-

Ảnh: https://cdn.image.com/img123.jpg

-

-

Yêu cầu:

CDN phải cấu hình trả về headerAccess-Control-Allow-Origintương ứng. Nếu không, tài nguyên sẽ không load hoặc bị lỗi CORS.

3. Tích hợp API bên ngoài

-

Trường hợp:

Website cần lấy dữ liệu giá tiền từ API ngân hàng, bản đồ Google, xác thực qua OAuth2 với Facebook, Google. -

Yêu cầu:

Phía third-party API phải whitelist origin website của bạn trong cấu hình CORS.

4. Microservices cross-origin trong cùng hệ thống

-

Ví dụ:

Dịch vụ thanh toán (payment.domain.com) gọi tới dịch vụ quản lý đơn hàng (order.domain.com) trên môi trường cloud-native. -

Yêu cầu:

Thiết lập CORS để cho phép các domain nội bộ truy cập lẫn nhau, đồng thời hạn chế các origin lạ.

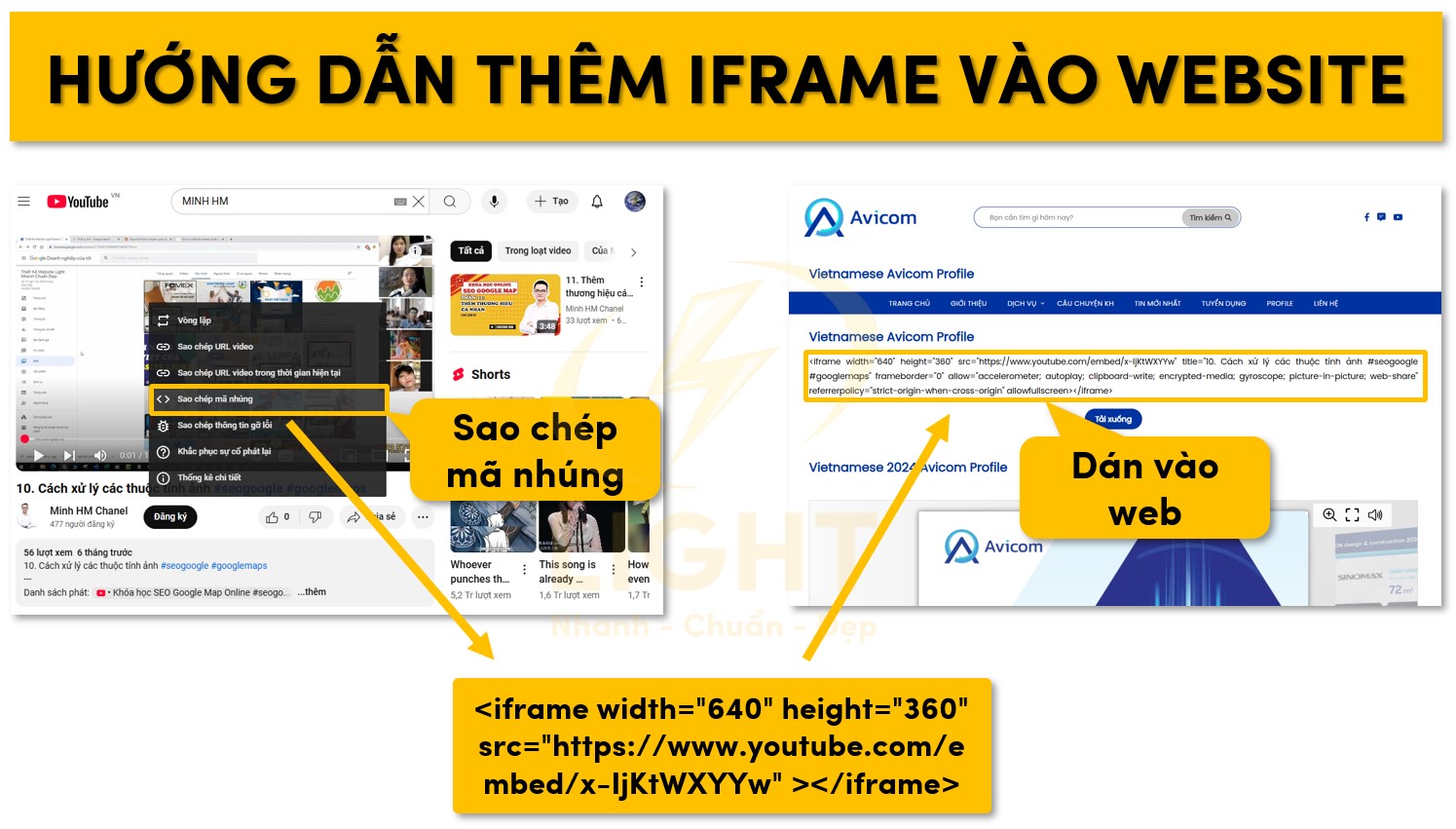

5. Nhúng widget hoặc dashboard vào site khách hàng

-

Ví dụ:

-

Widget livechat: https://widget.vendor.com/embed.js nhúng trên https://client1.com, https://client2.com

-

Dashboard BI: https://dashboard.saastool.com nhúng vào intranet khách hàng.

-

-

Yêu cầu:

Server widget/dashboard phải thiết lập CORS cho phép các domain của khách hàng truy cập hợp lệ.

6. Sử dụng custom HTTP headers hoặc phương thức không chuẩn

-

Khi client gửi request có custom header (X-Request-ID, Authorization…), hoặc dùng các method như PUT, DELETE, PATCH, trình duyệt sẽ luôn phát sinh preflight request OPTIONS. Nếu không được server trả về header CORS phù hợp, request sẽ bị block.

Ví dụ thực tế trong lập trình web

Để dễ hình dung cơ chế hoạt động và cách thiết lập CORS trong môi trường thực tiễn, các ví dụ dưới đây minh họa rõ ràng cách cấu hình CORS ở cả phía client lẫn server, cũng như các lỗi thường gặp.

1. CORS với ExpressJS (NodeJS) và React

Tình huống:

-

Client: http://localhost:3000

-

Server: http://localhost:5000

Client request:

fetch('http://localhost:5000/api/profile', {

method: 'POST',

headers: {

'Content-Type': 'application/json',

'X-Custom-Header': 'abc'

},

body: JSON.stringify({ userId: 123 }),

credentials: 'include'

})

Nếu server không trả về header CORS, sẽ gặp lỗi:

Access to fetch at 'http://localhost:5000/api/profile' from origin 'http://localhost:3000' has been blocked by CORS policy.

Server cấu hình với package cors:

const cors = require('cors');

app.use(cors({

origin: 'http://localhost:3000',

credentials: true,

allowedHeaders: ['Content-Type', 'X-Custom-Header'],

methods: ['GET', 'POST', 'PUT', 'DELETE', 'OPTIONS']

}));

Kết quả:

Trình duyệt sẽ cho phép client truy cập API từ domain khác, đồng thời kiểm soát các headers, methods và credentials phù hợp.

2. Truy cập tài nguyên font từ CDN

CSS:

@font-face {

font-family: 'OpenSans';

src: url('https://cdn.fonts.com/OpenSans.woff2') format('woff2');

}

Header server CDN cần trả về:

Access-Control-Allow-Origin: *

Nếu không có, trình duyệt sẽ không render font và ghi log lỗi CORS.

3. Nhúng widget livechat vào website khách

Tình huống:

Widget đặt tại: https://widget.vendor.com

Khách hàng: https://store123.com

Widget nhúng:

<script src="https://widget.vendor.com/chat.js"></script>

Khi widget gửi request AJAX về chính server vendor, header phản hồi phải bao gồm:

Access-Control-Allow-Origin: https://store123.com

Access-Control-Allow-Credentials: true

Lưu ý:

Nếu cho phép tất cả các origin (*) thì không được phép gửi credentials (cookie, session) – theo chuẩn CORS.

4. CORS với fetch API trong trình duyệt (minh họa flow)

Trình tự:

-

Trình duyệt gửi preflight request (OPTIONS) đến API server để kiểm tra các header, method, credentials có được phép không.

-

Server phản hồi header CORS phù hợp.

-

Trình duyệt thực hiện request thực tế (GET, POST…).

Header mẫu từ server:

Access-Control-Allow-Origin: https://myapp.com

Access-Control-Allow-Methods: GET, POST, PUT, DELETE

Access-Control-Allow-Headers: Content-Type, Authorization

Access-Control-Allow-Credentials: true

5. So sánh cấu hình CORS trên một số nền tảng backend

| Nền tảng | Cấu hình đơn giản nhất cho phép 1 origin cụ thể |

|---|---|

| ExpressJS | app.use(cors({origin: 'https://myapp.com'})) |

| Django | CORS_ALLOWED_ORIGINS = ['https://myapp.com'] |

| ASP.NET Core | services.AddCors(options => options.AddPolicy("AllowMyApp", builder => builder.WithOrigins("https://myapp.com"))) |

| Nginx | add_header 'Access-Control-Allow-Origin' 'https://myapp.com'; |

Lưu ý chuyên sâu:

-

CORS không bảo mật tuyệt đối. Không dùng CORS thay cho authentication/authorization.

-

Nếu API mở cho public hoặc nhiều client, nên có cơ chế động whitelist origin, hoặc xác thực qua API key, JWT token.

-

Luôn kiểm soát header CORS trả về, tránh cấu hình “*” cho các API có chứa dữ liệu nhạy cảm, đặc biệt với header

Access-Control-Allow-Credentials: true.

Các header CORS phổ biến:

-

Access-Control-Allow-Origin -

Access-Control-Allow-Methods -

Access-Control-Allow-Headers -

Access-Control-Allow-Credentials -

Access-Control-Max-Age -

Vary: Origin

Kịch bản lỗi thường gặp:

-

Header

Access-Control-Allow-Originthiếu hoặc sai. -

Không khớp giữa origin client và cấu hình trên server.

-

Trả về

*nhưng lại yêu cầu gửi credentials. -

Thiếu preflight response cho custom header/method.

Mã lỗi liên quan:

-

No 'Access-Control-Allow-Origin' header is present on the requested resource -

The value of the 'Access-Control-Allow-Origin' header in the response must not be the wildcard '*' when the request's credentials mode is 'include' -

Request header field X-Custom-Header is not allowed by Access-Control-Allow-Headers in preflight response

CORS đóng vai trò then chốt trong các hệ thống web hiện đại đa dịch vụ, đa domain, đảm bảo luồng dữ liệu liên kết nhưng vẫn kiểm soát chặt bảo mật truy cập tài nguyên.

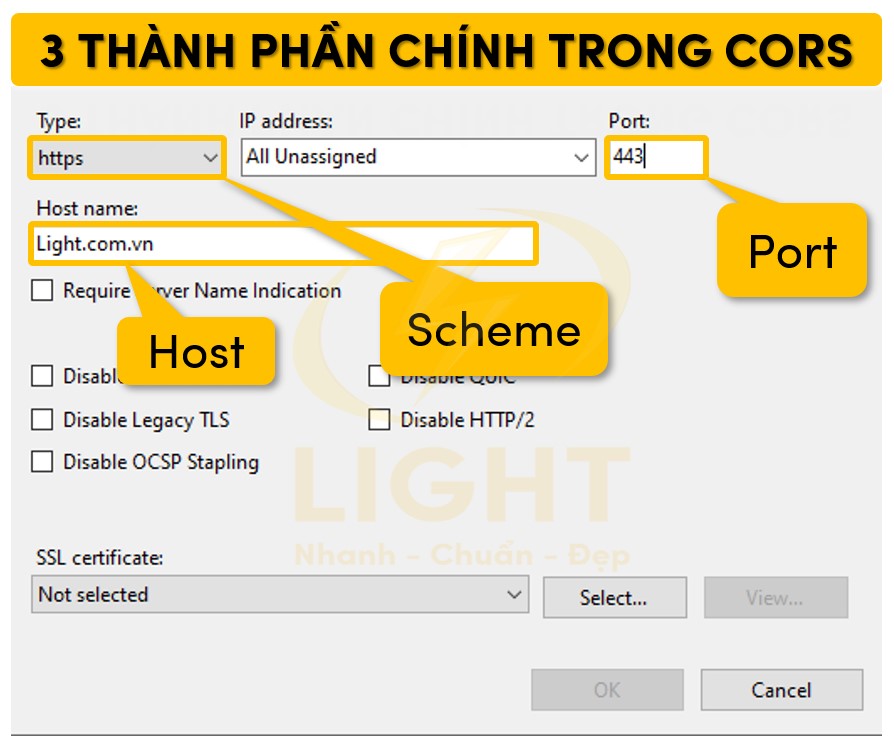

Các thành phần chính trong CORS

Để triển khai hiệu quả CORS, cần nắm rõ các thành phần chính cấu thành nên cơ chế này. CORS (Cross-Origin Resource Sharing) là tiêu chuẩn bảo mật cho phép hoặc giới hạn các request giữa các nguồn khác nhau (cross-origin) trong môi trường web hiện đại. Việc hiểu sâu từng thành phần giúp kiểm soát truy cập tài nguyên chính xác, đảm bảo an toàn thông tin và tránh các lỗ hổng bảo mật thường gặp khi xây dựng hệ thống web phân tán.

Origin

Origin đại diện cho nguồn gốc của một request, được xác định chính xác bởi ba thành phần:

-

Scheme (giao thức, ví dụ: http, https)

-

Host (tên miền, ví dụ: light.com)

-

Port (cổng, ví dụ: 80, 443)

Trình duyệt xác định Origin bằng cách kết hợp ba yếu tố trên. Hai URL chỉ được xem là cùng Origin khi cả ba yếu tố đều giống nhau. Nếu bất kỳ yếu tố nào khác biệt, các request sẽ bị xem là cross-origin.

Vai trò của Origin trong CORS:

-

Khi gửi request cross-origin, trình duyệt tự động thêm header

Originvào HTTP request. -

Server sử dụng giá trị của header này để xác định nguồn gốc và quyết định phản hồi cho phép hay từ chối truy cập.

-

Origin là nền tảng để Same-Origin Policy (SOP) hoạt động, giới hạn truy cập tài nguyên nhằm bảo vệ người dùng khỏi tấn công như Cross-Site Request Forgery (CSRF) và Cross-Site Scripting (XSS).

Ví dụ về Origin:

| URL | Scheme | Host | Port | Origin giống nhau? |

|---|---|---|---|---|

| https://api.light.com/data | https | api.light.com | 443 | |

| https://api.light.com/info | https | api.light.com | 443 | Có |

| http://api.light.com/data | http | api.light.com | 80 | Không |

| https://www.light.com/data | https | www.light.com | 443 | Không |

HTTP Headers trong CORS

Các header này thực hiện kiểm soát truy cập ở cấp giao thức HTTP, đảm bảo các chính sách CORS được thực thi chính xác:

Access-Control-Allow-Origin

-

Chức năng:

Chỉ định rõ Origin nào được phép truy cập tài nguyên. -

Giá trị hợp lệ:

-

Một Origin cụ thể (ví dụ: https://client.light.com)

-

Dấu "*" (wildcard, cho phép tất cả Origin, nhưng không hỗ trợ credentials)

-

-

Lưu ý:

Khi yêu cầu đi kèm credentials (cookies, Authorization), server bắt buộc phải trả về Origin cụ thể, không được dùng wildcard.

Ví dụ:

Access-Control-Allow-Origin: https://client.light.com

Access-Control-Allow-Methods

-

Chức năng:

Liệt kê các phương thức HTTP được phép sử dụng cho request cross-origin. -

Áp dụng:

-

Xuất hiện chủ yếu trong response của preflight request (OPTIONS method).

-

Bắt buộc đối với các request sử dụng phương thức ngoài GET, POST, HEAD hoặc có custom headers.

-

-

Ví dụ:

Access-Control-Allow-Methods: GET, POST, PUT, DELETE

Access-Control-Allow-Headers

-

Chức năng:

Cho phép server chỉ định các header tuỳ chỉnh mà client có thể gửi. -

Kịch bản sử dụng:

-

Khi client gửi custom headers như X-Requested-With, Authorization hoặc Content-Type không chuẩn.

-

Trình duyệt sẽ tự động thực hiện preflight request để xác thực quyền truy cập các header này.

-

-

Ví dụ:

Access-Control-Allow-Headers: Content-Type, Authorization, X-Requested-With

Bảng tổng hợp các header CORS chính:

| Header | Vai trò | Ghi chú |

|---|---|---|

| Access-Control-Allow-Origin | Xác định Origin được phép truy cập | Bắt buộc, giá trị cụ thể hoặc * |

| Access-Control-Allow-Methods | Liệt kê phương thức HTTP được phép | Đáp ứng preflight request |

| Access-Control-Allow-Headers | Liệt kê header custom được phép | Đáp ứng preflight request |

| Access-Control-Allow-Credentials | Cho phép credentials được gửi | Kết hợp Origin cụ thể |

Credentials: Cookies, Authorization headers…

Credentials là các thông tin xác thực đi kèm HTTP request, bao gồm:

-

Cookies: Được sử dụng để xác thực session hoặc lưu trữ thông tin trạng thái của người dùng.

-

Authorization header: Thường chứa token hoặc thông tin xác thực HTTP Basic/Bearer, dùng để kiểm tra quyền truy cập.

-

Client-side SSL Certificates: Trong một số trường hợp bảo mật cao, client có thể gửi chứng chỉ số để xác thực bản thân với server.

Quy tắc bảo mật khi truyền credentials qua CORS:

-

Client phải thiết lập

withCredentials: truetrong JavaScript (XMLHttpRequest hoặc Fetch API). -

Server phải trả về cả hai header sau trong response:

-

Access-Control-Allow-Originphải chứa chính xác Origin gửi request, không được dùng*. -

Access-Control-Allow-Credentials: true

-

Nếu thiếu một trong hai điều kiện trên:

-

Trình duyệt sẽ không gửi cookies, Authorization header hoặc các thông tin xác thực khác.

-

Nếu server trả về wildcard (

*) ởAccess-Control-Allow-Originkhi yêu cầu credentials, trình duyệt sẽ tự động chặn response vì lý do bảo mật.

Lưu ý kỹ thuật:

-

Khi sử dụng credentials, mọi giá trị của Access-Control-Allow-Origin phải tuyệt đối cụ thể, server nên validate Origin trước khi trả về header này để tránh lỗ hổng bảo mật.

-

Các preflight request luôn được thực hiện với method OPTIONS và không kèm credentials, do đó server phải xác nhận đầy đủ ở mọi bước.

Quy trình xử lý request có credentials:

-

Trình duyệt gửi preflight request (OPTIONS)

-

Không gửi credentials.

-

-

Server xác thực và trả về các header phù hợp.

-

Trình duyệt gửi actual request, kèm credentials.

-

Server kiểm tra và xử lý xác thực với credentials đi kèm.

Lưu ý mở rộng:

Việc triển khai không đúng các điều kiện CORS với credentials có thể dẫn tới các lỗ hổng như session fixation, token leak hoặc bị tấn công qua CSRF/XSS. Các chuyên gia an ninh khuyến nghị kiểm soát chặt chẽ whitelist Origin và chỉ định rõ các phương thức, headers, credentials được phép.

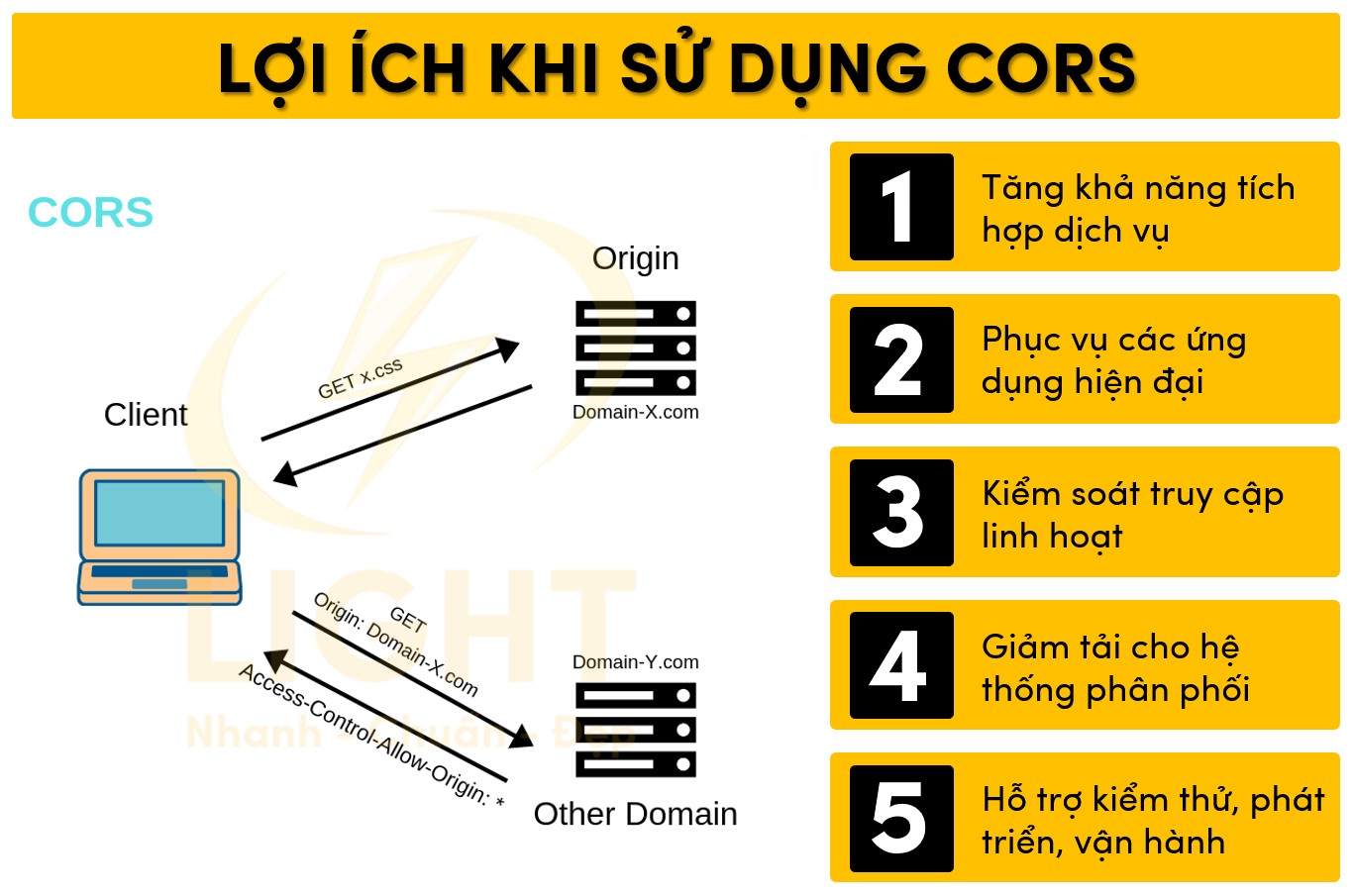

Ưu điểm và hạn chế của CORS

Hiểu rõ ưu điểm, hạn chế và giải pháp của CORS giúp các kỹ sư kiểm soát luồng dữ liệu giữa các hệ thống đa miền một cách chủ động, vừa tận dụng được tính linh hoạt trong tích hợp dịch vụ, vừa đảm bảo an toàn vận hành và bảo mật. Phân tích dưới đây tập trung vào các giá trị ứng dụng thực tế, các điểm yếu tiềm ẩn cũng như các biện pháp triển khai đúng chuẩn, phù hợp với yêu cầu phát triển hệ thống web quy mô lớn hiện đại.

Lợi ích khi sử dụng

CORS đóng vai trò then chốt trong thiết kế hệ thống web đa miền, cho phép kiểm soát và mở rộng phạm vi truy cập tài nguyên giữa các origin khác nhau mà vẫn duy trì tiêu chuẩn bảo mật của trình duyệt.

Các lợi ích nổi bật:

-

Tăng khả năng tích hợp dịch vụ:

-

Cho phép frontend ở một domain (ví dụ:

https://client.light.com) truy cập API backend ở domain khác (https://api.light.com). -

Hỗ trợ kiến trúc microservices, serverless, SaaS, giúp dịch vụ độc lập phát triển, bảo trì, mở rộng.

-

-

Phục vụ các ứng dụng hiện đại:

-

SPA, PWA, ứng dụng di động (mobile app) hoặc desktop app giao tiếp qua web API đều yêu cầu truy cập cross-origin.

-

Cho phép chia sẻ tài nguyên động (hình ảnh, font, file media…) từ các CDN hoặc storage server chuyên dụng.

-

-

Kiểm soát truy cập linh hoạt:

-

CORS không chỉ bật/tắt truy cập mà còn cho phép kiểm soát ở mức:

-

Origin nào được phép truy cập

-

Phương thức HTTP nào được phép sử dụng (

GET,POST,PUT,DELETE, …) -

Loại header nào được phép gửi đi, nhận về

-

Có cho phép gửi kèm credentials (cookie, session, HTTP authentication) hay không

-

-

-

Giảm tải cho hệ thống phân phối nội dung (CDN):

-

Nhờ cross-origin resource sharing, có thể cấu hình CDN cache ở một domain nhưng phục vụ cho nhiều website khác nhau, tiết kiệm tài nguyên và chi phí.

-

-

Hỗ trợ kiểm thử, phát triển, vận hành:

-

Cho phép lập trình viên dễ dàng kiểm thử các API nội bộ trên local với origin khác nhau mà không cần phải deploy lên production hay thay đổi nhiều cấu hình môi trường.

-

Ví dụ minh họa cấu hình CORS tối ưu

Access-Control-Allow-Origin: https://trusted.light.com Access-Control-Allow-Methods: GET, POST, PUT Access-Control-Allow-Headers: Content-Type, Authorization

Access-Control-Allow-Credentials: true

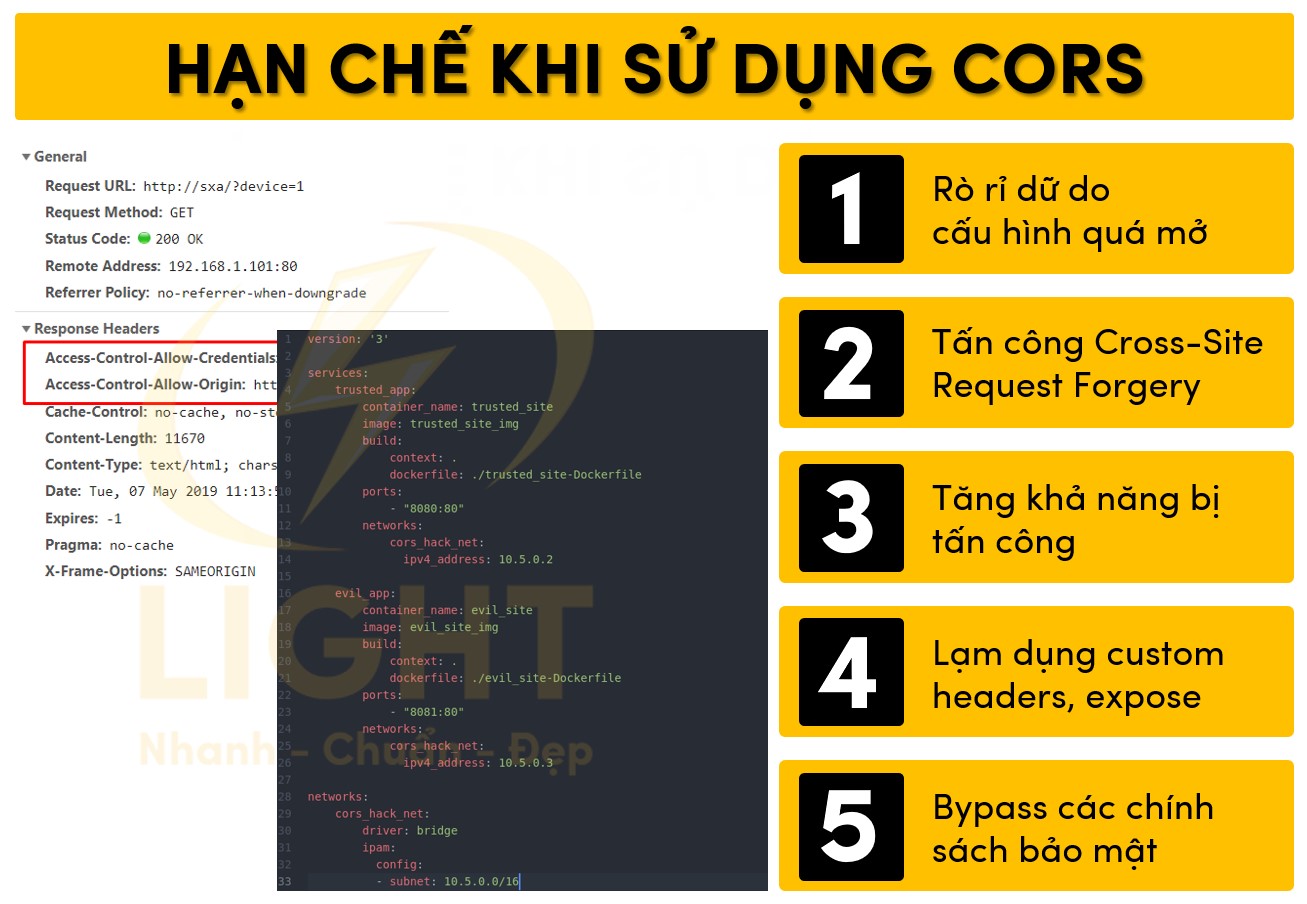

Rủi ro bảo mật và giải pháp phòng tránh

Rủi ro khi triển khai CORS không đúng chuẩn

-

Rò rỉ dữ liệu nhạy cảm do cấu hình quá mở:

-

Cấu hình

Access-Control-Allow-Origin: *cho phép bất kỳ website nào cũng có thể gửi request tới server, dễ bị lạm dụng để đánh cắp dữ liệu hoặc khai thác API công khai ngoài ý muốn. -

Nếu cho phép credentials với wildcard origin, trình duyệt sẽ tự động chặn, nhưng nếu cấu hình thiếu kiểm soát, dữ liệu vẫn có thể rò rỉ qua các lỗ hổng khác.

-

-

Tấn công Cross-Site Request Forgery (CSRF):

-

Nếu kết hợp CORS và cho phép credentials mà không có xác thực phía server, kẻ tấn công có thể giả mạo request từ domain của chúng, sử dụng session hoặc token hợp lệ của nạn nhân để thao tác trái phép.

-

-

Tăng diện tấn công qua các phương thức nguy hiểm:

-

Mở

PUT,DELETE,PATCHcho tất cả origin mà không kiểm soát có thể dẫn tới thay đổi, xóa dữ liệu quan trọng từ bên ngoài.

-

-

Lạm dụng custom headers, expose dữ liệu không cần thiết:

-

Cấu hình

Access-Control-Expose-Headerskhông hợp lý có thể làm lộ thông tin nhạy cảm (token, internal header).

-

-

Bypass các chính sách bảo mật:

-

Nếu backend kiểm tra origin không đúng chuẩn (ví dụ: so sánh chuỗi thiếu chặt chẽ, chỉ cần có từ khóa hợp lệ) có thể bị attacker bypass dễ dàng.

-

Giải pháp phòng tránh rủi ro

| Rủi ro | Giải pháp phòng tránh |

|---|---|

| Rò rỉ dữ liệu do open origin | Luôn whitelist rõ ràng các origin tin cậy, không dùng wildcard trừ mục đích public file không quan trọng. |

| CSRF qua CORS + credentials | - Kiểm tra token xác thực phía server cho mọi request có credentials. - Kết hợp với CSRF token nếu có session. - Chỉ bật credentials cho origin tin cậy. |

| Lộ dữ liệu qua header | - Chỉ expose các header thực sự cần thiết cho frontend. - Không expose header chứa thông tin bảo mật (token, internal info, debug). |

| Tấn công qua method nguy hiểm | - Hạn chế tối đa method (PUT, DELETE, PATCH) cho cross-origin.- Áp dụng xác thực, phân quyền nghiêm ngặt phía backend.- Theo dõi và audit log các request này. |

| Bypass kiểm tra origin | - So khớp origin tuyệt đối (cả scheme, host, port).- Không dựa vào chuỗi substring hoặc regex lỏng lẻo.- Test kỹ các trường hợp đặc biệt. |

Checklist bảo mật cấu hình CORS nâng cao:

-

Cấu hình origin theo whitelist, không dùng wildcard.

-

Kiểm soát method, header allowed ở mức tối thiểu cần thiết.

-

Kiểm tra chặt chẽ mọi request kèm credentials.

-

Xác thực người dùng phía backend cho mọi thao tác ghi, sửa, xóa dữ liệu.

-

Không expose header chứa thông tin nhạy cảm.

-

Ghi log đầy đủ các request CORS bị từ chối hoặc bất thường.

-

Thường xuyên kiểm thử CORS qua các công cụ tự động và rà soát lỗ hổng thủ công.

Khi triển khai hệ thống lớn, nên xây dựng bộ quy tắc và kiểm thử tự động cho cấu hình CORS để giảm thiểu lỗi cấu hình thủ công và đảm bảo tuân thủ chặt chẽ các tiêu chuẩn bảo mật quốc tế (OWASP, ISO/IEC 27001).

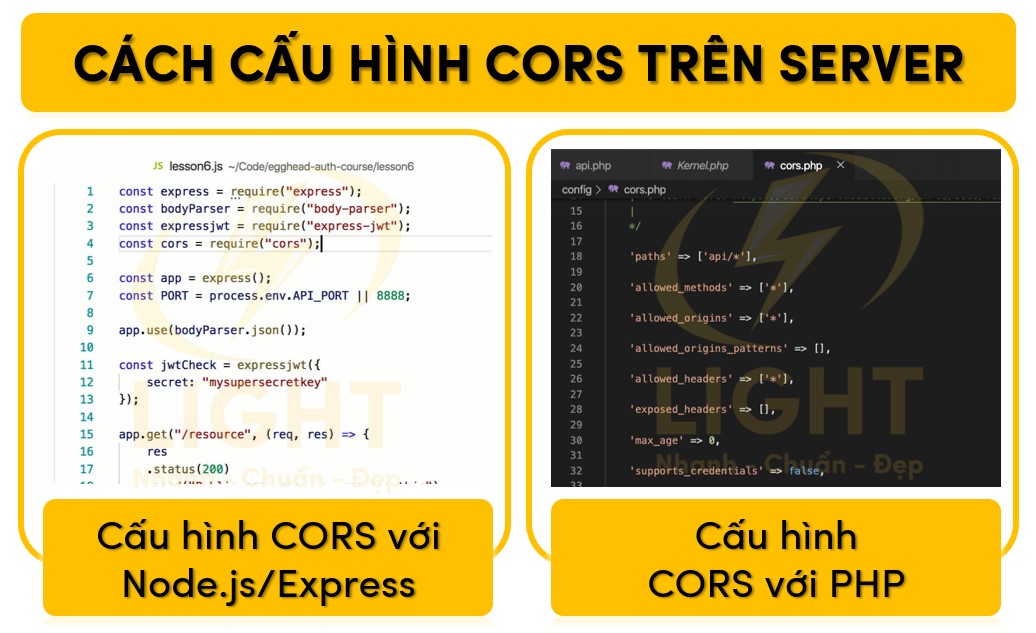

Cách cấu hình CORS trên server

Cấu hình CORS (Cross-Origin Resource Sharing) là một bước quan trọng trong phát triển và triển khai các ứng dụng web hiện đại sử dụng API. CORS xác định cách máy chủ phản hồi các yêu cầu đến từ domain khác, đảm bảo dữ liệu chỉ được truy cập bởi các nguồn hợp lệ, giảm nguy cơ rò rỉ hoặc khai thác trái phép. Tùy theo ngôn ngữ lập trình và môi trường vận hành, các phương pháp thiết lập CORS sẽ khác nhau, đòi hỏi hiểu biết sâu về cơ chế hoạt động HTTP, security policy, cũng như đặc thù của từng nền tảng server để đảm bảo vừa đáp ứng nhu cầu tích hợp, vừa đảm bảo an toàn cho hệ thống.

Cấu hình CORS cơ bản với Node.js/Express

Để đảm bảo ứng dụng Node.js/Express có thể phục vụ các yêu cầu từ các nguồn khác nhau một cách bảo mật, việc cấu hình CORS đúng chuẩn là bước không thể bỏ qua. Dưới đây là các phương pháp cấu hình và kiểm soát CORS phù hợp với thực tiễn phát triển API hiện đại.

1. Cài đặt và khởi tạo middleware CORS

-

Sử dụng package

corschính thống của Express để tránh lỗi bảo mật thường gặp khi thao tác thủ công với header. -

Cài đặt bằng npm:

npm install cors -

Import và sử dụng ở cấp global hoặc từng route:

const express = require('express'); const cors = require('cors'); const app = express(); app.use(cors()); // Cho phép mọi origin (KHÔNG khuyến nghị cho production)

2. Cấu hình kiểm soát origin, method, header, credentials

-

Chỉ định origin hợp lệ:

const corsOptions = { origin: ['https://domain1.com', 'https://domain2.com'], methods: ['GET', 'POST', 'PUT', 'DELETE'], allowedHeaders: ['Content-Type', 'Authorization'], credentials: true, // Cho phép gửi cookie, header xác thực maxAge: 86400 // Thời gian cache preflight response (s) }; app.use(cors(corsOptions)); -

Lọc origin động theo whitelist, phù hợp hệ thống đa domain hoặc SaaS:

const whitelist = ['https://client1.com', 'https://client2.com']; const corsOptionsDelegate = function (req, callback) { let corsOptions; if (whitelist.includes(req.header('Origin'))) { corsOptions = { origin: true, credentials: true }; } else { corsOptions = { origin: false }; } callback(null, corsOptions); }; app.use(cors(corsOptionsDelegate));

3. Đáp ứng preflight request (OPTIONS)

-

Express + cors tự động đáp ứng preflight, tuy nhiên nếu có middleware custom hoặc logic đặc biệt, nên tự handle:

app.options('*', cors(corsOptions)); // Đảm bảo phản hồi các preflight request trên toàn bộ endpoint -

Lưu ý: preflight không được trả về 401, 403 mà phải là 200/204 cùng các header tương ứng.

4. Các vấn đề cần kiểm soát

-

Không kết hợp header

Access-Control-Allow-Origin: *vớicredentials: true(vi phạm CORS spec). -

Với API public nhưng cần bảo vệ dữ liệu, chỉ cấp quyền đọc (

GET), không cấp quyền ghi trừ khi bắt buộc. -

Định nghĩa rõ

allowedHeadersđể hạn chế bề mặt tấn công qua custom header.

Cấu hình CORS với PHP

Trong môi trường PHP, việc thiết lập CORS đóng vai trò quan trọng trong việc kiểm soát truy cập API từ các domain bên ngoài. Cấu hình cần chặt chẽ và linh hoạt, phù hợp với từng ngữ cảnh triển khai, đặc biệt khi xử lý API cho ứng dụng đa nền tảng.

1. Thêm header HTTP thủ công

-

Áp dụng khi không dùng framework hoặc cần xử lý nhanh cho API thuần PHP:

// Cho phép 1 origin xác định và truyền credentials $allowed_origin = 'https://your-app.com'; if (isset($_SERVER['HTTP_ORIGIN']) && $_SERVER['HTTP_ORIGIN'] === $allowed_origin) { header("Access-Control-Allow-Origin: $allowed_origin"); header("Access-Control-Allow-Credentials: true"); header("Access-Control-Allow-Methods: GET, POST, PUT, DELETE, OPTIONS"); header("Access-Control-Allow-Headers: Content-Type, Authorization"); header("Access-Control-Max-Age: 86400"); }

2. Xử lý preflight (OPTIONS)

-

Phải trả về header CORS kèm status code 200 hoặc 204, không thực hiện business logic:

if ($_SERVER['REQUEST_METHOD'] === 'OPTIONS') { header("Access-Control-Allow-Origin: $allowed_origin"); header("Access-Control-Allow-Credentials: true"); header("Access-Control-Allow-Methods: GET, POST, PUT, DELETE, OPTIONS"); header("Access-Control-Allow-Headers: Content-Type, Authorization"); header("Access-Control-Max-Age: 86400"); exit(0); }

3. Ứng dụng với framework

-

Laravel: sử dụng middleware barryvdh/laravel-cors hoặc khai báo CORS trong

config/cors.php:'paths' => ['api/*'], 'allowed_origins' => ['https://trusted.com'], 'allowed_methods' => ['GET', 'POST', 'PUT', 'DELETE'], 'allowed_headers' => ['Content-Type', 'Authorization'], 'supports_credentials' => true, -

Symfony: sử dụng

nelmio/cors-bundle, cấu hình trongconfig/packages/nelmio_cors.yaml.

Lưu ý khi triển khai CORS cho môi trường production

Khi chuyển sang môi trường production, các yêu cầu về bảo mật và tính ổn định của CORS cần được nâng lên mức cao nhất. Dưới đây là các điểm cần kiểm soát chặt chẽ nhằm hạn chế rủi ro và đảm bảo hệ thống an toàn trước các tấn công khai thác lỗ hổng CORS.

1. Không bao giờ dùng wildcard (*) cho các API sử dụng cookie/xác thực

-

Khi khai báo

Access-Control-Allow-Origin: *, trình duyệt sẽ từ chối gửi cookie/x-token; việc bậtcredentials: truebắt buộc origin phải là cụ thể.

2. Chỉ định đúng phương thức và header

-

Chỉ khai báo những method, header cần thiết nhất. Việc mở rộng không kiểm soát tạo điều kiện cho các cuộc tấn công CSRF hoặc khai thác lỗi business logic.

3. Bắt buộc kiểm soát và log các request preflight

-

Lưu lại origin, phương thức, header khi nhận preflight để nhận diện hành vi bất thường. Hạn chế log chi tiết với production nhưng luôn audit request bất hợp lệ.

4. Định nghĩa giá trị Access-Control-Max-Age hợp lý

-

Cấu hình giá trị vừa đủ để tối ưu performance (ví dụ 3600–86400s), tránh cache quá lâu gây khó kiểm soát khi thay đổi policy.

5. Đảm bảo đồng bộ policy CORS giữa frontend và backend

-

Khi đổi domain frontend hoặc thêm domain mới, phải cập nhật lại whitelist ở backend.

6. Không cấp quyền credentials nếu không cần thiết

-

Chỉ bật

Access-Control-Allow-Credentialscho các API cần xác thực truy cập. Không dùng với các API public.

7. Kiểm tra các thư viện, gateway, reverse proxy

-

Nếu deploy qua nginx, Apache hoặc API gateway (Kong, Apigee, AWS API Gateway…), cần kiểm soát header CORS ở mọi layer. Tránh tình trạng gateway ghi đè header của ứng dụng.

8. Danh sách kiểm tra an toàn CORS khi release

-

Đã review tất cả origin hợp lệ.

-

Đã kiểm soát toàn bộ method, header.

-

Đã xác minh behavior preflight request.

-

Đã kiểm tra không có CORS misconfiguration khi deploy.

-

Đã test behavior với các browser khác nhau (Chrome, Firefox, Safari…).

-

Đã tắt các cấu hình wildcard cho API nhạy cảm.

Bảng đối chiếu các cấu hình CORS phổ biến (Node.js/Express & PHP):

| Thành phần cấu hình | Node.js/Express (cors) | PHP/Raw Header |

|---|---|---|

| Origin cụ thể | origin: "https://a.com" |

Access-Control-Allow-Origin: a.com |

| Cho phép nhiều origin | Function/Array trong corsOptions | Logic kiểm tra $_SERVER['HTTP_ORIGIN'] |

| Methods | methods: ["GET", "POST"] |

Access-Control-Allow-Methods |

| Allowed Headers | allowedHeaders: ["Content-Type"] |

Access-Control-Allow-Headers |

| Credentials | credentials: true |

Access-Control-Allow-Credentials |

| Max Age | maxAge: 86400 |

Access-Control-Max-Age |

| Preflight (OPTIONS) | app.options('*', cors(...)) |

Logic kiểm tra REQUEST_METHOD |

Danh sách kiểm tra nhanh khi setup CORS production:

-

Xác định origin hợp lệ, kiểm tra chéo với domain frontend.

-

Hạn chế method, header chỉ ở mức cần thiết.

-

Đảm bảo

credentialschỉ bật khi cần xác thực. -

Kiểm tra các tầng proxy/gateway không sinh ra header dư thừa hoặc xung đột.

-

Kiểm soát log cho preflight, phát hiện origin lạ.

-

Review lại sau mỗi lần thay đổi cấu hình.

Các lỗi thường gặp liên quan đến CORS

ChatGPT đã nói:

Nguyên nhân và cách khắc phục lỗi CORS

Lỗi CORS là một trong những vấn đề phổ biến khi phát triển ứng dụng web có kiến trúc phân tách frontend và backend. Dưới đây là các lỗi thường gặp, nguyên nhân sâu xa, và phương pháp xử lý hiệu quả dựa trên kinh nghiệm thực tiễn:

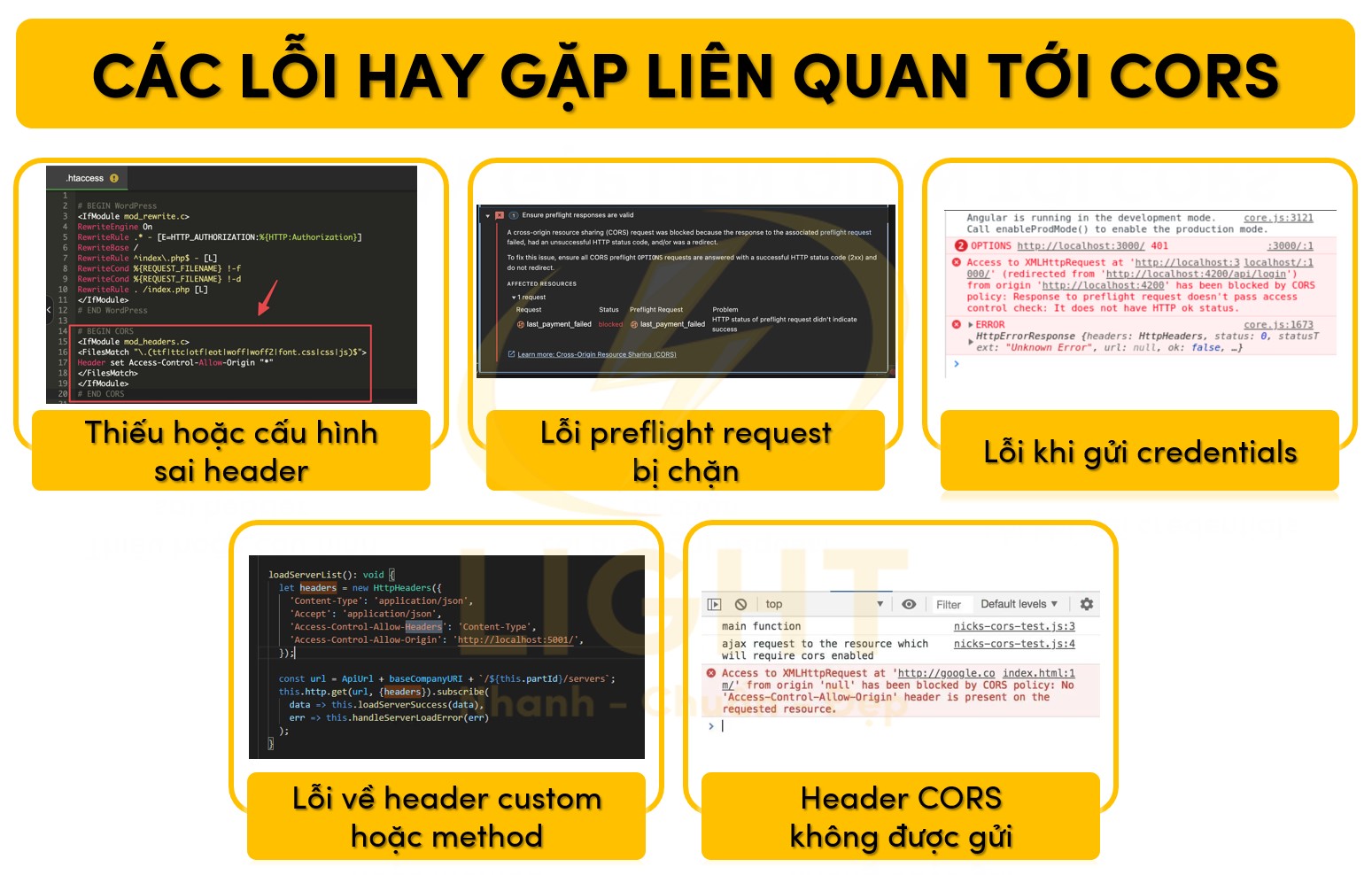

1. Thiếu hoặc cấu hình sai header Access-Control-Allow-Origin

-

Nguyên nhân: Máy chủ không trả về header

Access-Control-Allow-Originhoặc chỉ định origin không khớp với origin của client. -

Khắc phục:

-

Đảm bảo backend trả về đúng header với giá trị là origin cụ thể hoặc wildcard khi thực sự cần thiết.

-

Không sử dụng

*khi cần gửi cookie hoặc thông tin xác thực.

-

2. Lỗi preflight request bị chặn

-

Nguyên nhân: Server không xử lý đúng các request với phương thức

OPTIONS, thiếu các header nhưAccess-Control-Allow-Methods,Access-Control-Allow-Headers. -

Khắc phục:

-

Cấu hình backend nhận và phản hồi đúng các request

OPTIONSvới đầy đủ các header CORS. -

Kiểm tra giá trị của các header cho phép phù hợp với request thực tế.

-

3. Lỗi khi gửi credentials (cookie, authorization)

-

Nguyên nhân: Sử dụng

withCredentials: trueở phía client nhưng server không trả vềAccess-Control-Allow-Credentials: truehoặc dùngAccess-Control-Allow-Origin: *. -

Khắc phục:

-

Đảm bảo server trả về

Access-Control-Allow-Credentials: truevà chỉ định rõ origin thay vì wildcard. -

Đồng nhất cấu hình phía client và server về việc sử dụng credentials.

-

4. Lỗi về header custom hoặc method không nằm trong danh sách cho phép

-

Nguyên nhân: Client gửi request với method (PUT, DELETE, PATCH,...) hoặc header tự định nghĩa nhưng server không khai báo cho phép.

-

Khắc phục:

-

Bổ sung các phương thức và header cần thiết vào

Access-Control-Allow-MethodsvàAccess-Control-Allow-Headers.

-

5. Header CORS không được gửi trong các phản hồi lỗi (status code ≠ 2xx)

-

Nguyên nhân: Một số framework chỉ set header CORS cho response thành công.

-

Khắc phục:

-

Đảm bảo middleware hoặc filter CORS được áp dụng cho mọi response, kể cả khi trả về lỗi 4xx, 5xx.

-

Bảng tổng hợp các lỗi phổ biến và giải pháp:

| Lỗi | Nguyên nhân chủ yếu | Giải pháp đề xuất |

|---|---|---|

| Không có header CORS | Chưa cấu hình, cấu hình thiếu origin | Bổ sung header chính xác |

| Lỗi preflight (OPTIONS bị chặn) | Không xử lý OPTIONS, thiếu header allow | Xử lý và trả về đủ header |

| Credentials không được gửi/nhận | Sử dụng * hoặc thiếu Allow-Credentials |

Dùng origin cụ thể, trả về Allow-Credentials:true |

| Method/header không nằm trong allow | Chưa khai báo đủ method/header trong allow | Bổ sung các giá trị phù hợp |

| Header chỉ gửi với 2xx | CORS middleware chưa áp dụng cho tất cả response | Đảm bảo áp dụng cho mọi trạng thái HTTP |

Các bước kiểm tra hệ thống khi gặp lỗi CORS:

-

Kiểm tra log server và log network của trình duyệt để xác định chính xác thiếu hoặc sai cấu hình.

-

Xác minh từng bước cấu hình header và giá trị phản hồi cho từng loại request.

Debug CORS bằng trình duyệt

Việc debug lỗi CORS đòi hỏi kỹ năng phân tích log chi tiết từ trình duyệt, kết hợp kiểm tra phản hồi server:

1. Sử dụng Developer Tools (F12):

-

Chọn tab “Network”, lọc theo các request cross-origin.

-

Kiểm tra response header có chứa các trường CORS bắt buộc (

Access-Control-Allow-Origin, v.v.). -

Xem nội dung phản hồi ở tab “Headers” để đối chiếu các giá trị cụ thể.

2. Phân tích lỗi trả về ở console:

-

Thông điệp lỗi CORS thường rất rõ ràng, ví dụ:

“Access to XMLHttpRequest at 'https://api.light.com' from origin 'https://client.com' has been blocked by CORS policy…” -

Đọc kỹ từng thông báo để xác định trường hợp lỗi: thiếu header, method không cho phép, credentials sai, v.v.

3. Kiểm tra các request preflight (OPTIONS):

-

Xác định preflight request có được gửi không.

-

Kiểm tra status code trả về, các header phải có.

4. Sử dụng tab “Application” để kiểm tra cookie và credential:

-

Đảm bảo cookie gửi đi và nhận về đúng với cấu hình server cho phép credentials.

Các bước debug CORS chuyên sâu:

-

Bật Developer Tools → Network.

-

Gửi request cross-origin từ frontend.

-

Lọc và chọn request gặp lỗi.

-

Kiểm tra kỹ phần response headers.

-

Đối chiếu với cấu hình server.

-

Đọc console log để nhận diện loại lỗi.

-

Thử chỉnh sửa và gửi lại request sau khi fix cấu hình server.

Kinh nghiệm thực chiến:

-

Sử dụng công cụ proxy như Postman hoặc curl để kiểm tra server có trả về đúng header không, loại bỏ ảnh hưởng của trình duyệt khi test CORS.

-

Chú ý những khác biệt giữa môi trường dev, staging và production vì có thể ảnh hưởng cấu hình CORS khác nhau do reverse proxy, load balancer hoặc CDN.

Debug CORS hiệu quả đòi hỏi nắm rõ luồng xử lý giữa trình duyệt và backend, hiểu chi tiết cấu trúc các header và xác định đúng điểm phát sinh lỗi để đưa ra giải pháp tối ưu.

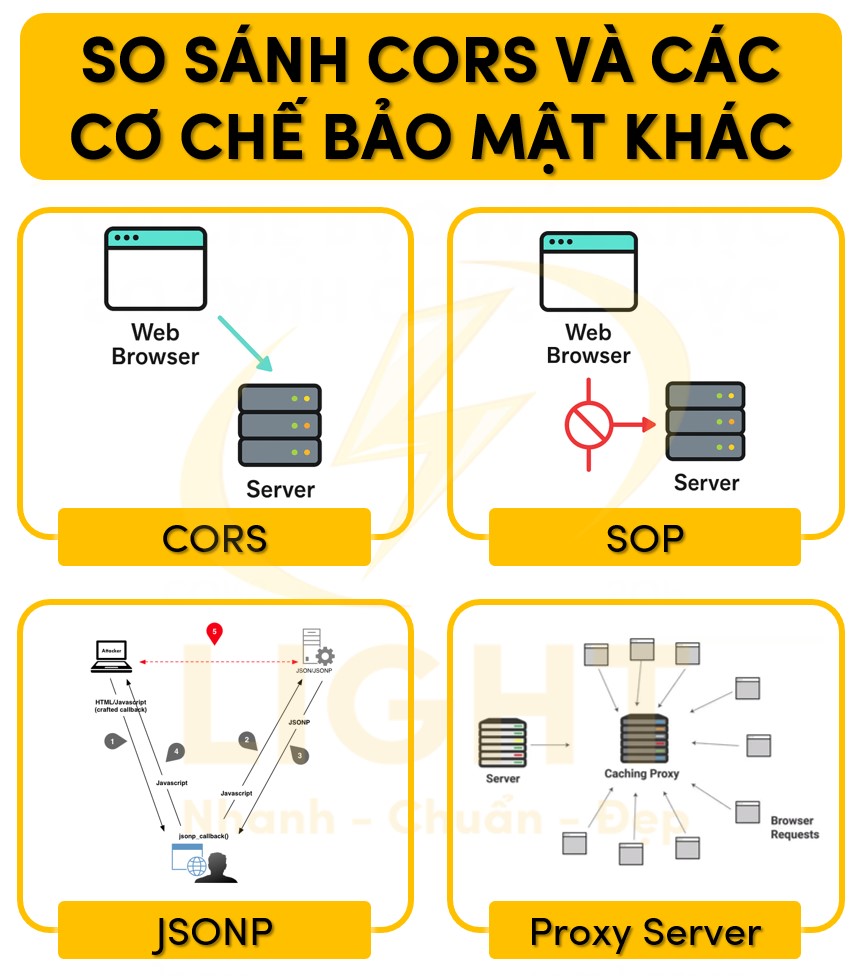

So sánh CORS với các cơ chế bảo mật khác

Same-Origin Policy

Same-Origin Policy (SOP) là nền tảng bảo mật cốt lõi của trình duyệt, kiểm soát nghiêm ngặt khả năng truy cập tài nguyên giữa các origin. SOP mặc định chặn mọi script hoặc document ở origin này truy cập hoặc tương tác với tài nguyên ở origin khác, bao gồm:

-

Đọc dữ liệu từ tài nguyên khác origin (cookie, DOM, LocalStorage).

-

Gửi/nhận kết quả từ các XMLHttpRequest hoặc Fetch API đến domain khác.

Bản chất kỹ thuật:

-

Được triển khai trực tiếp ở cấp trình duyệt, không phụ thuộc vào server.

-

Không cho phép tùy chỉnh quyền truy cập cross-origin, ngoại trừ một số thành phần tĩnh như hình ảnh, stylesheet, hoặc script với chính sách riêng.

-

Là tuyến phòng thủ đầu tiên, chống lại các hình thức tấn công như XSS, CSRF.

Ưu điểm:

-

Đơn giản, hiệu quả, không cần cấu hình server.

-

Đảm bảo cách ly tuyệt đối tài nguyên giữa các ứng dụng web khác origin.

Nhược điểm:

-

Không phù hợp với các ứng dụng cần tích hợp API, dịch vụ từ domain khác.

-

Không hỗ trợ truy cập tài nguyên cross-origin có kiểm soát.

JSONP

JSONP (JSON with Padding) là giải pháp cũ để vượt qua giới hạn Same-Origin Policy khi cần lấy dữ liệu từ server khác origin. JSONP hoạt động bằng cách lợi dụng khả năng <script> tag có thể nạp dữ liệu từ mọi origin.

Cơ chế hoạt động:

-

Client chèn một thẻ

<script>vào DOM, chỉ định URL API kèm tên hàm callback. -

Server phản hồi chuỗi JavaScript gọi hàm callback kèm dữ liệu.

-

Ví dụ:

https://api.example.com/data?callback=handleResponse

Server trả về:handleResponse({ data: ... })

Ưu điểm:

-

Đơn giản, không cần cấu hình server phức tạp.

-

Hỗ trợ được trên mọi trình duyệt cũ.

Nhược điểm:

-

Chỉ hỗ trợ HTTP GET, không bảo mật (dễ bị XSS).

-

Không thể kiểm soát quyền truy cập tài nguyên.

-

Không bảo vệ được thông tin xác thực, không hỗ trợ các phương thức hiện đại như POST, PUT, DELETE.

Hạn chế bảo mật:

-

JSONP tiềm ẩn rủi ro lớn: bất kỳ server nào cũng có thể trả về mã JavaScript tùy ý, dẫn đến khả năng thực thi code độc hại.

Proxy Server

Proxy Server là phương án dùng một server trung gian nằm cùng origin với client (hoặc được client tin cậy), nhận request từ client rồi forward request đến server ngoài origin.

Cơ chế hoạt động:

-

Client gửi request đến proxy (cùng origin hoặc tin cậy).

-

Proxy server thay mặt client gửi request cross-origin đến API/server mục tiêu.

-

Proxy nhận kết quả, xử lý, rồi trả dữ liệu về cho client.

-

Từ góc nhìn trình duyệt, toàn bộ giao tiếp chỉ diễn ra trong cùng origin (giữa client và proxy).

Ưu điểm:

-

Loại bỏ hoàn toàn các rào cản cross-origin từ trình duyệt.

-

Có thể thêm các lớp bảo mật, xác thực, caching, logging ngay tại proxy.

Nhược điểm:

-

Làm tăng độ phức tạp hệ thống, yêu cầu duy trì server trung gian.

-

Độ trễ tăng do phải qua thêm một lớp network.

-

Cần xử lý kỹ các vấn đề bảo mật tại proxy để tránh lạm dụng, lộ dữ liệu hoặc mở cửa cho các tấn công như SSRF.

Tổng quan so sánh

| Đặc điểm | CORS | Same-Origin Policy | JSONP | Proxy Server |

|---|---|---|---|---|

| Kiểm soát quyền truy cập | Có, chi tiết theo header | Không, chỉ cho phép hoặc chặn hoàn toàn | Không, chỉ GET | Có, tùy logic proxy |

| Hỗ trợ method | GET, POST, PUT, DELETE,... | N/A | Chỉ GET | Đầy đủ |

| Mức bảo mật | Cao (nếu cấu hình đúng) | Cao, mặc định | Thấp (dễ bị XSS) | Cao/Thấp tùy cấu hình |

| Cần thay đổi server | Có (server trả header) | Không | Có (trả JavaScript) | Có (triển khai proxy) |

| Độ phức tạp triển khai | Vừa | Thấp | Thấp | Cao |

| Tính mở rộng | Cao | Thấp | Thấp | Cao |

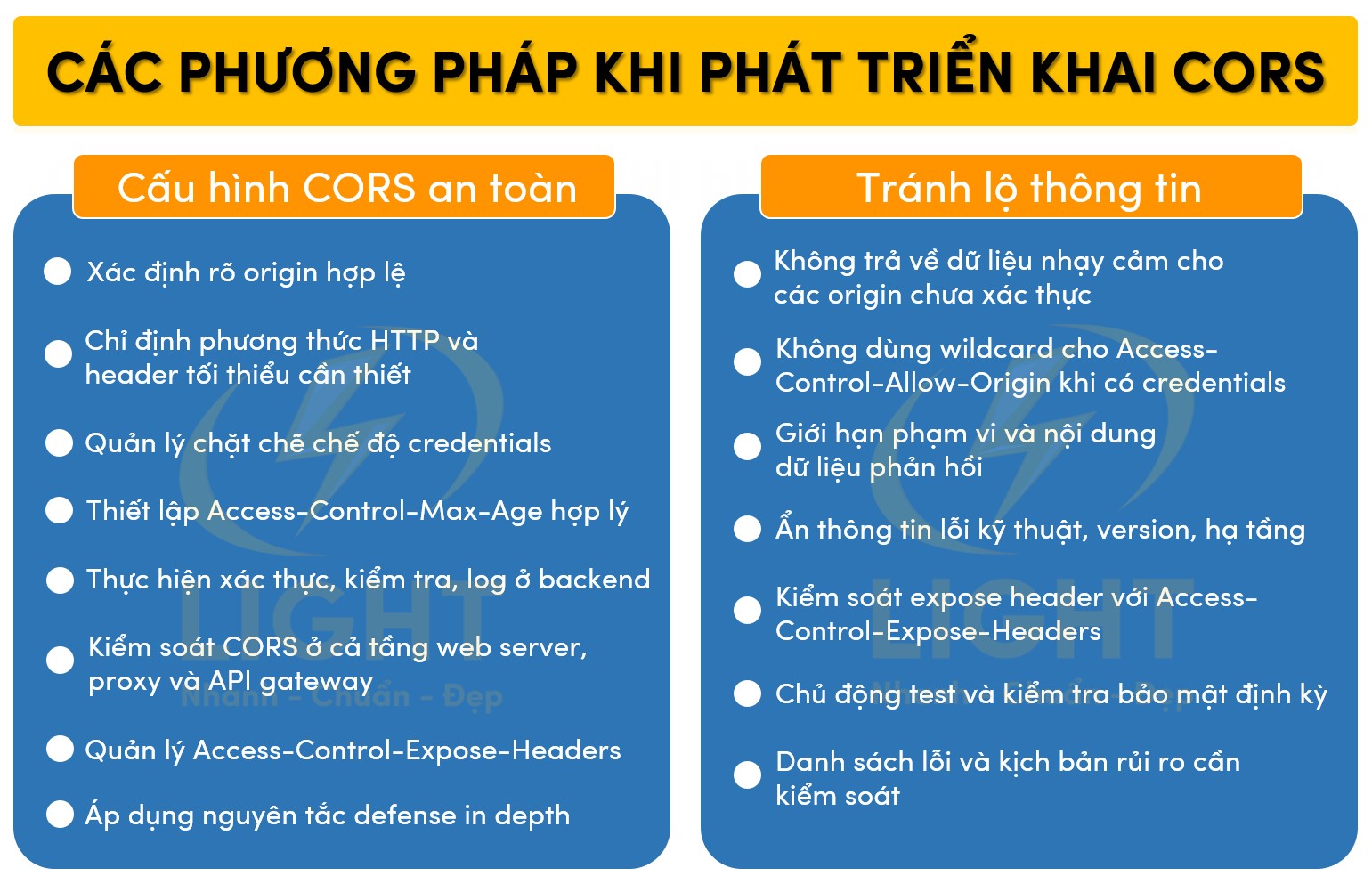

Các phương pháp hay nhất khi phát triển khai CORS

Việc triển khai CORS cần tiếp cận ở nhiều lớp: kiểm soát origin, xác thực truy cập, giới hạn dữ liệu phản hồi, tuân thủ nguyên tắc least privilege, kết hợp giám sát và kiểm thử định kỳ. Dưới đây là các khuyến nghị chi tiết, chuyên sâu cho từng lớp cấu hình và vận hành.

Cấu hình CORS an toàn

Cấu hình CORS an toàn là nền tảng giúp bảo vệ hệ thống khỏi các lỗ hổng bảo mật phổ biến và ngăn chặn truy cập trái phép từ các origin không hợp lệ.

1. Xác định rõ origin hợp lệ

-

Không sử dụng ký tự đại diện (

*) trên các API có xác thực hoặc xử lý dữ liệu nhạy cảm. -

Áp dụng kiểm tra whitelist ở phía backend, ví dụ:

const allowedOrigins = ['https://client1.com', 'https://client2.com']; if (allowedOrigins.includes(req.headers.origin)) { res.setHeader('Access-Control-Allow-Origin', req.headers.origin); } -

Với ứng dụng đa tenant, xây dựng cơ chế mapping động giữa client key/token và origin, không hardcode danh sách origin.

2. Chỉ định phương thức HTTP và header tối thiểu cần thiết

-

Access-Control-Allow-Methodsnên giới hạn đúng tập method ứng dụng hỗ trợ, ví dụ:

Access-Control-Allow-Methods: GET, POST -

Access-Control-Allow-Headerschỉ liệt kê các custom header hệ thống thực sự dùng. Không để mặc định hoặc mở rộng không cần thiết:-

Ví dụ:

Access-Control-Allow-Headers: Content-Type, Authorization, X-Request-ID

-

-

Tránh để lộ các header nội bộ hoặc tiêu chuẩn không cần thiết cho phía client.

3. Quản lý chặt chẽ chế độ credentials

-

Chỉ sử dụng

Access-Control-Allow-Credentials: truekhi:-

Đảm bảo origin chính xác, không cho phép kết hợp với

* -

Cookie hoặc token truyền qua cross-origin thực sự cần thiết (single sign-on, phiên người dùng…)

-

Hạn chế session scope và expiration time của cookie ở cross-origin context

-

-

Tránh sử dụng SameSite=None cho cookie nếu không kiểm soát tốt danh sách origin.

4. Thiết lập Access-Control-Max-Age hợp lý

-

Đặt giá trị vừa đủ lớn để giảm tải preflight, không cấu hình quá cao với API thường xuyên thay đổi chính sách bảo mật.

-

Đề xuất trong dải 600–3600s (10 phút đến 1 giờ) cho các API ổn định.

5. Thực hiện xác thực, kiểm tra, log ở backend

-

Từ chối mọi origin không hợp lệ trước khi trả về response, kể cả OPTIONS preflight.

-

Ghi log chi tiết mọi request cross-origin bị từ chối, gồm cả origin, IP, thời điểm, endpoint.

-

Phân tích log định kỳ để phát hiện các hành vi bất thường hoặc brute-force origin.

6. Kiểm soát CORS ở cả tầng web server, proxy và API gateway

-

Đối với Nginx/HAProxy/API Gateway (AWS API Gateway, Kong, Apigee...), cấu hình CORS tại entrypoint để đồng nhất policy, giảm tải backend.

-

Với hệ thống nhiều tầng, luôn xác minh các lớp reverse proxy không vô tình ghi đè header CORS của backend.

7. Quản lý Access-Control-Expose-Headers

-

Chỉ expose các header cần client truy cập, ví dụ:

Access-Control-Expose-Headers: X-Request-ID, Content-Length -

Không expose các header liên quan đến bảo mật, định danh server, thông tin hạ tầng.

8. Áp dụng nguyên tắc defense in depth

-

Kết hợp CORS với xác thực (JWT, OAuth2), phân quyền, rate limiting.

-

Không bao giờ sử dụng CORS làm lớp bảo mật duy nhất cho API.

Tránh lộ thông tin nhạy cảm qua CORS

Việc kiểm soát chặt chẽ dữ liệu phản hồi và các thành phần header trong quá trình triển khai CORS giúp ngăn ngừa nguy cơ rò rỉ thông tin nhạy cảm ra ngoài hệ thống.

1. Không trả về dữ liệu nhạy cảm cho các origin chưa xác thực

-

Đối với API trả về thông tin người dùng, session, thanh toán hoặc dữ liệu cá nhân, xác thực user/ứng dụng trước, kiểm tra quyền truy cập trước khi phản hồi.

-

Không trả về thông tin nhạy cảm trong bất kỳ response nào cho origin không nằm trong whitelist.

2. Không dùng wildcard cho Access-Control-Allow-Origin khi có credentials

-

Theo RFC 6454, khi header

Access-Control-Allow-Credentials: truexuất hiện, giá trịAccess-Control-Allow-Originkhông được là*. -

Vi phạm quy tắc này tạo lỗ hổng chiếm quyền phiên hoặc rò rỉ token xác thực.

3. Giới hạn phạm vi và nội dung dữ liệu phản hồi

-

Với request cross-origin, chỉ trả về dữ liệu thực sự cần thiết cho nghiệp vụ phía client.

-

Không phản hồi thông tin meta, stack trace, exception detail hoặc cấu trúc nội bộ của hệ thống.

-

Đối với RESTful API, thiết kế contract trả về field tối thiểu, không lộ thông tin logic, internal ID, thông tin dev.

4. Ẩn thông tin lỗi kỹ thuật, version, hạ tầng

-

Không trả về các header mặc định chứa thông tin server:

X-Powered-By,Server,X-AspNet-Version… -

Không trả về lỗi chi tiết như trace SQL, call stack, path nội bộ, version framework khi gặp lỗi CORS hoặc server.

5. Kiểm soát expose header với Access-Control-Expose-Headers

-

Hạn chế expose các header liên quan đến xác thực, version, cấu hình nội bộ.

-

Chỉ expose các header phục vụ cho luồng nghiệp vụ cần thiết.

6. Chủ động test và kiểm tra bảo mật định kỳ

-

Thường xuyên sử dụng các tool chuyên dụng (OWASP ZAP, Burp Suite, CORS Scanner) kiểm tra cấu hình và điểm yếu CORS trên từng endpoint.

-

Thực hiện fuzzing header origin, preflight attack, credential leakage, origin reflection để xác định các lỗ hổng tiềm ẩn.

7. Danh sách lỗi và kịch bản rủi ro cần kiểm soát

-

Origin hợp lệ nhưng thực tế bị giả mạo (header origin spoofing trên môi trường không phải browser).

-

Bypass qua các proxy hoặc CDN khi các lớp này không kiểm soát đúng header CORS.

-

Rò rỉ dữ liệu qua các third-party widget, script nhúng, hoặc khi code phía client xử lý không đúng logic phân quyền cross-origin.

Bảng kiểm tra best practices CORS

| Hạng mục | Mô tả | Nên làm | Không nên làm |

|---|---|---|---|

| Access-Control-Allow-Origin | Chỉ định origin cụ thể, kiểm tra ở backend | Whitelist cụ thể, mapping động | Dùng * cho API bảo mật |

| Access-Control-Allow-Credentials | Chỉ bật khi thực sự cần, kiểm soát origin | Dùng cùng origin xác thực | Kết hợp * với credentials |

| Access-Control-Allow-Methods/Headers | Chỉ liệt kê giá trị cần thiết | Hạn chế tối đa | Mở rộng tất cả method/header |

| Expose-Headers | Chỉ expose khi cần | Header nghiệp vụ | Header bảo mật, version nội bộ |

| Max-Age | Giá trị hợp lý, theo dõi chính sách thay đổi | 600–3600s, tùy API | Quá lớn hoặc bỏ trống |

| Lỗi CORS | Log đủ thông tin để giám sát | Log chi tiết, cảnh báo | Bỏ qua hoặc log thiếu |

Các header CORS phổ biến:

-

Access-Control-Allow-Origin

-

Access-Control-Allow-Methods

-

Access-Control-Allow-Headers

-

Access-Control-Allow-Credentials

-

Access-Control-Max-Age

-

Access-Control-Expose-Headers

-

Vary: Origin

Các biện pháp trên giúp giảm thiểu nguy cơ khai thác lỗ hổng CORS, bảo vệ tài nguyên nội bộ trước các vector tấn công cross-origin, đồng thời đảm bảo hiệu suất và khả năng kiểm soát truy cập linh hoạt trong hệ thống web đa dịch vụ.

Câu hỏi thường gặp về CORS (FAQ)

Tại sao trình duyệt chặn request CORS?

Trình duyệt chặn request CORS để bảo vệ người dùng khỏi các tấn công bảo mật web như Cross-Site Request Forgery (CSRF) và Cross-Site Scripting (XSS). Khi một script trên trang web này cố gắng truy cập tài nguyên từ domain khác mà server không cho phép thông qua các header CORS thích hợp, trình duyệt sẽ chặn request hoặc response. Việc này đảm bảo rằng thông tin nhạy cảm không bị rò rỉ sang các trang web không tin cậy. Cơ chế này là một phần của Same-Origin Policy (SOP) mở rộng, giúp duy trì cách ly giữa các domain nhằm phòng ngừa lạm dụng tài nguyên và dữ liệu cá nhân.

CORS khác gì so với Same-Origin Policy?

Có. CORS là phần mở rộng của Same-Origin Policy (SOP), bổ sung cơ chế kiểm soát truy cập tài nguyên cross-origin thông qua các HTTP header. SOP mặc định chỉ cho phép các request từ cùng Origin (cùng scheme, host, port) truy cập tài nguyên. Nếu khác Origin, request bị chặn hoàn toàn. Ngược lại, CORS cho phép server chủ động xác định Origin nào được phép truy cập tài nguyên và xác thực qua các header như Access-Control-Allow-Origin, giúp mở rộng phạm vi trao đổi tài nguyên mà vẫn giữ nguyên các nguyên tắc bảo mật SOP. SOP là cơ chế nền tảng, CORS là giải pháp tiêu chuẩn để điều chỉnh linh hoạt hơn các tương tác đa domain.

Làm sao để sửa lỗi CORS trên client?

Không. Về nguyên tắc bảo mật, lỗi CORS không nên sửa trên phía client, vì đây là chính sách do server kiểm soát. Tuy nhiên, có thể thực hiện các biện pháp tạm thời trong môi trường phát triển như sau:

-

Sử dụng proxy server trung gian để chuyển đổi request từ client tới server, proxy sẽ nhận và thêm các header CORS phù hợp.

-

Thiết lập cấu hình

mode: "no-cors"trong fetch API, nhưng giải pháp này chỉ áp dụng được với các request không cần truy cập dữ liệu trả về. -

Dùng extension trình duyệt giả lập header CORS, nhưng không được khuyến nghị dùng trong môi trường production.

-

Đề nghị bên backend thêm các header CORS cần thiết (

Access-Control-Allow-Origin,Access-Control-Allow-Methods,...) trong response.

Mọi cách xử lý trên client chỉ nên áp dụng để debug, tuyệt đối không dùng cho sản phẩm thực tế vì có thể gây lỗ hổng bảo mật hoặc mất dữ liệu.

Có nên tắt CORS khi phát triển local?

Không. Việc tắt CORS trong môi trường phát triển local chỉ nên là giải pháp tạm thời để thuận tiện cho việc test API, không phù hợp để triển khai lâu dài hoặc chuyển sang production. Khi tắt CORS, mọi domain đều có thể truy cập tài nguyên server, dẫn tới nguy cơ bị tấn công khi các cấu hình này lọt sang môi trường thực tế. Để đảm bảo an toàn, nên cấu hình chính xác danh sách Origin tin cậy và thực thi CORS đúng quy trình ngay từ khi phát triển, giúp dễ dàng kiểm soát và bảo trì hệ thống khi chuyển lên production.

CORS ảnh hưởng gì tới bảo mật ứng dụng web?

Có, CORS tác động trực tiếp tới bảo mật vì nó quyết định origin nào được phép truy cập tài nguyên backend. Nếu cấu hình không giới hạn hoặc thiếu kiểm soát, attacker có thể truy cập dữ liệu, thực thi thao tác không mong muốn trên hệ thống. Ngược lại, cấu hình đúng giúp giới hạn truy cập, giảm nguy cơ rò rỉ dữ liệu, tấn công CSRF hoặc lạm dụng API.

Có cách nào bypass CORS an toàn?

Không. Việc cố ý bypass CORS từ phía client là hành động sai quy chuẩn bảo mật, không được khuyến khích và tiềm ẩn nguy cơ lộ dữ liệu hoặc tạo điều kiện cho tấn công. Trong môi trường phát triển, có thể tạm thời tắt CORS ở backend hoặc sử dụng proxy tin cậy, nhưng khi triển khai thực tế, luôn phải kiểm soát nghiêm ngặt chính sách CORS phía server.

Làm thế nào kiểm tra header CORS đã cấu hình đúng?

Có nhiều phương pháp kiểm tra:

-

Sử dụng công cụ DevTools (tab Network) của trình duyệt để quan sát các header liên quan:

Access-Control-Allow-Origin,Access-Control-Allow-Methods,Access-Control-Allow-Headers,Access-Control-Allow-Credentials. -

Gửi thử request cross-origin bằng lệnh

curl, Postman hoặc các script tự động để xác định phản hồi server. -

Kiểm thử chức năng CORS qua các tool chuyên dụng như [CORS Tester], [OWASP ZAP] hoặc kiểm thử security scan tích hợp CI/CD.

-

Đối chiếu kết quả nhận được với policy mong muốn, kiểm tra log server để xác thực các trường hợp bị từ chối hoặc cho phép.

CORS có áp dụng cho tất cả các HTTP method không?

Không. CORS áp dụng linh hoạt tùy thuộc vào method sử dụng. Các phương thức "đơn giản" như GET, POST (khi dùng content-type mặc định), HEAD được trình duyệt tự động gửi kèm CORS header mà không cần preflight. Với các method khác (PUT, DELETE, PATCH, custom method) hoặc custom header, trình duyệt sẽ thực hiện preflight request (OPTIONS) để xác minh server có chấp nhận hay không.

CORS có cần thiết với API nội bộ không?

Không bắt buộc trong mọi trường hợp. Nếu API chỉ phục vụ nội bộ trên cùng một origin, không truy cập qua domain khác, có thể tắt hoặc không cần cấu hình CORS. Tuy nhiên, với hệ thống phát triển nhiều môi trường (dev, staging, test, production) hoặc microservices nội bộ giao tiếp đa miền, nên thiết lập chính sách CORS chặt chẽ để tránh lỗi phát sinh khi triển khai thực tế.

CORS và CSRF khác nhau ở điểm nào?

Khác nhau về bản chất và mục tiêu bảo mật:

-

CORS kiểm soát quyền truy cập tài nguyên giữa các origin trên trình duyệt, dựa trên header và policy phía server, tập trung vào phân vùng truy cập cross-origin.

-

CSRF (Cross-Site Request Forgery) là kiểu tấn công khai thác trạng thái xác thực (session, cookie) để gửi request trái phép từ một website khác, dù cùng origin. CSRF phòng tránh bằng token xác thực, kiểm tra header đặc thù hoặc anti-CSRF cookie, không phụ thuộc vào CORS.

-

CORS không tự động chống CSRF, và CSRF không thay thế được CORS. Hai kỹ thuật này phải triển khai song song để bảo vệ toàn diện hệ thống web.

Chi tiết: https://light.com.vn/minh-hm

Youtube: https://www.youtube.com/@minhhmchanel2340